Importar usuários

O que é o SCIM?

O SCIM (System for Cross-domain Identity Management) é um protocolo padrão da indústria para sincronizar o diretório entre sistemas. Com o SCIM, o diretório do usuário é automaticamente sincronizado a partir de provedores de identidade, como Microsoft Azure AD, Google Workspace, Okta, Onelogin etc. para WOX. O mapeamento avançado também pode ser criado para que as propriedades do usuário sejam mapeadas corretamente para propriedades WOX.

Características do SCIM

O SCIM suporta os seguintes recursos de sincronização de usuário:

- Adicionar novos usuários, atualizar nomes de usuários e e-mails

- Desativar os usuários

- Reativar os usuários

:::: nota

SCIM Provisioning vs Silent Provisioning

O provisionamento silencioso é suportado quando [Single-Sign-on] são eanbled, o que significa que um usuário dentro do seu diretório pode fazer login automaticamente se a conta ainda não foi sincronizada através do SCIM.

:::

Configurar o SCIM

Configurar o SCIM para o Azure

Configurar o SCIM para o Okta

Esquema de usuário

Use o seguinte URL para acessar a API SCIM para provisionamento de usuários:

https://api.woxday.com/scim/v2Abaixo está um exemplo de um Atributo de Usuário Schema:

{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:ListResponse"],

"totalResults": 15,

"startIndex": 1,

"itemsPerPage": 100,

"Resources": [

{

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User"],

"id": 11,

"userName": "Elizabeth.Mclaughlin@woxday.com",

"displayName": "Elizabeth Mclaughlin",

"nickName": null,

"name": { "formatted": "Elizabeth Mclaughlin", "givenName": "Elizabeth", "familyName": "Mclaughlin" },

"meta": {

"resourceType": "User",

"created": 1541584315,

"lastModified": 1679637684

},

"emails": [{ "value": "Elizabeth.Mclaughlin@woxday.com", "type": "work", "primary": true }],

"phoneNumbers": [{ "value": "123-456-7890", "type": "work" }],

"active": true

}

]

}Mapeamento de atributos

O WOX o mapeamento de suporta de atributos, que é aponitos defini dados útil do WOX ao provisionar usuários. Um cenário típico é definir a localização preferida do usuário. Podemos obter a localização Id e pedir SCIM para pree-lo todos novos os usuários.

Atributos do Azure AD Atributos

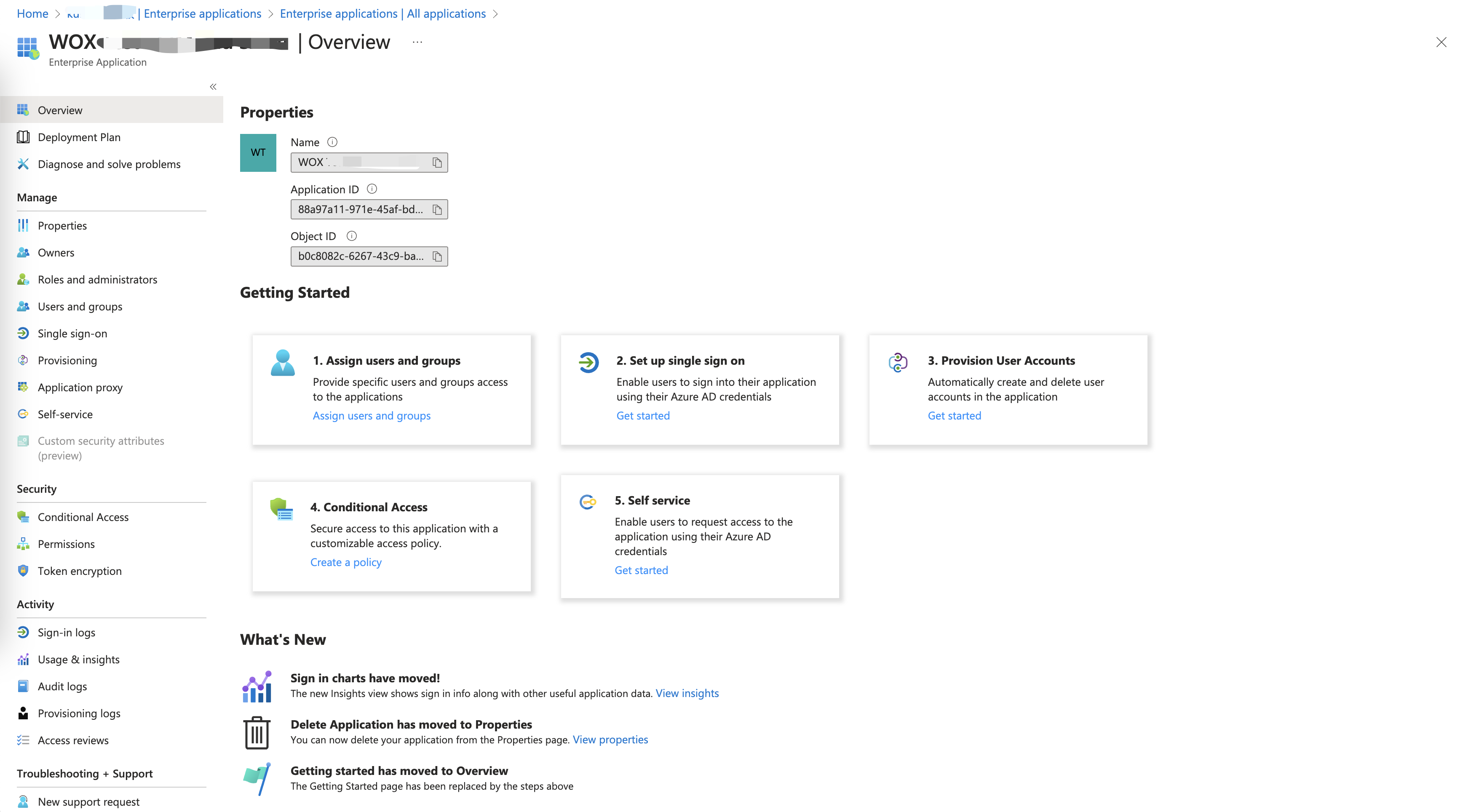

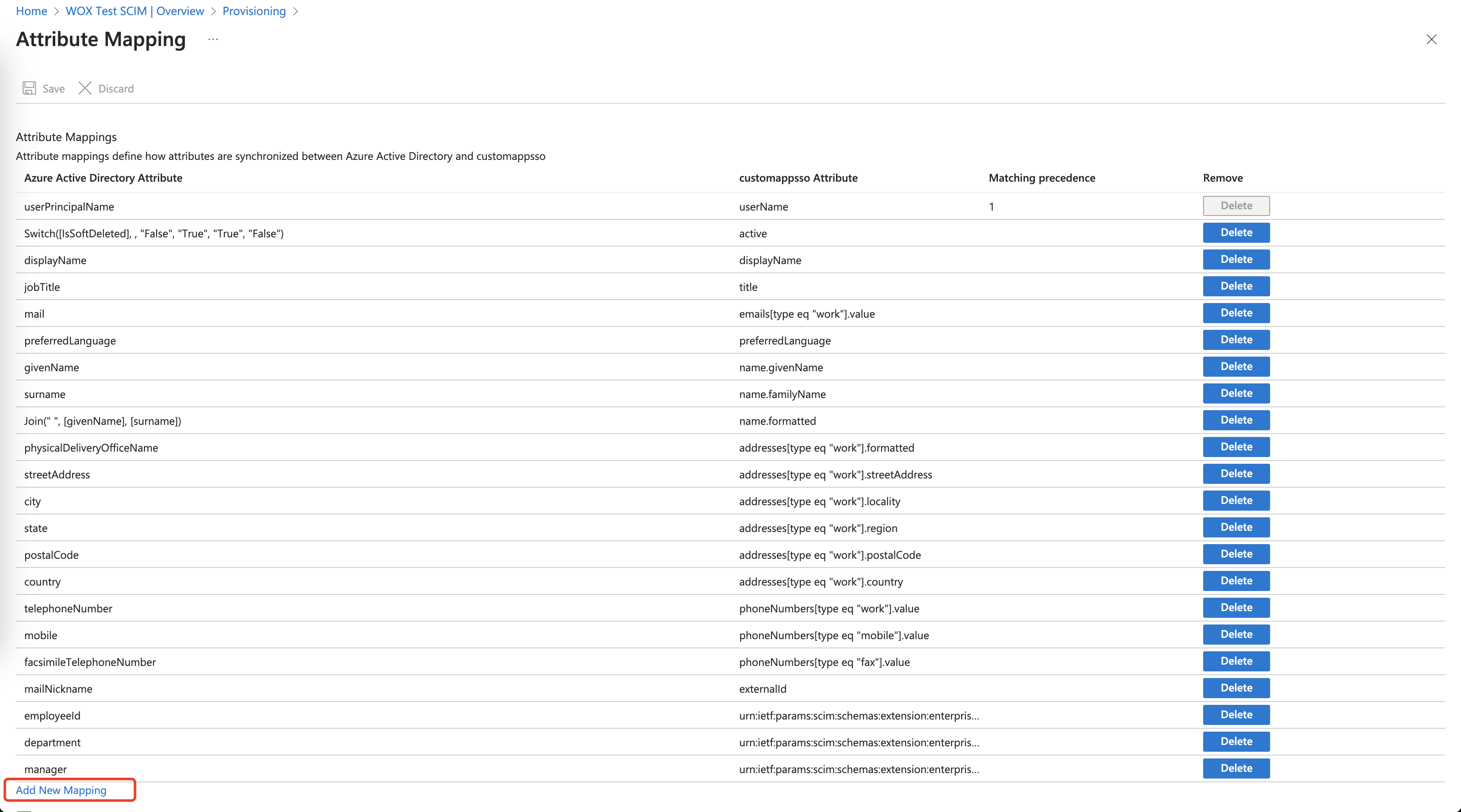

- Login Portal de administrador do Azure. Clique em Azure Active Directory > Enterprise applications > Wox (ou app que você criou para WOX SCIM)

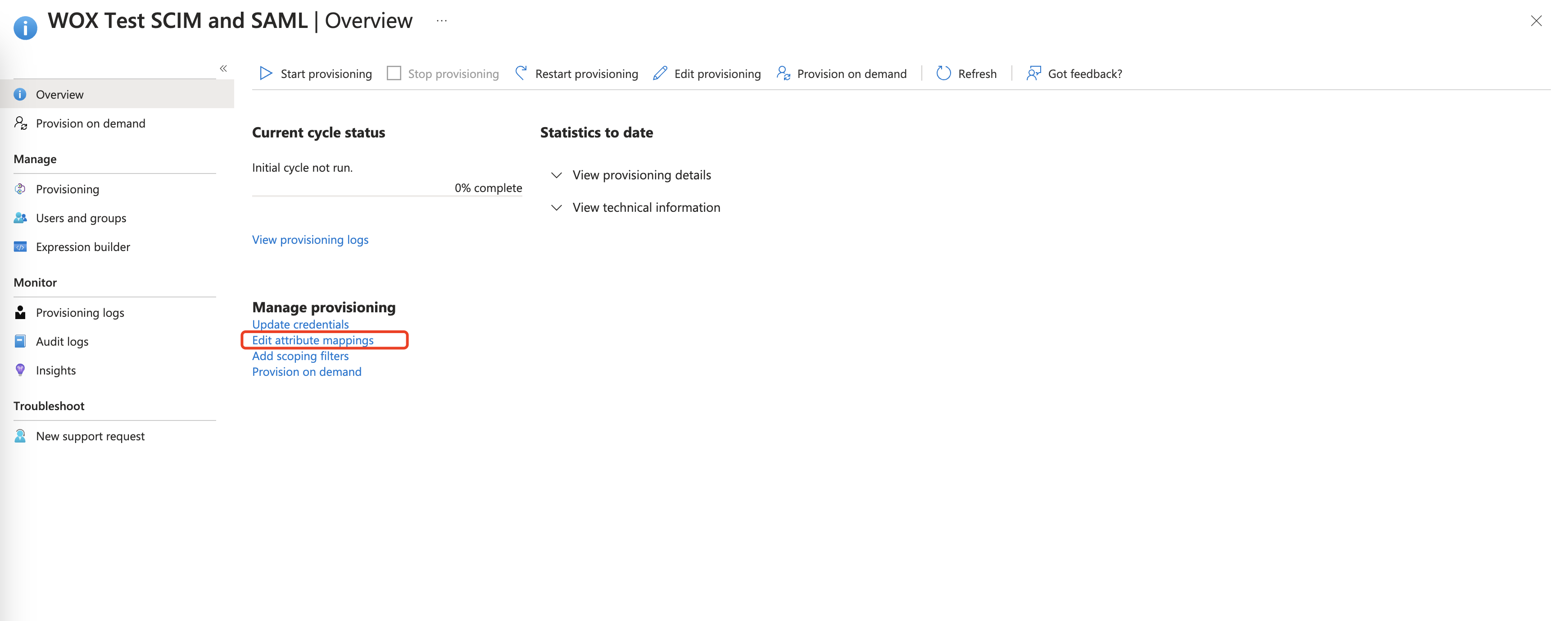

- Clique em “Provisioning” > “edit attribute mapping”

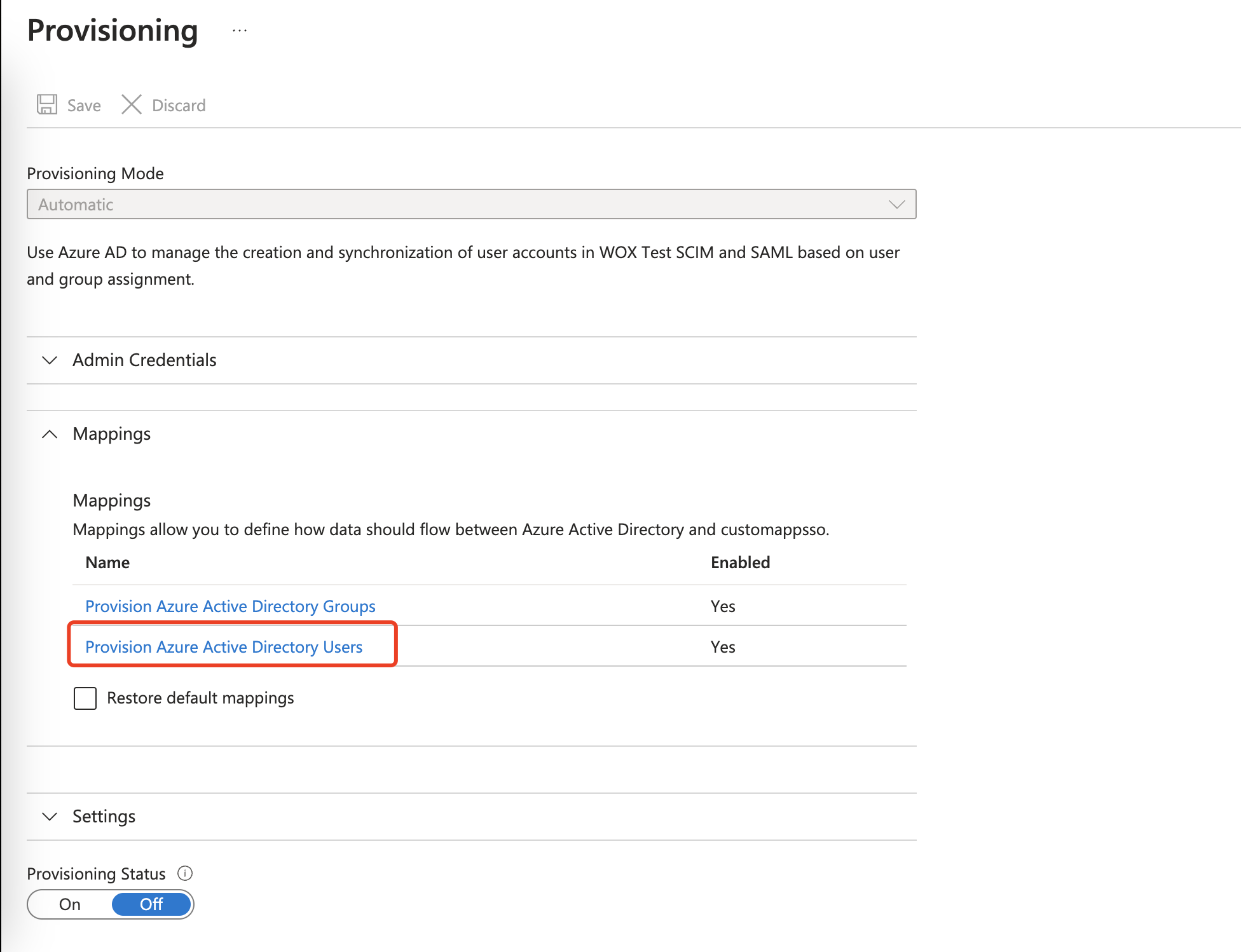

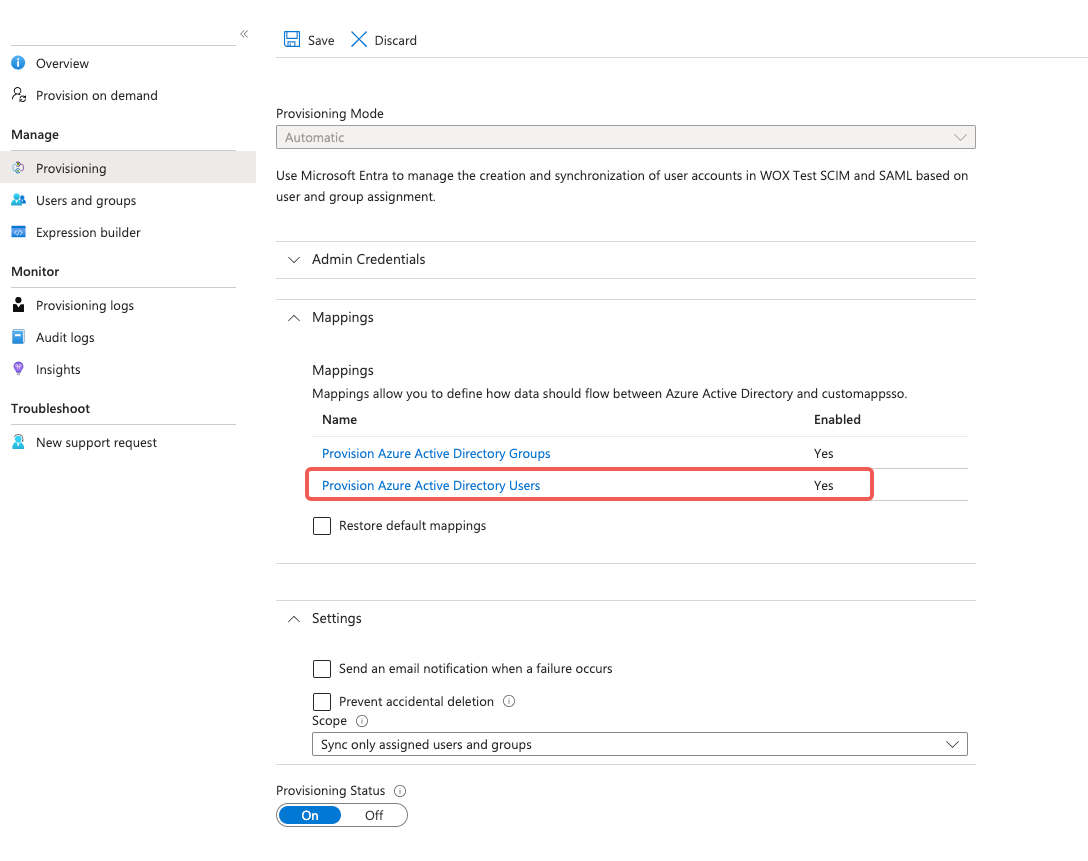

- Clique em “Mappigns” e então em “Provision Azure Active Directory Users”

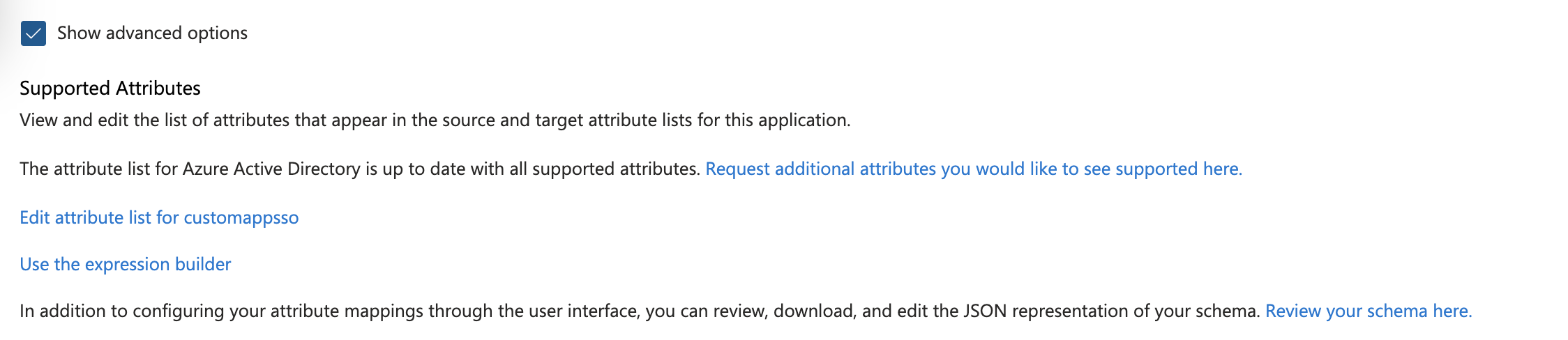

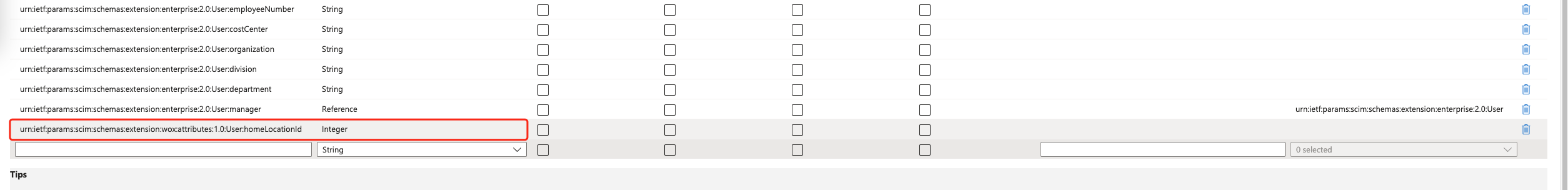

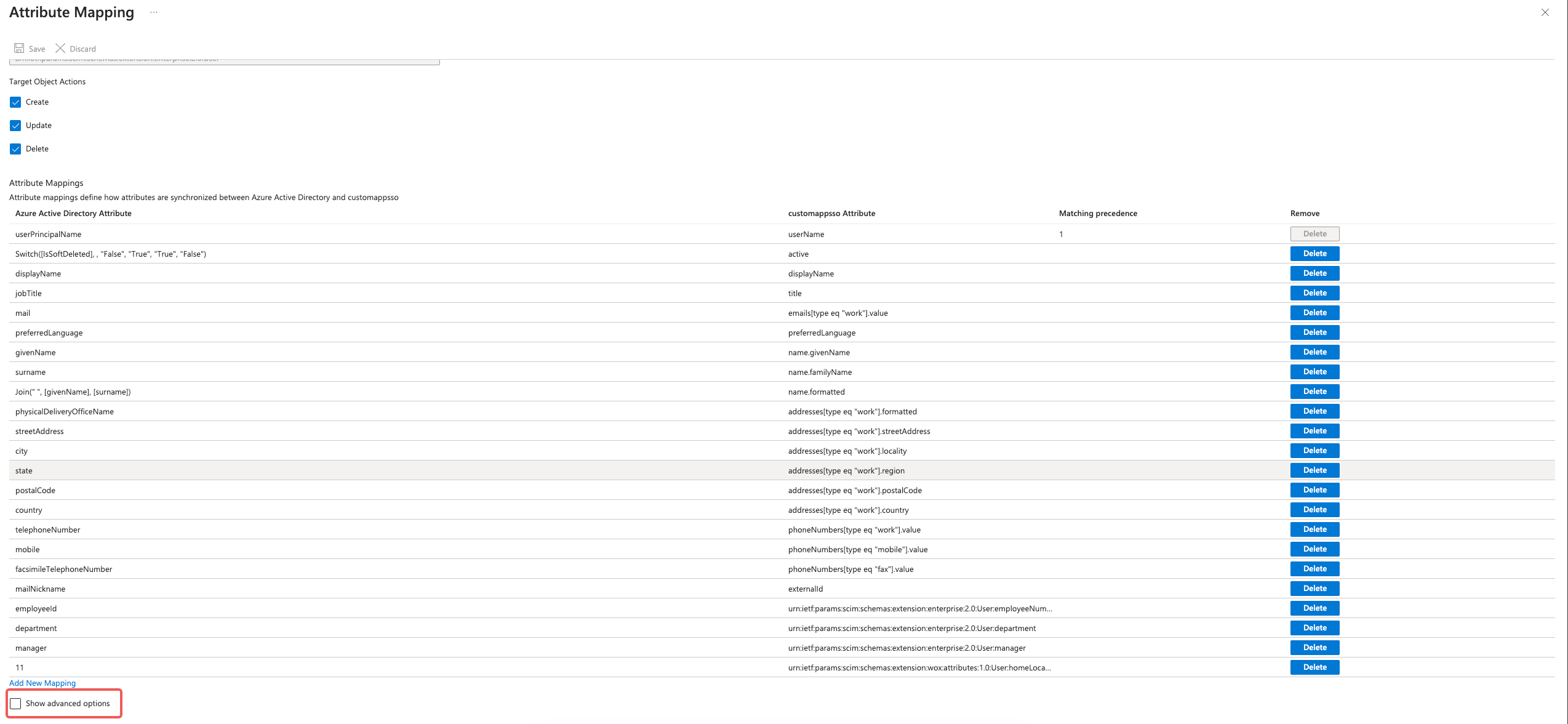

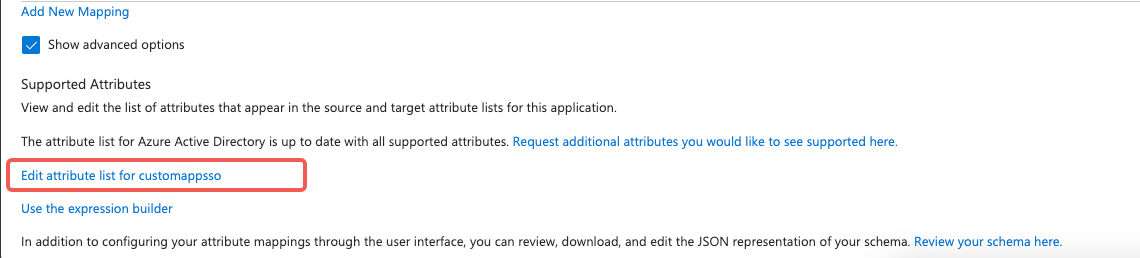

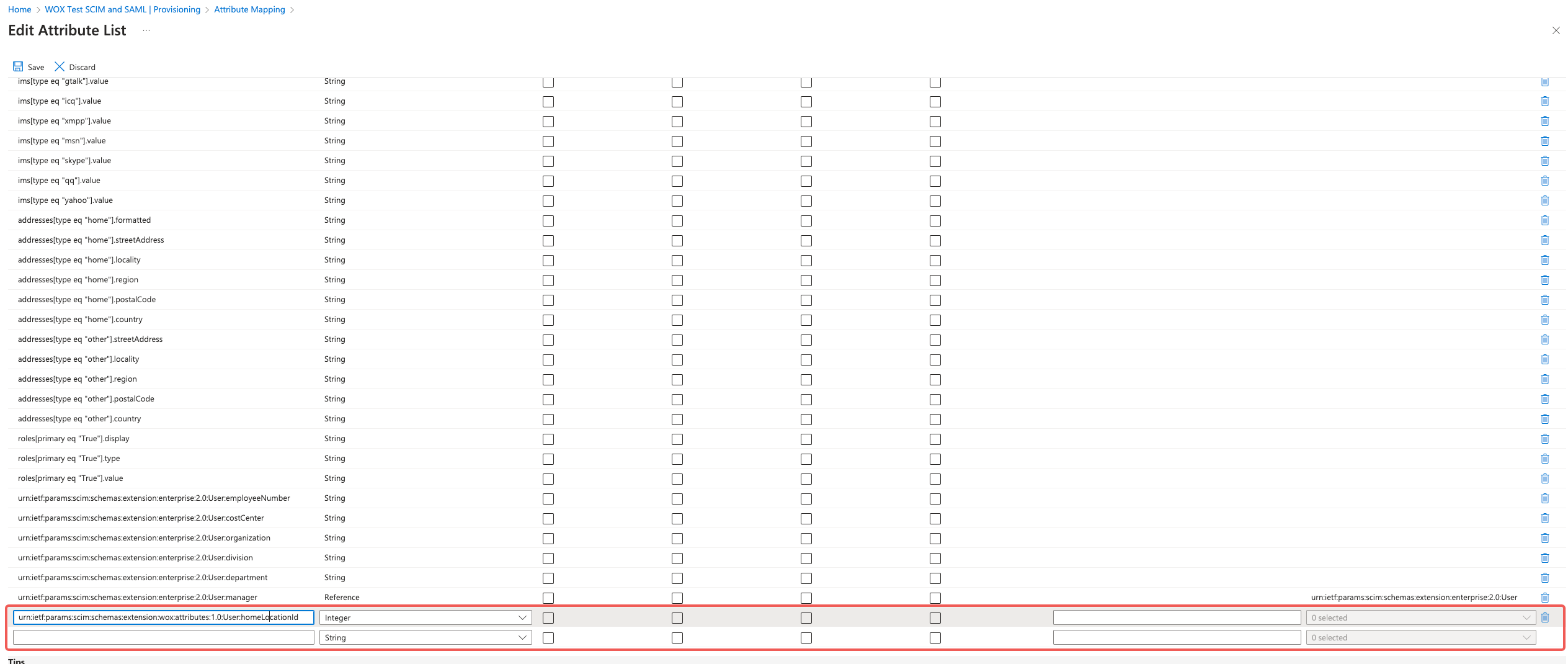

4. Selecione “Show Advanced options”, então em “Edit attribute list for customappsso”

5. Insira o nome e o tipo do atributo. Por exemplo, se quisermos definir automaticamente o local preferido do usuário ao criá-lo, podemos adicionar o atributo “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:homeLocationId” e selecionar o tipo “integer”. Dica: Use “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User” como Namespace externo e use atributos suportados pelo WOX como nome externo. Concatene-os usando “:”.

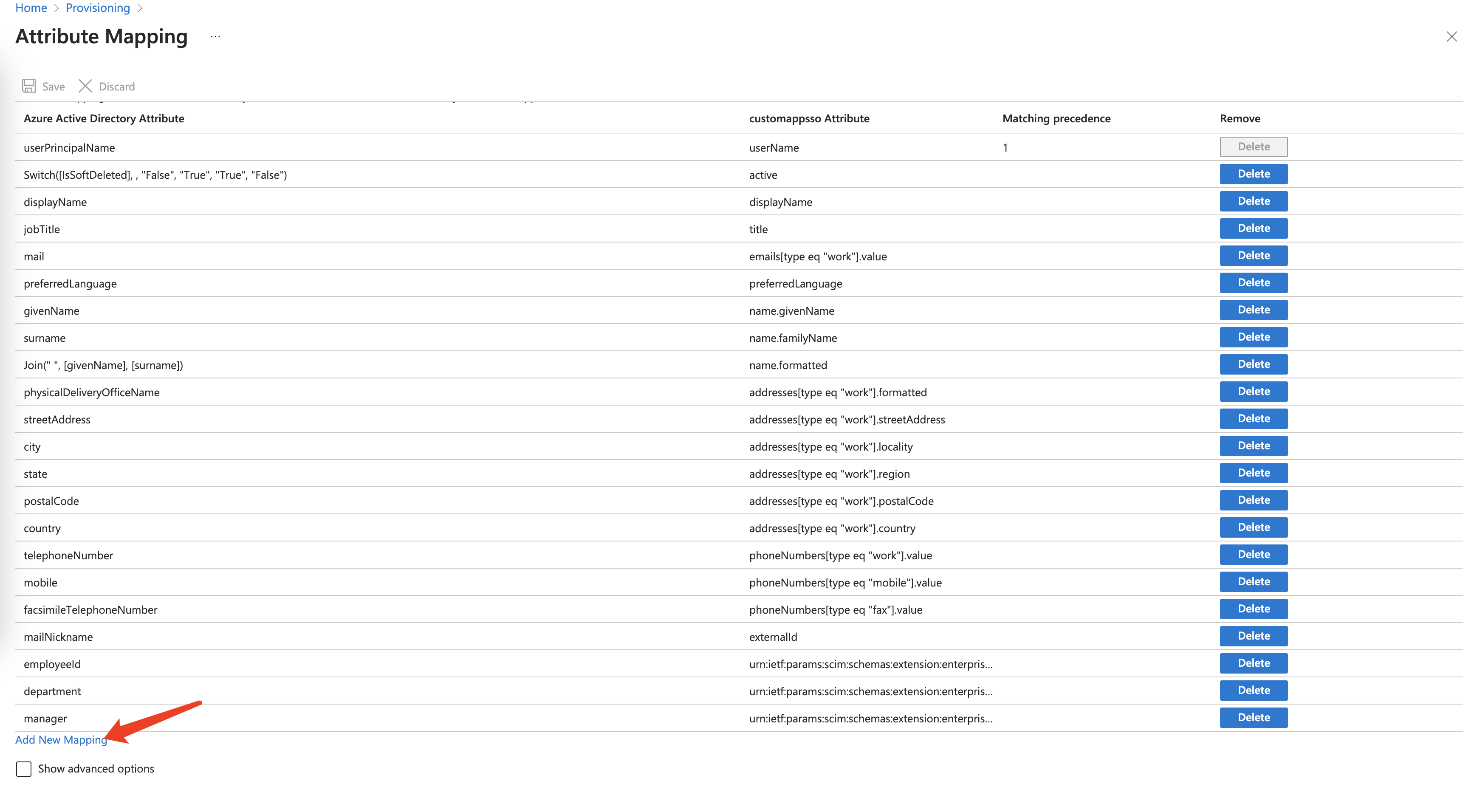

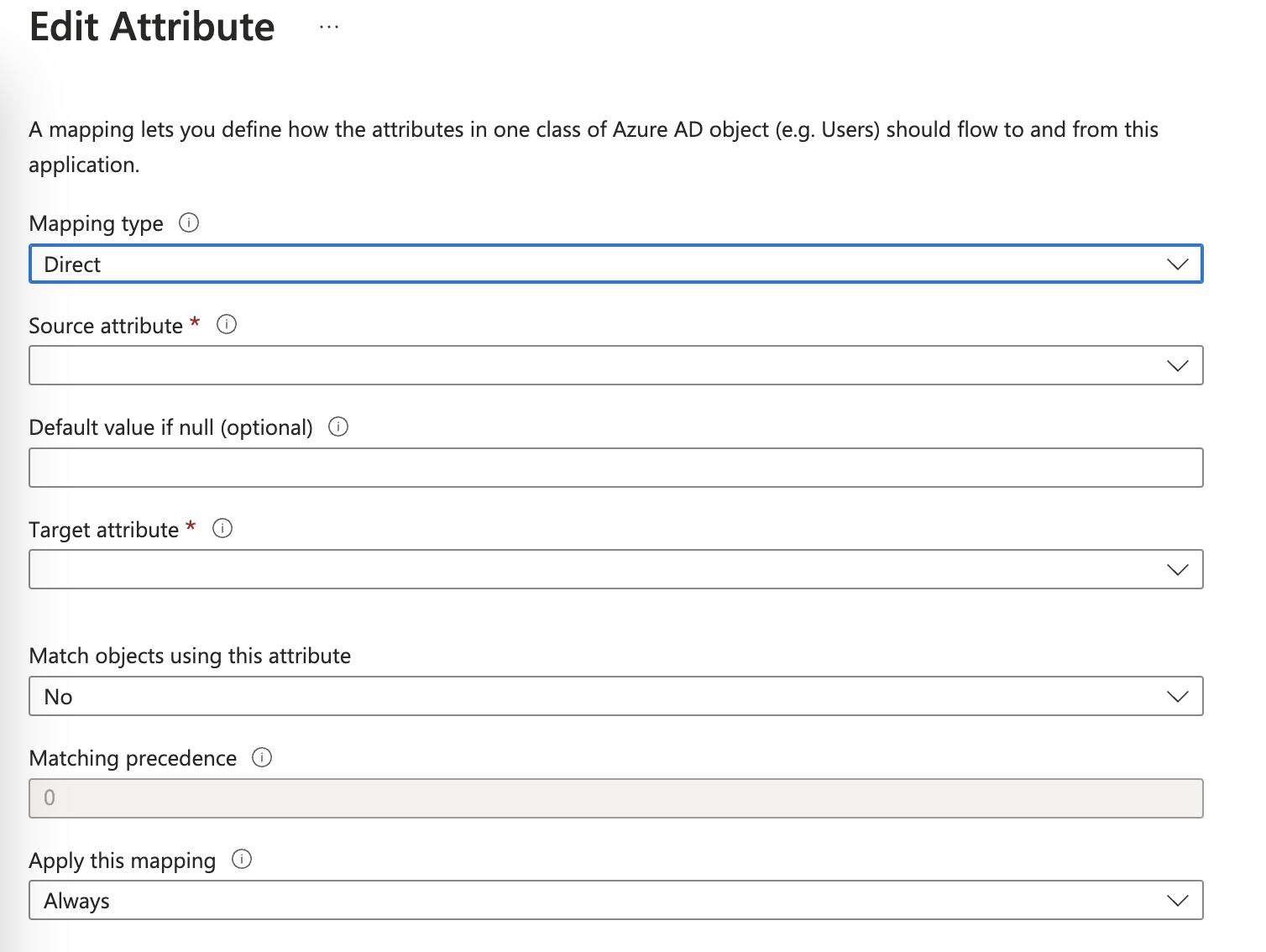

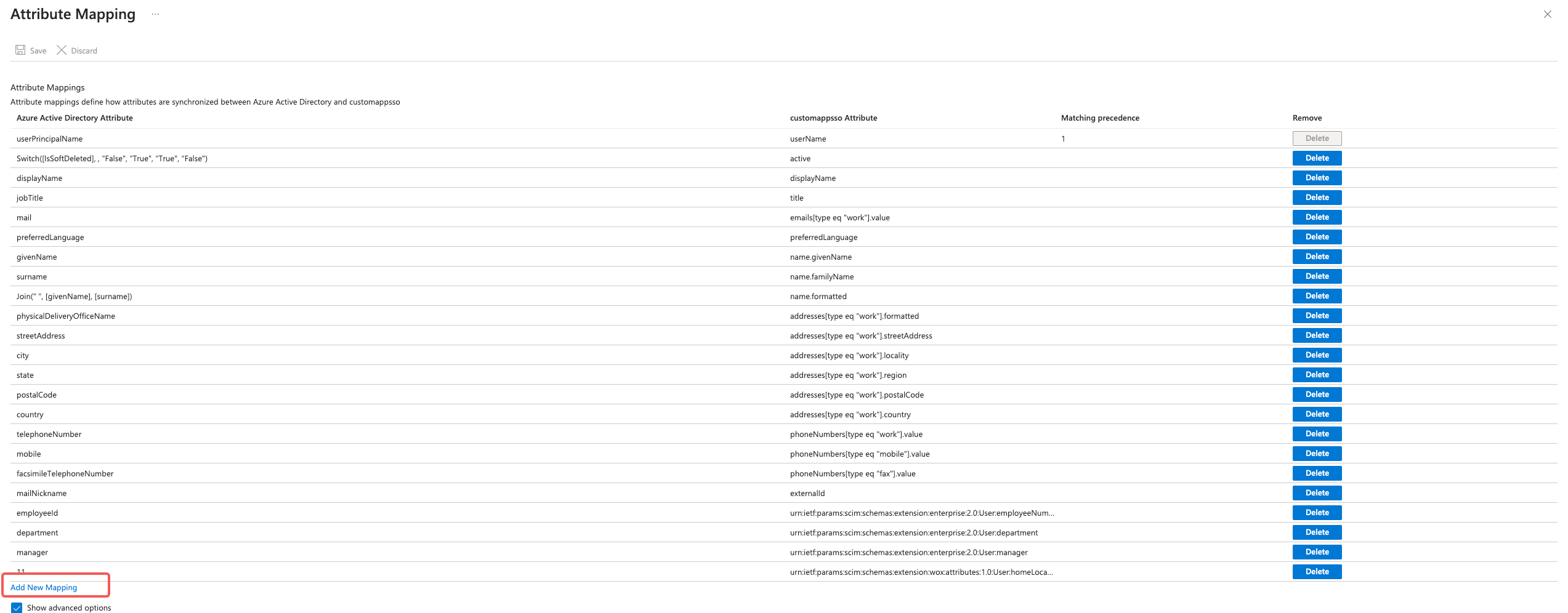

6. Depois de adicionar o atributo, agora você pode mapeá-lo do Azure AD. Clique em Adicionar novo mapeamento,

7.Selecione o atributo de destino, como “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:homeLocationId“. Selecione o atributo de origem ou um valor constante.

-

- Um mapeamento de atributo de origem

-

- Um mapeamento de valor constante

Clique em Salvar

Okta

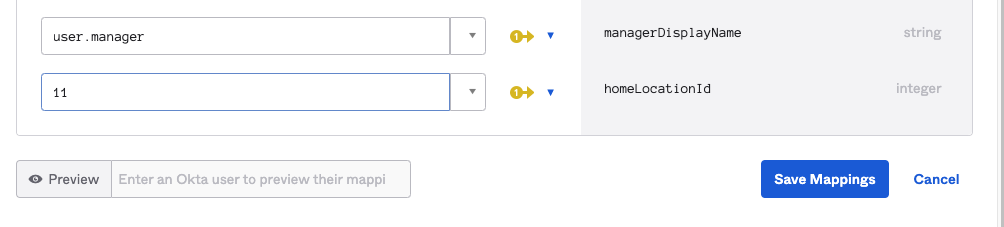

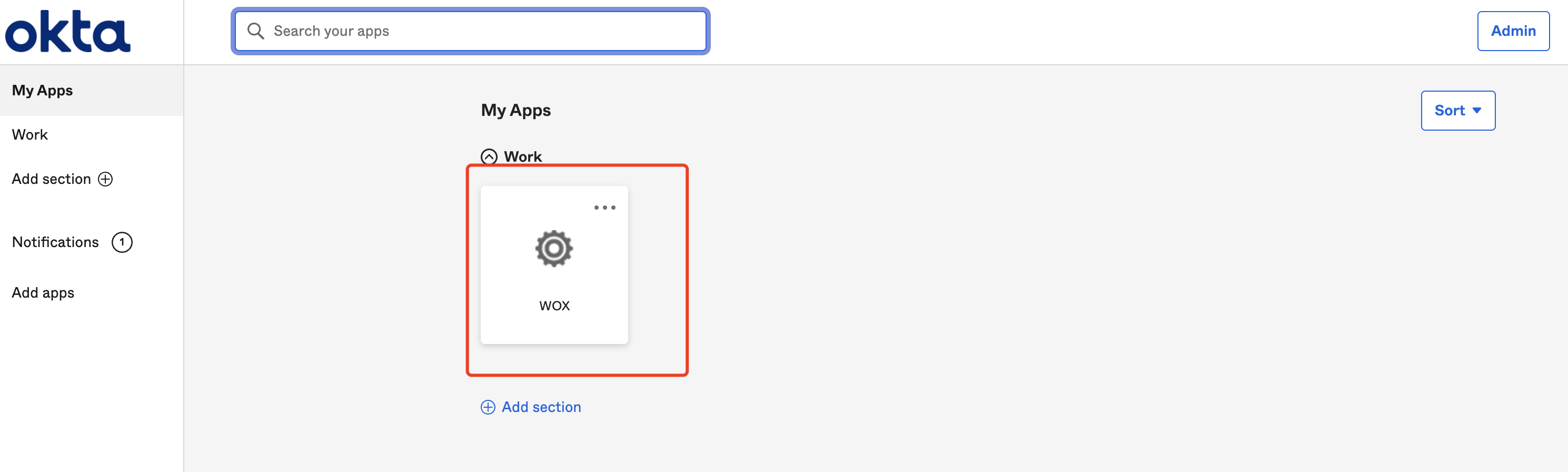

Para criar mapeamento de atributos personalizados no Okta, faça login no Okta como administrador.

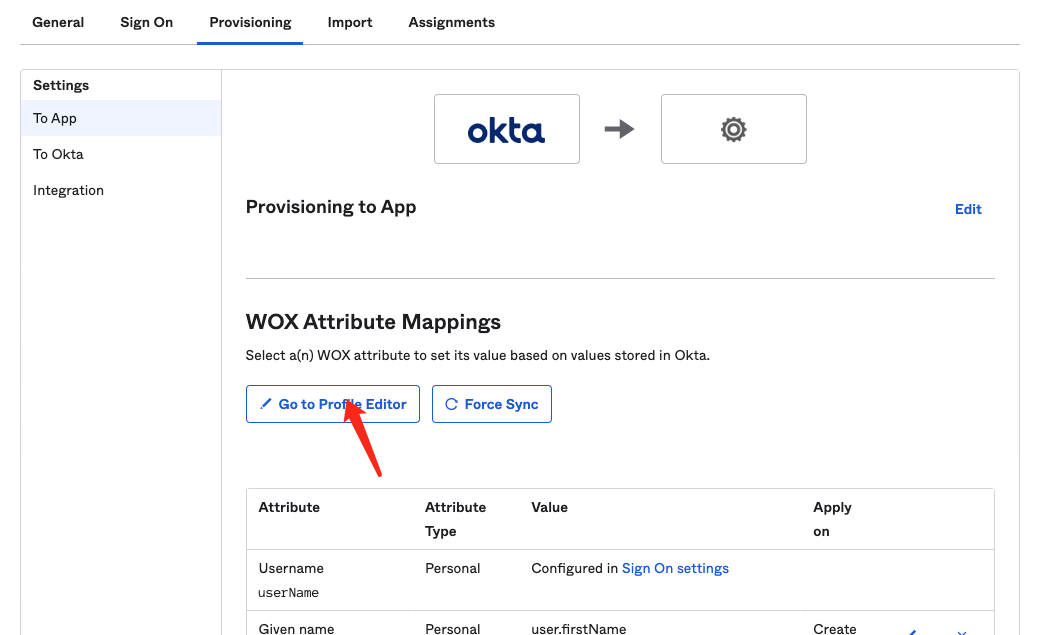

1. Navegue até Applications > Applications > WOX. Clique na aba Provisioning e depois clique em Go to Profile Editor

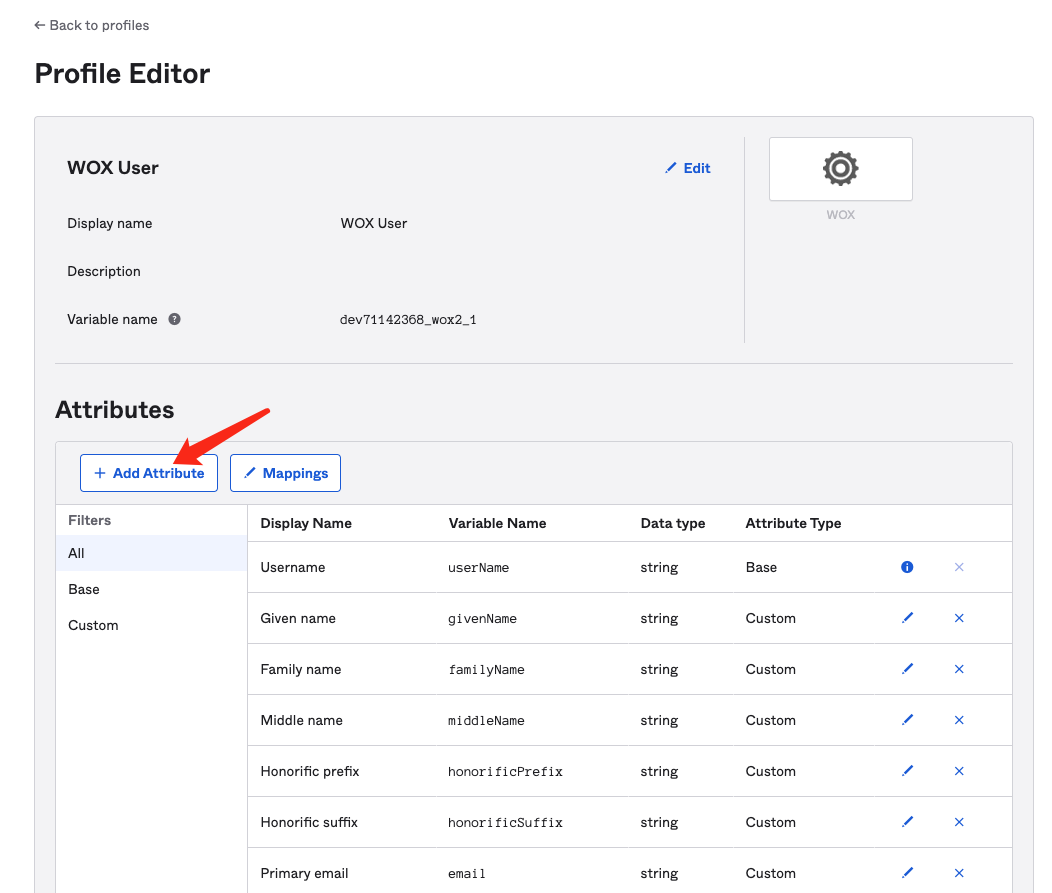

2. Clique em Adicionar atributo para adicionar um novo atributo personalizado:

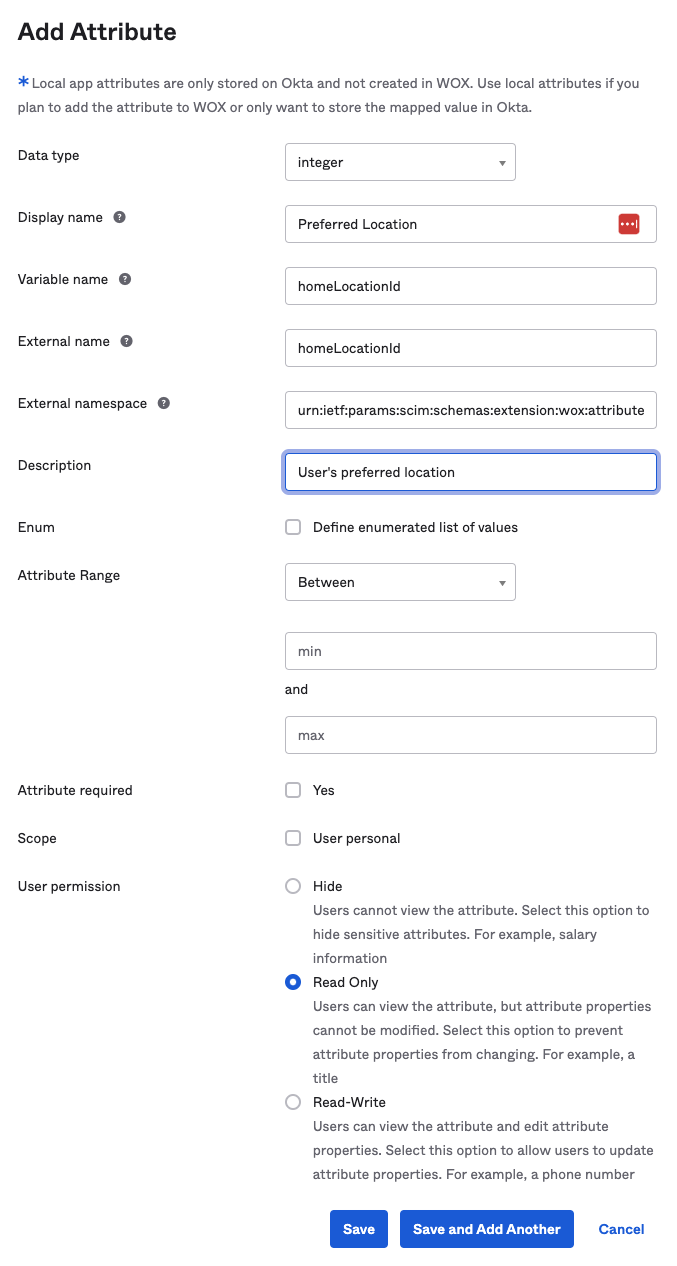

3. Insira detalhes do atributo. Use “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User” como Namespace externo e use atributos suportados pelo WOX como Nome externo.

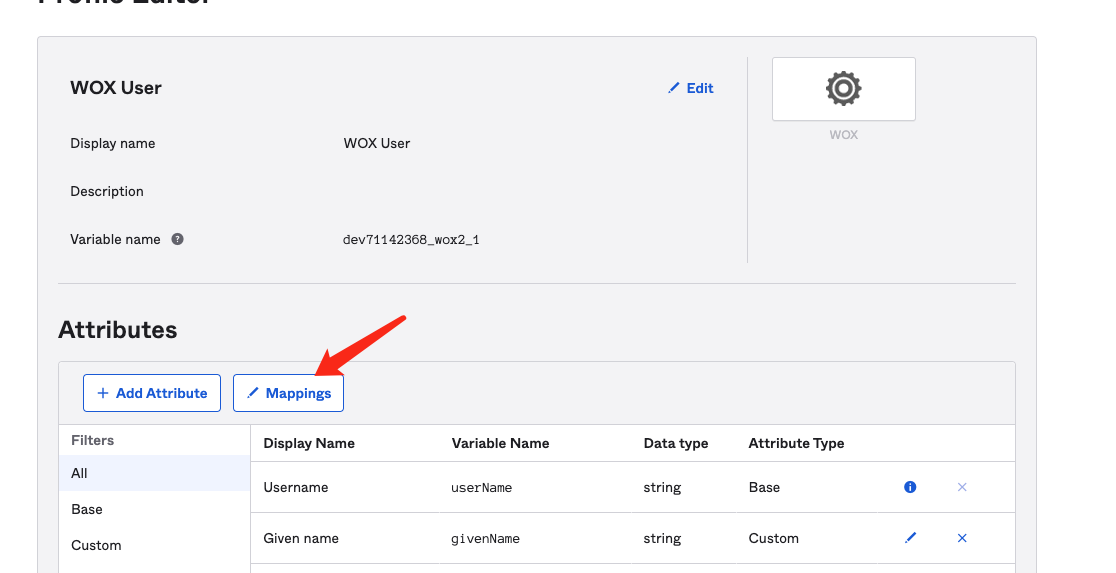

4. Após criar o atributo, clique em Mappings para editar o mapeamento.

5. Selecione Okta User para WOX. Defina o atributo de origem ou insira uma expressão.

Atributos do WOX disponíveis

:::::

Todos os atributos personalizados do WOX usam o namespace “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User“. Os atributos suportados são:

-

-

- gender (string)

- birthday (string)

- jobNumber (string)

- isVip (boolean)

- isFirstAid (boolean)

- isFireWarden (boolean)

- homeLocationId (integer)

-

:::

Azure AD

O Microsoft Azure Active Directory (Azure AD) é um serviço de gerenciamento de identidade e acesso baseado em nuvem oferecido pela Microsoft para permitir que os funcionários façam login em serviços usando o Single Sign-on.

O que ele faz?

- Sincronizar contas de funcionários do Azure AD para WOX

- Permite que os funcionários façam login no WOX usando o Single Sign-On.

Pré-requisitos

- Conta de administrador do Microsoft Azure Active Directory

- Conta do administrador do espaço WOX

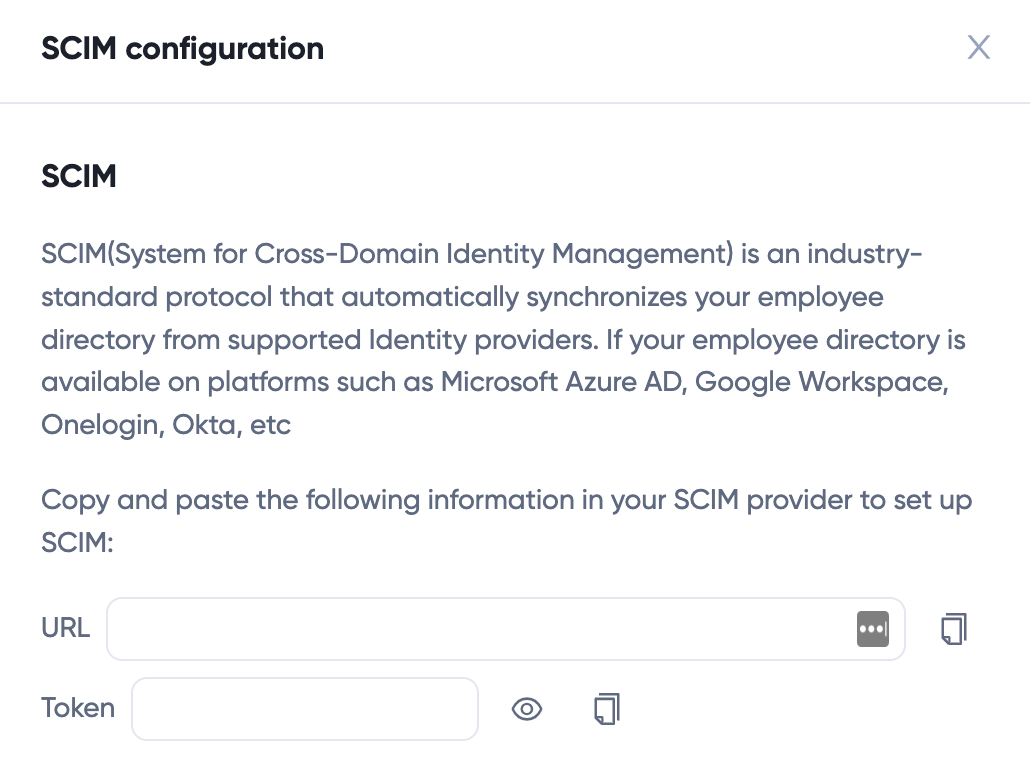

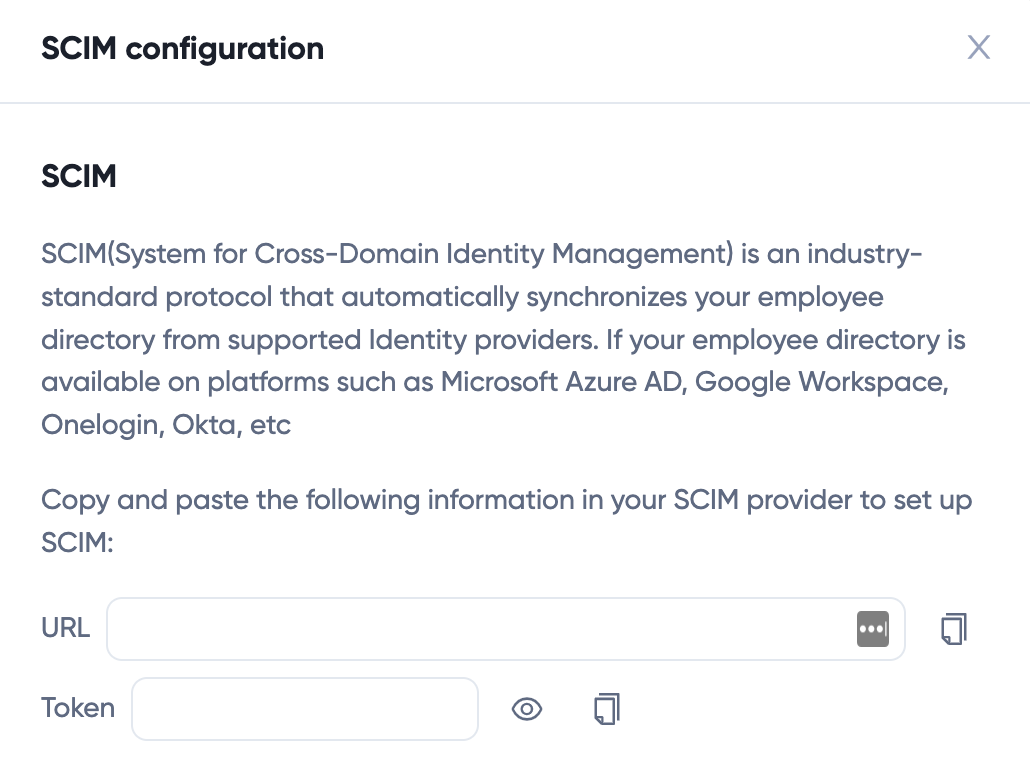

URL e token do inquilino do SCIM

Para configurar o SCIM, você precisa obter URL e token do inquilino do WOX. Você pode fazer login no WOX como administrador de espaço, clique em Spaces> Integrations> SCIM, clique em Configurar para obter URL do Inquilino e Token. Tome nota desses valores.

Microsoft Azure AD

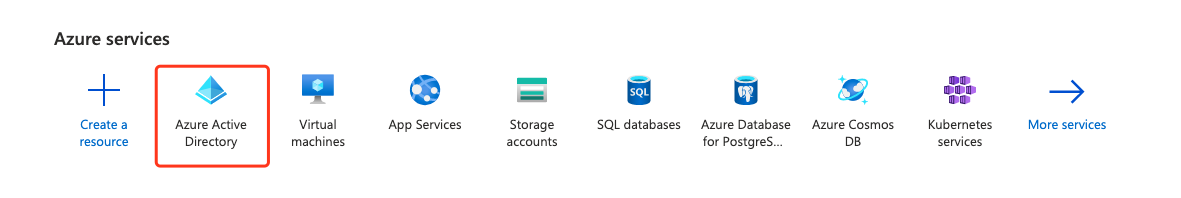

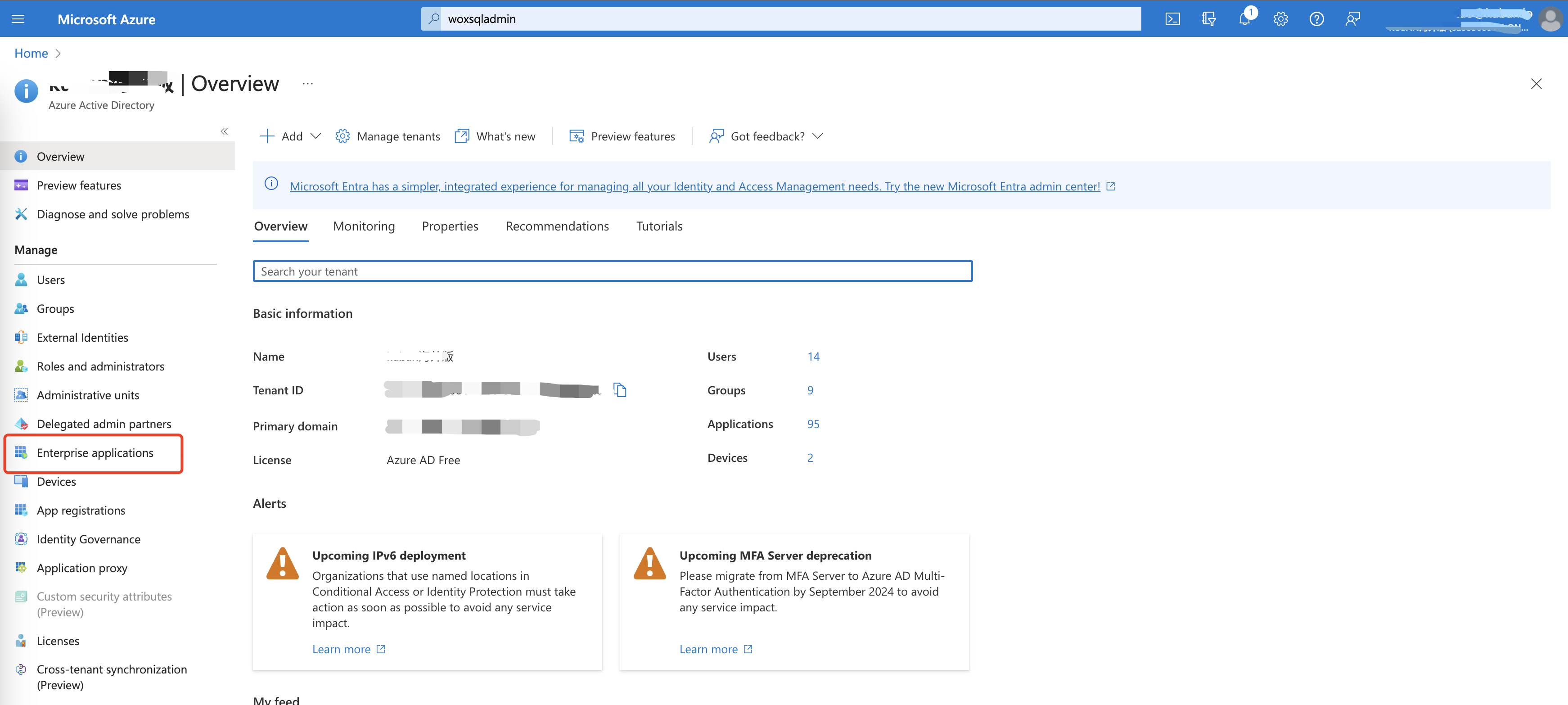

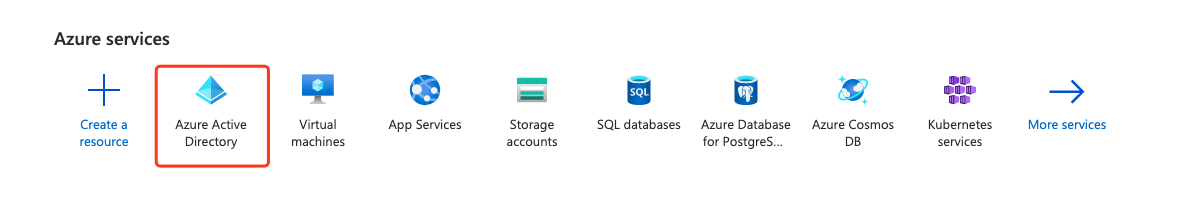

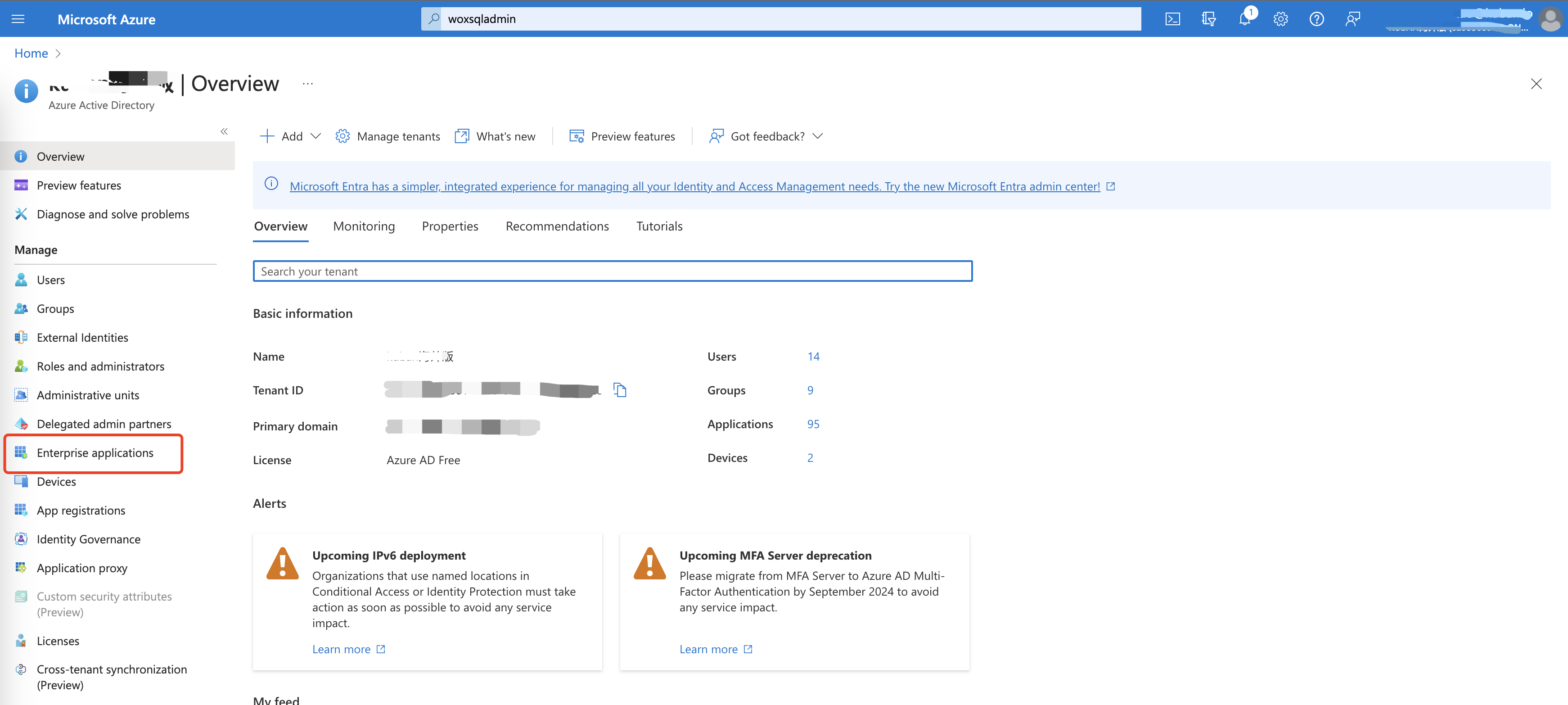

1. Faça Login Portal do Azure usando a conta de Administrador do Azure AD. Ou clique aqui: https://portal.azure.com/view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade//Overview

2. Clique em Azure Active Directory

3. Clique em Enterprise applications

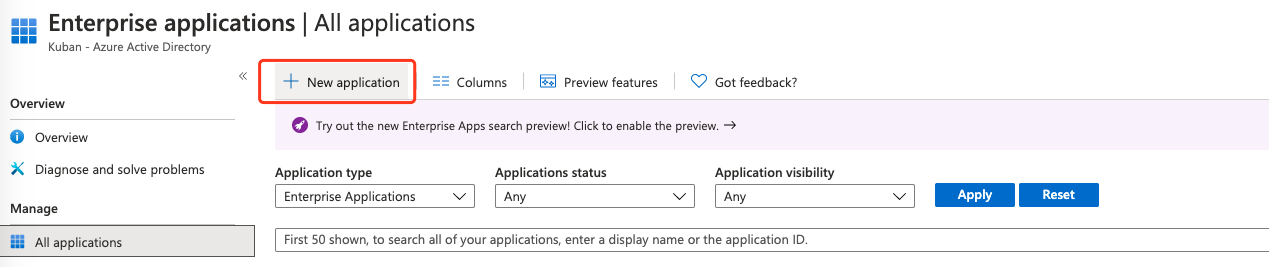

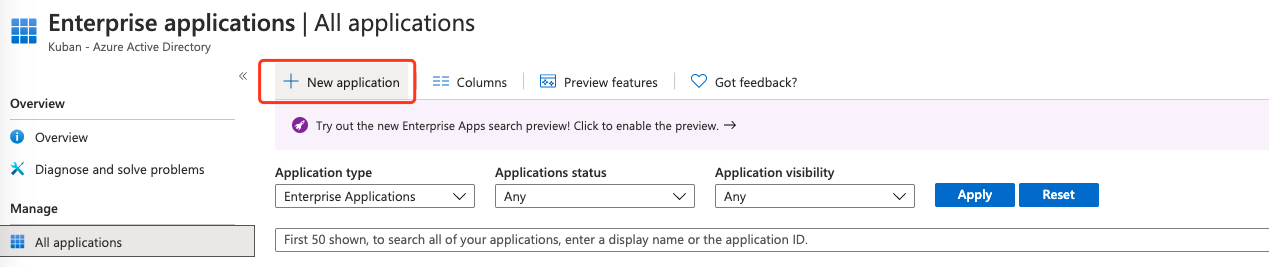

4. Clique em New application para criar uma nova aplicação

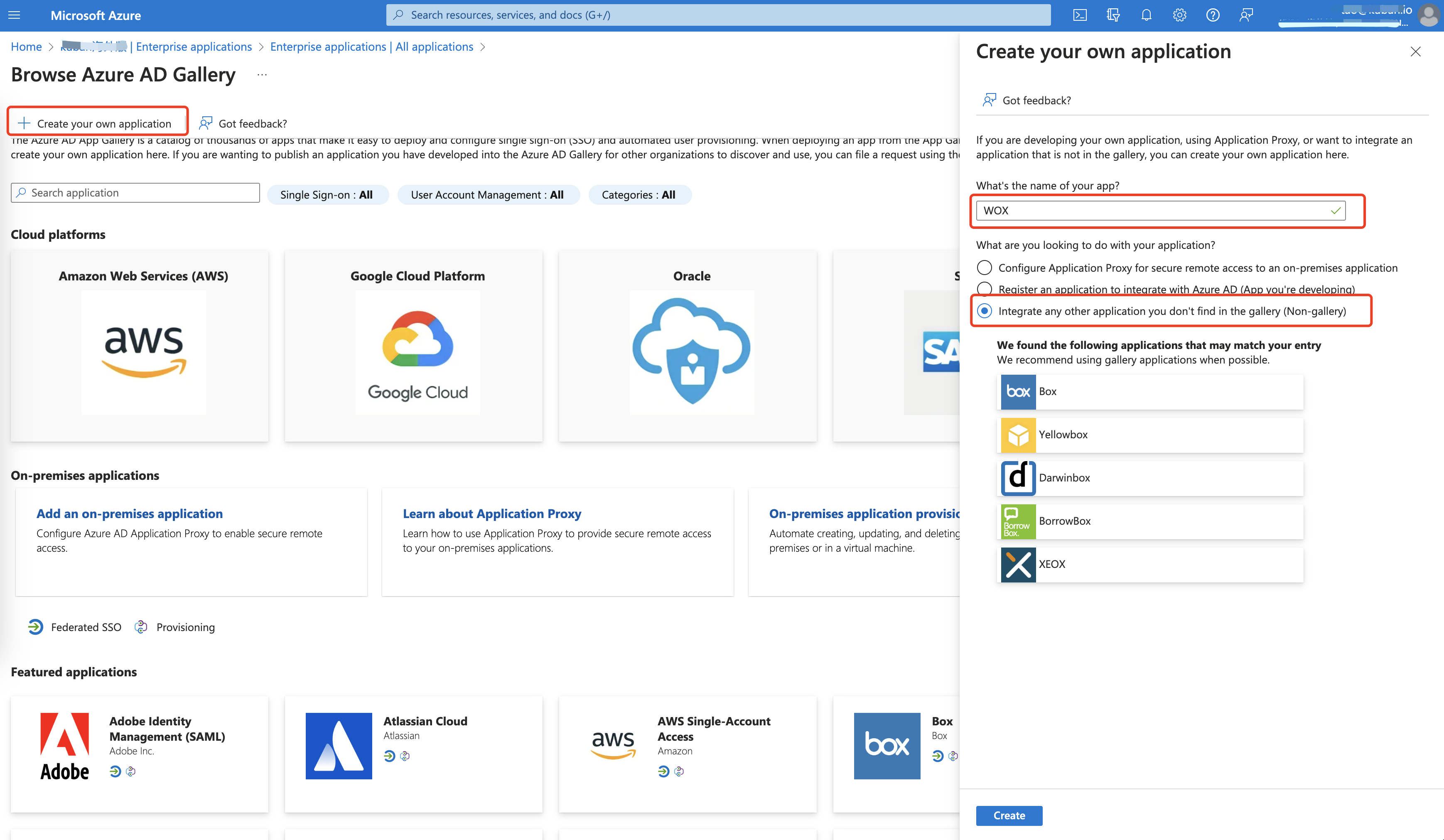

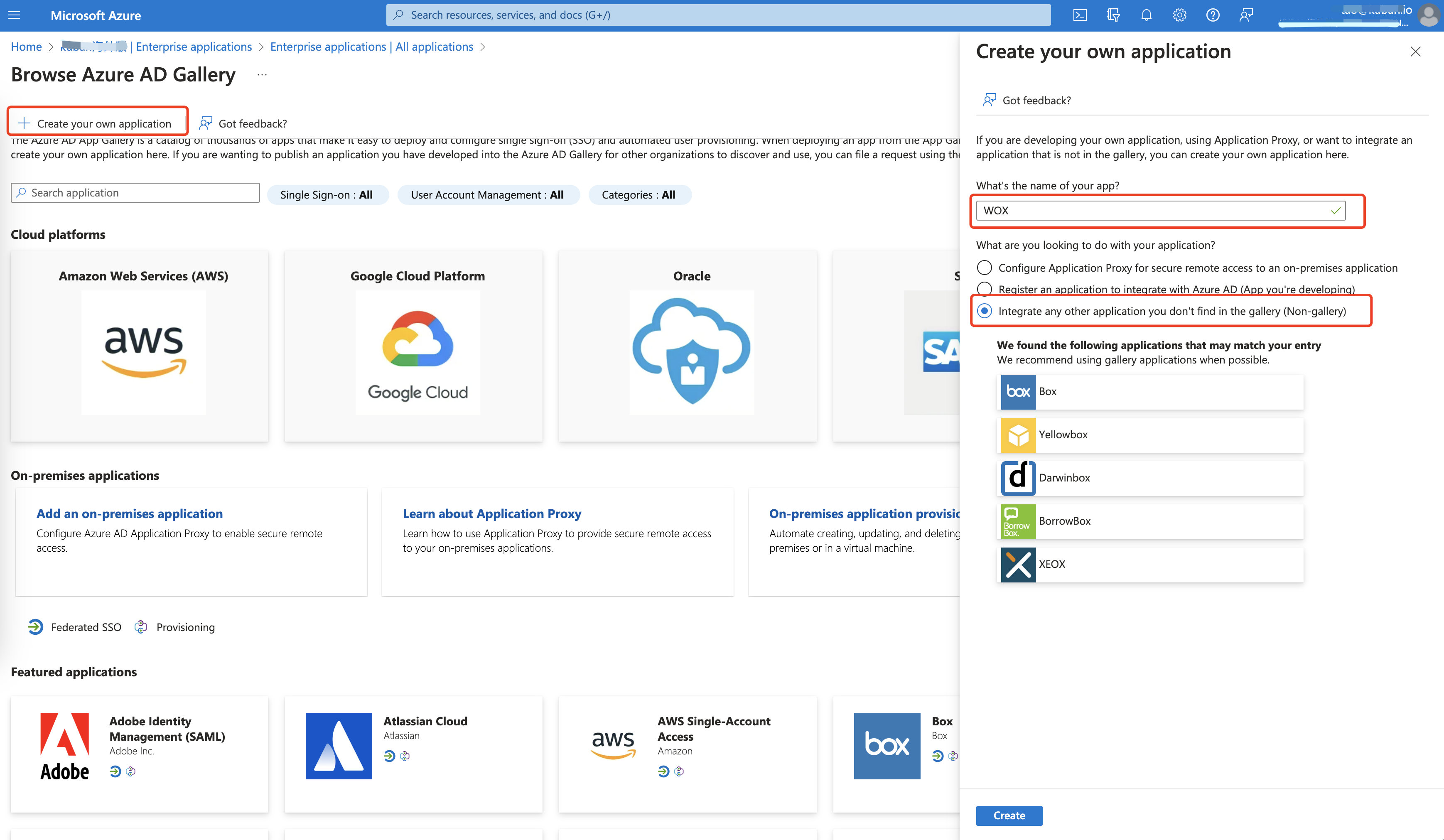

5. Clique em Create your own application no menu

Digite o nome do aplicativo, como WOX na área direita,

Selecione “Integrate any other application you don’t find in the gallery (Non-gallery)” e clique em “Salvar”

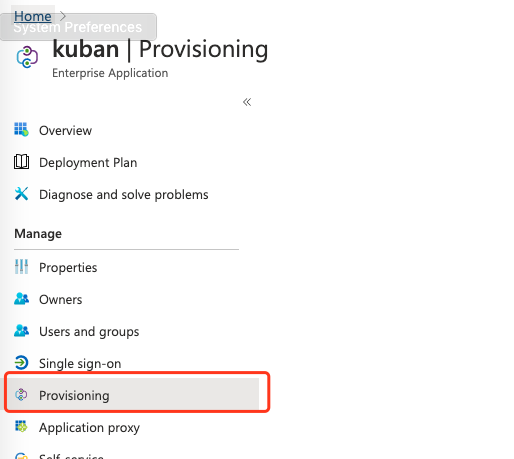

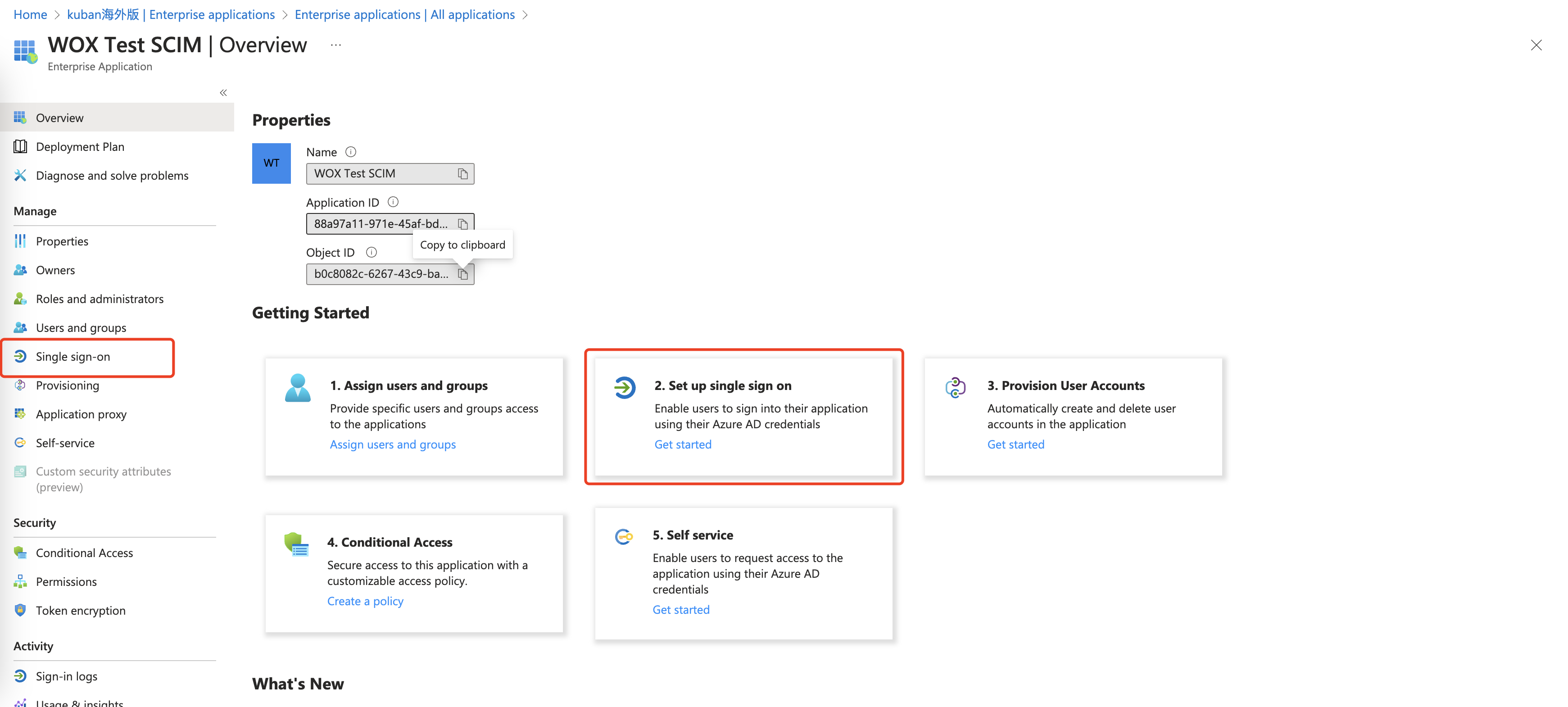

6. Clique em Provisioning

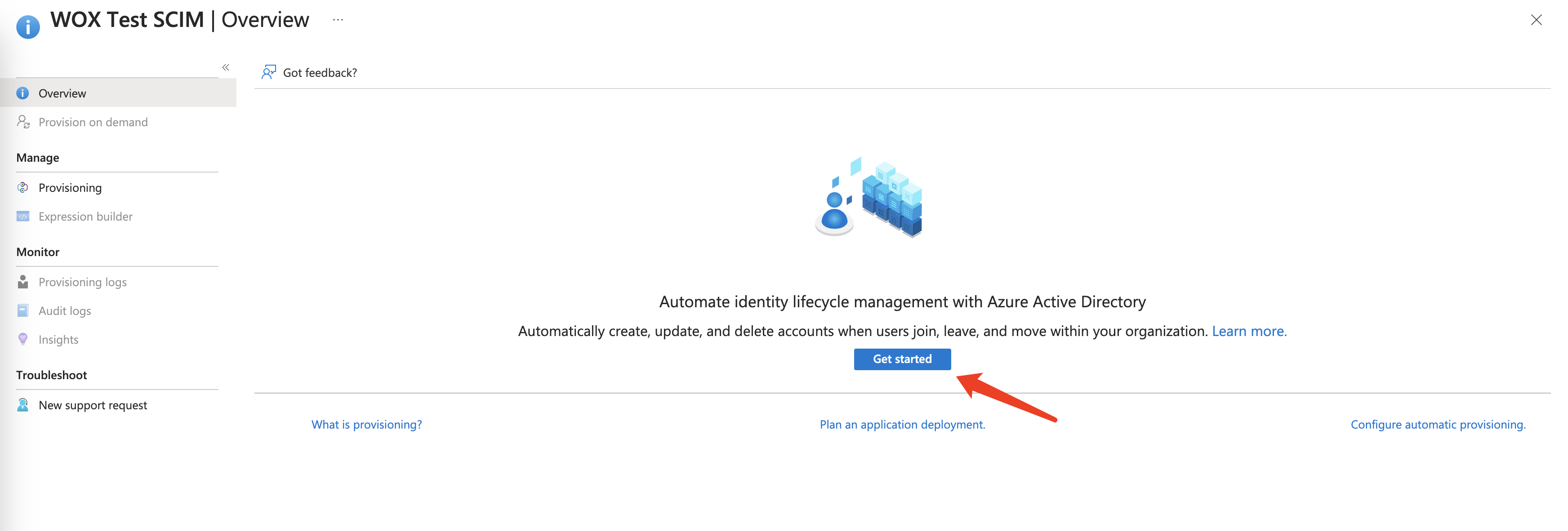

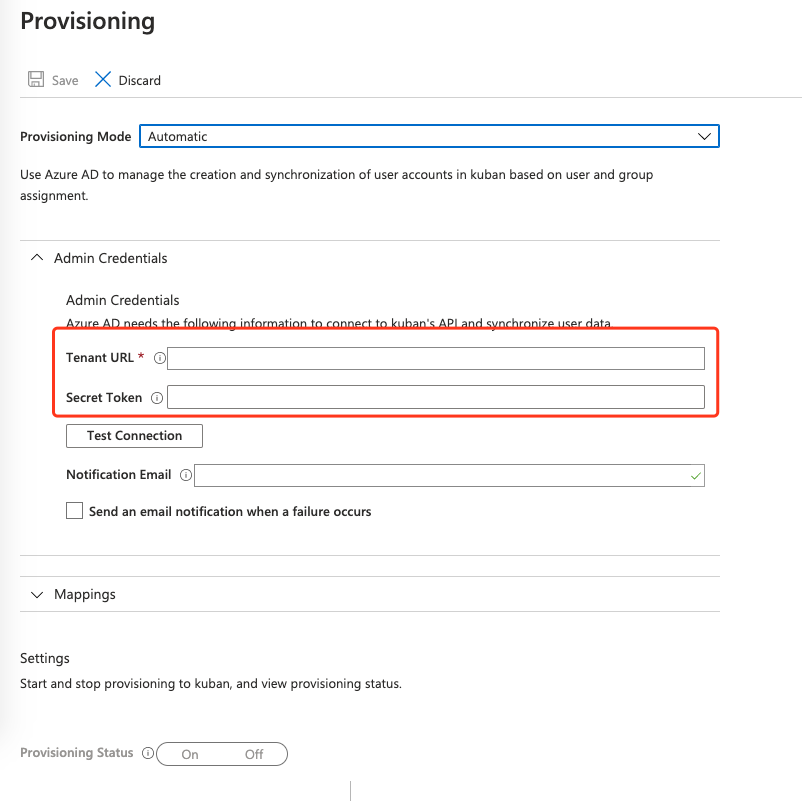

7. Clique em “Get Started”, selecione “Provisioniong Mode” para “Automatic”. Insira “Tenant URL” e “Secret Token” obtidos na etapa 1.

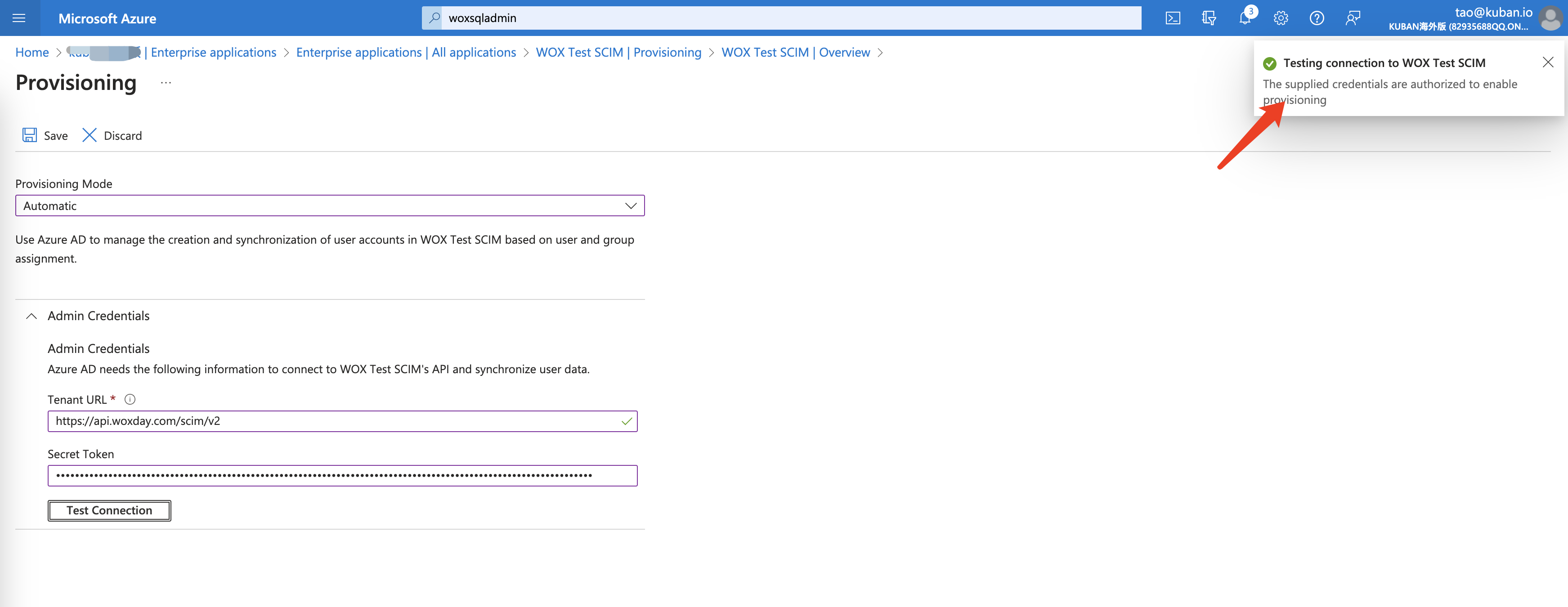

8. Clique no botão Test Connection para verificar se foi bem-sucedido. Em seguida, clique em Save

::: dicas

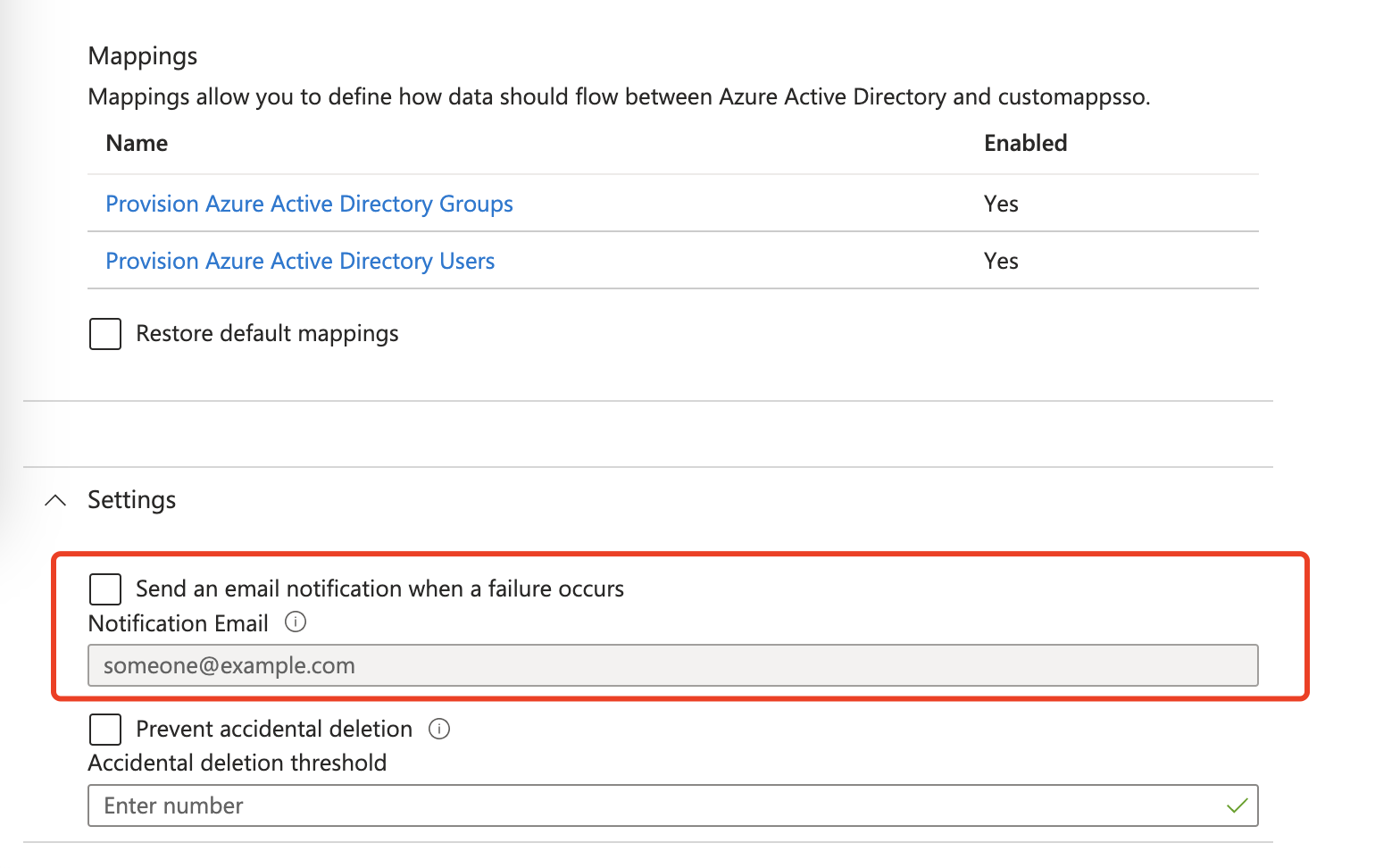

Você pode alterar as Configurações para receber uma notificação por e-mail quando a sincronização falhar. Isso ajuda você a ser alertado quando há algo errado com a sincronização do diretório:

:::

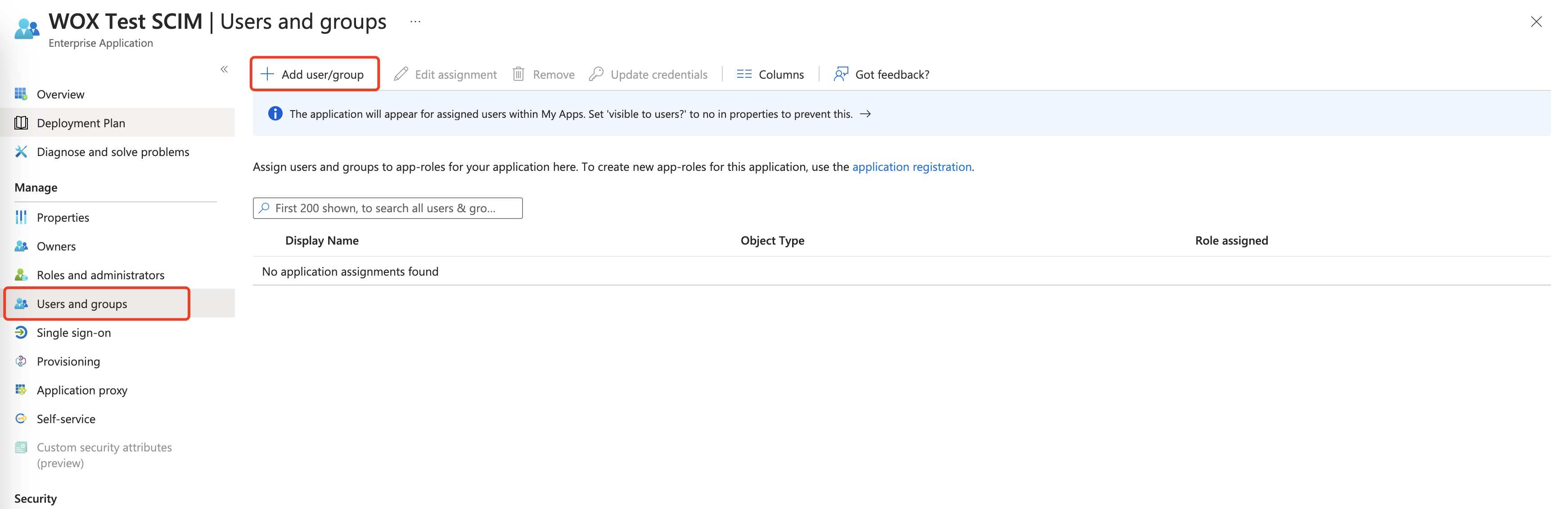

9. Em seguida, você precisa atribuir Usuários e Grupos ao aplicativo recém-criado. Para fazer isso, clique no menu “Usuários e Grupos”, clique em Adicionar usuário/grupo

10. Adicione usuários ou grupos ao aplicativo e clique em Atribuir.

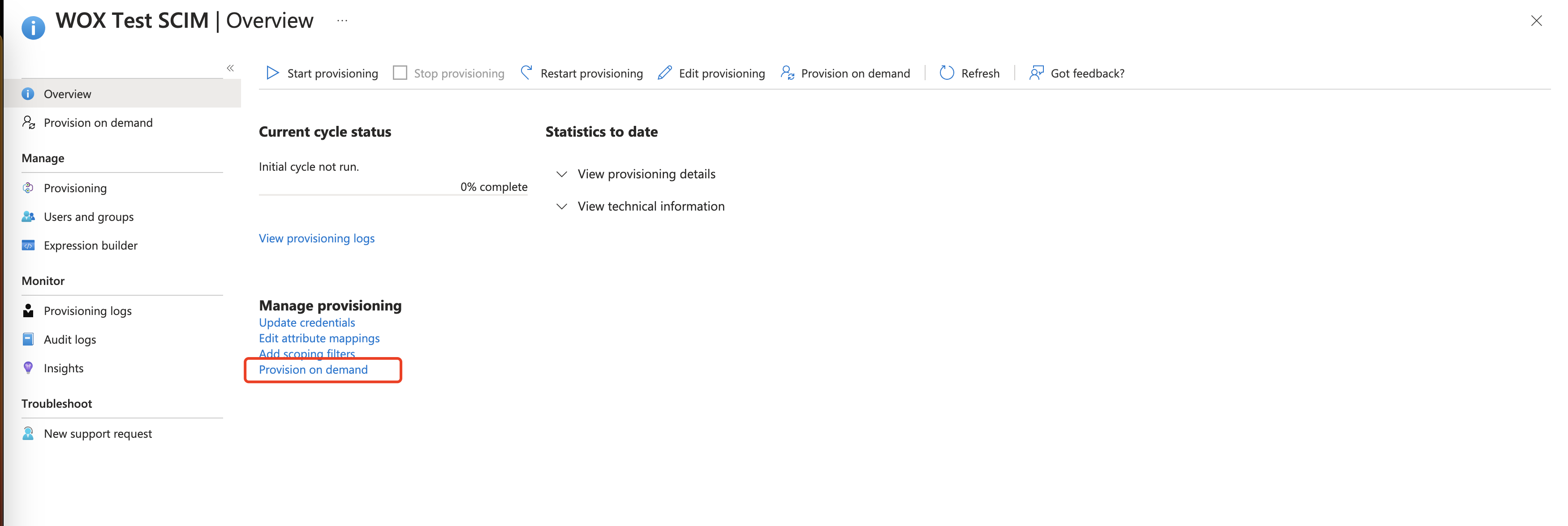

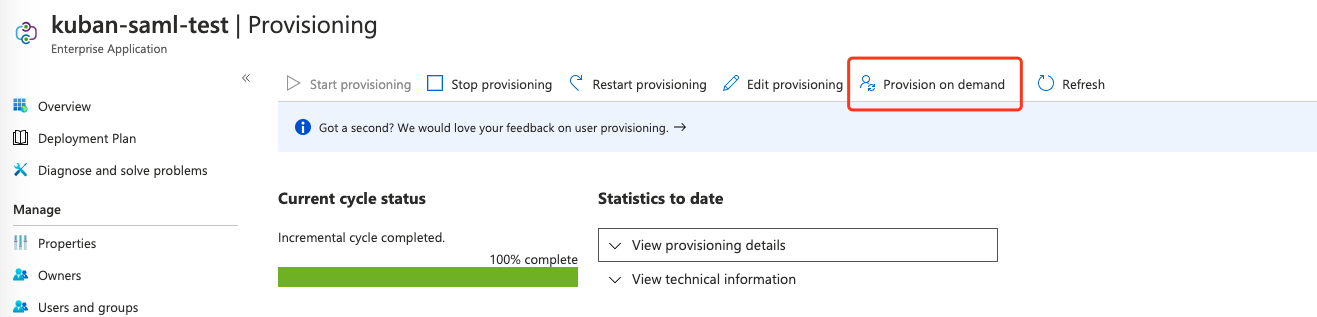

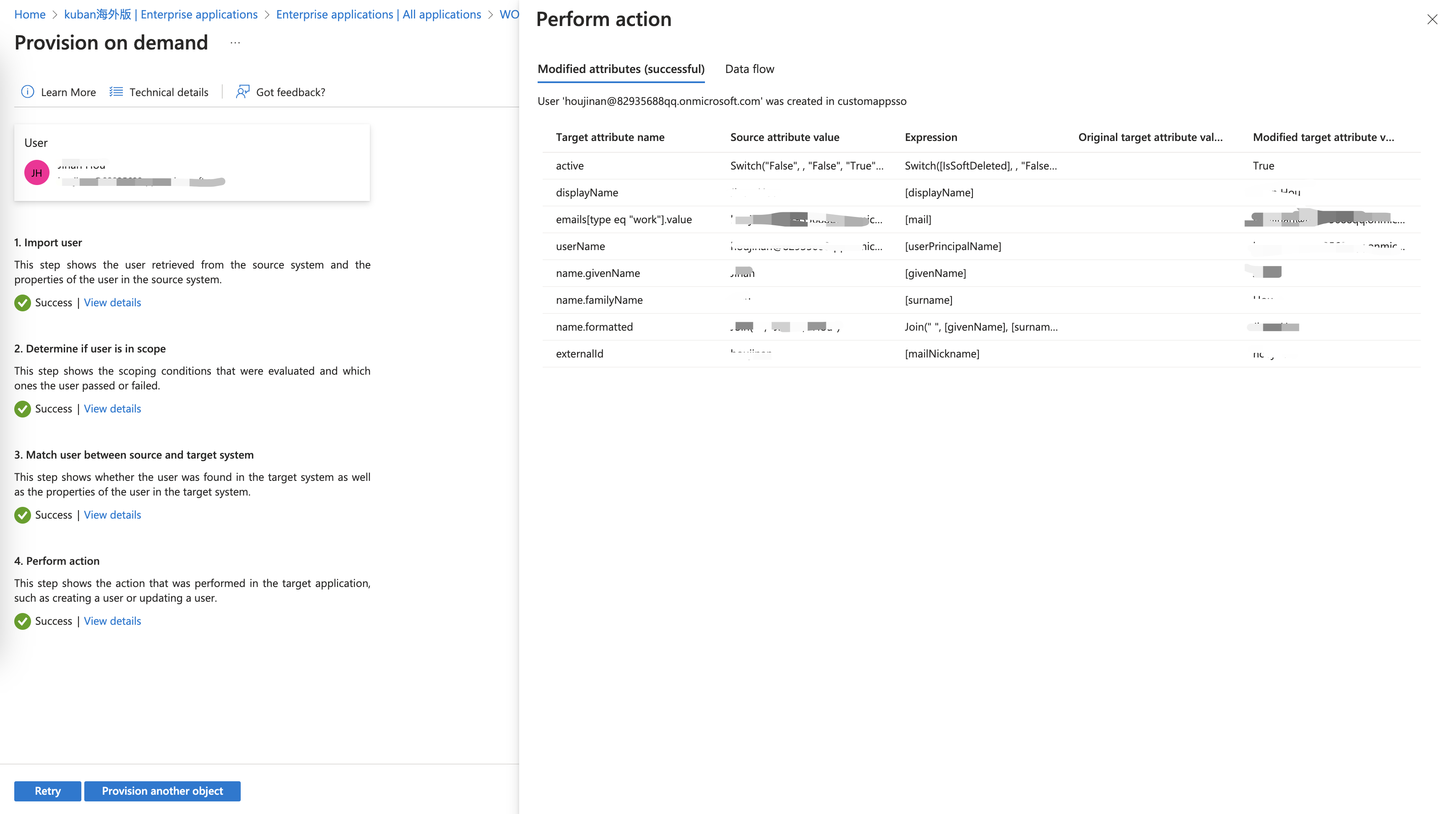

11. Clique no menu Provisionamento. Para verificar, você pode clicar no botão Provisionar sob demanda, selecionar um usuário para provisioná-lo manualmente. Se a conta for sincronizada com sucesso, você está pronto.

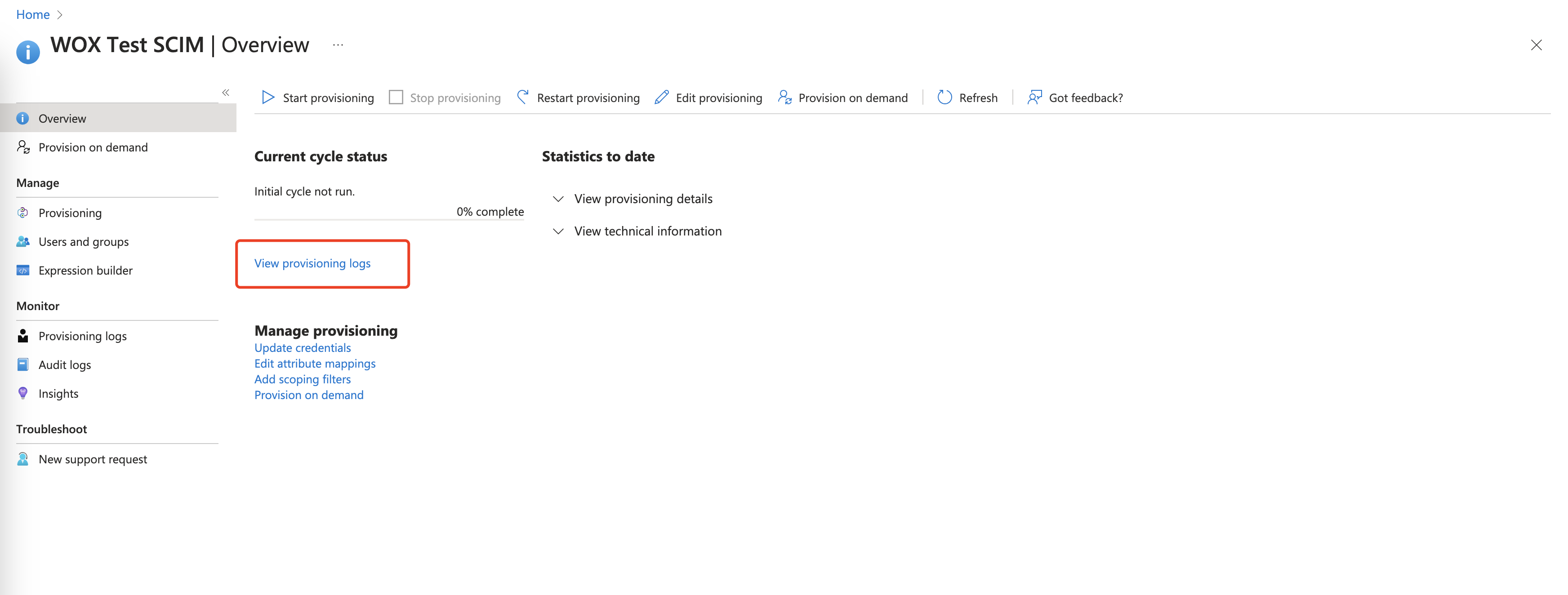

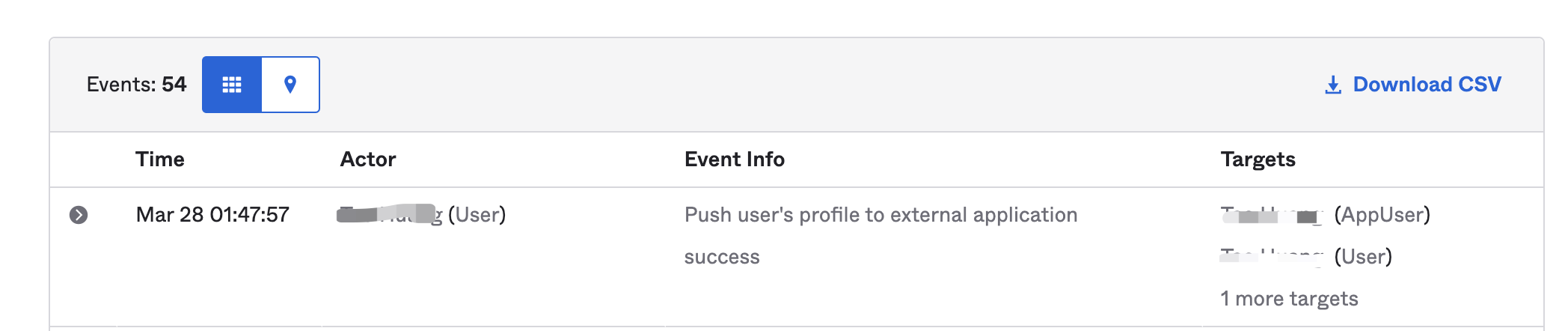

Ver Logs de provisionamento

Os registros de provisionamento são úteis para identificar se o provisionamento foi bem-sucedido, quais propriedades são modificadas e se houve falhas.

Você pode verificar as informações de erro clicando em View provisioning logs.

Propriedades adicionadas e modificadas com sucesso ficarão visíveis ao clicar no evento de log e entrar na aba Propriedades modificadas.

Informações de falha ou pulo ficarão visíveis ao clicar no evento de log e entrar na aba Solução de problemas e recomendações.

Mapeamento de atributos personalizados

O Azure permite aos usuários mapear atributos adicionais de objeto de usuário para o WOX por meio de mapeamentos de atributos personalizados. Os atributos personalizados no WOX podem ser preenchidos com dados através dos ciclos de provisionamento de usuários do Azure AD que são processados regularmente.

Um uso importante do mapeamento personalizado é automaticamente atribuir aos usuários um local quando a conta de usuário é criada no WOX. Isso é especialmente crítico se o seu Espaço tiver vários locais.

Info:

Para saber a que localização um usuário está atribuído, você deve ter um atributo de usuário conhecido do Azure AD que possa ser usado para determinar a localização do usuário. Se não houver tal atributo, um Usuário será atribuído à localização padrão do seu espaço, que pode ser configurado em Configurações do espaço.

Antes de começar

Primeiro adicione atributos personalizados WOX.

Clique em “Eppings” – “Provision Azure Active Directory Users“:

Marque “Mostrar opções avançadas”:

Em seguida, clique em “Edit attribute list for customappsso”:

Adicione um novo atributo personalizado inserindo o nome e o tipo de atributo apropriado na caixa de texto de entrada em branco na parte inferior da tabela.

Abaixo estão os atributos suportados por atributos personalizados suportados. Você pode escolher um ou alguns dos atributos para sincronizar. Em particular, homeLocationId é útil para atribuir um usuário em uma localização constante (padrão).

| Nome do atributo | Tipo de tipo |

|---|---|

| urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:homeLocationId | Integer em |

| urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:isVip | Booleano |

| urn:ietf:paramss:scim:schemas:extension:wox:attributes:1.0:User:isFirstAid | Booleano |

| urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:isFireWarden | Booleano |

| urn:ietf:paramss:scim:schemas:extension:wox:attributes:1.0:User:jobNumber | StringTras: |

Clique em “Salvar”.

Agora podemos adicionar o mapeamento de atributos personalizados para usuário sincronizado.

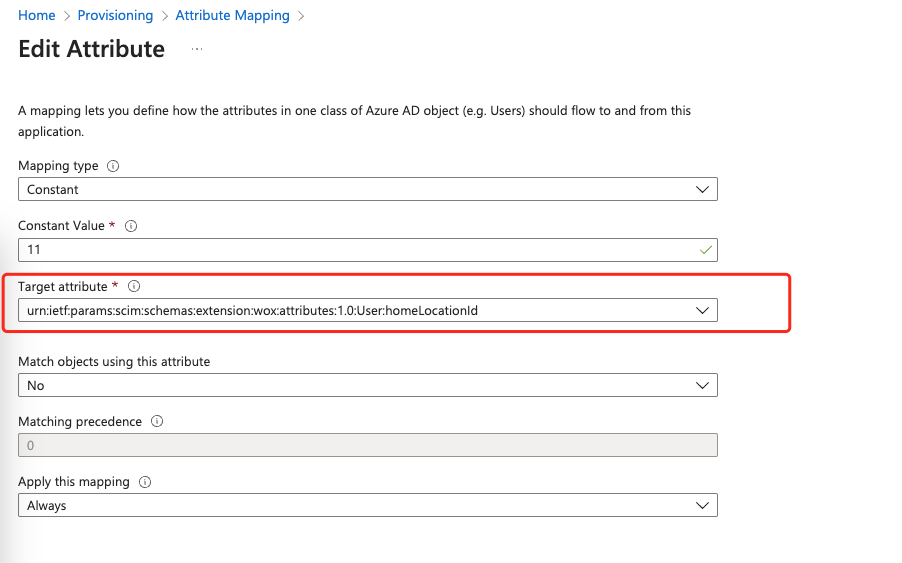

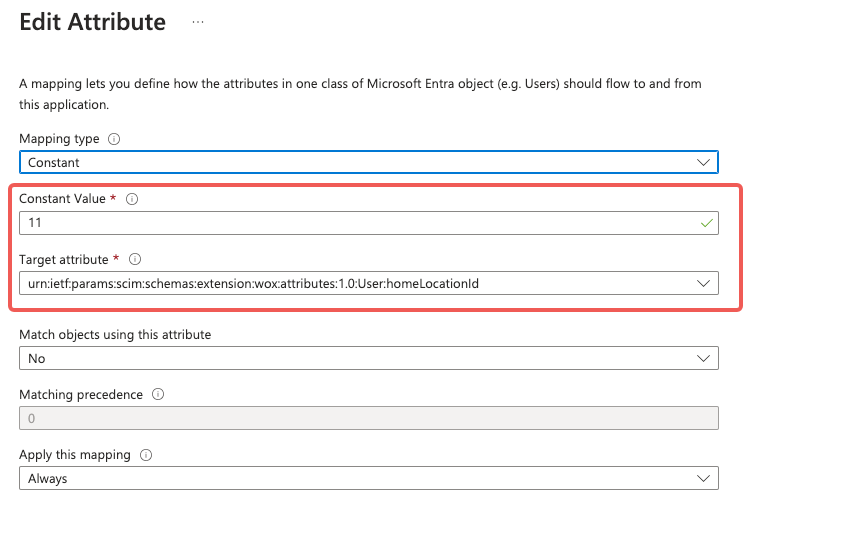

Mapear o usuário para um local constante

Esta solução só funciona se você quiser mapear todos os usuários para um local. Também pode ser alcançado atribuindo uma “Localização Padrão” no seu Espaço.

Clique em “Adicionar novo mapeamento” na parte inferior da página “Mapeamento de atributos”:

Clique no menu suspenso ao lado do nome do atributo de destino para corresponder o tipo de atributo com o tipo de atributo no WOX. Ex: Use um LocationId constante ao mapear o atributo de destino “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:homeLocationId“

Clique em Salvar.

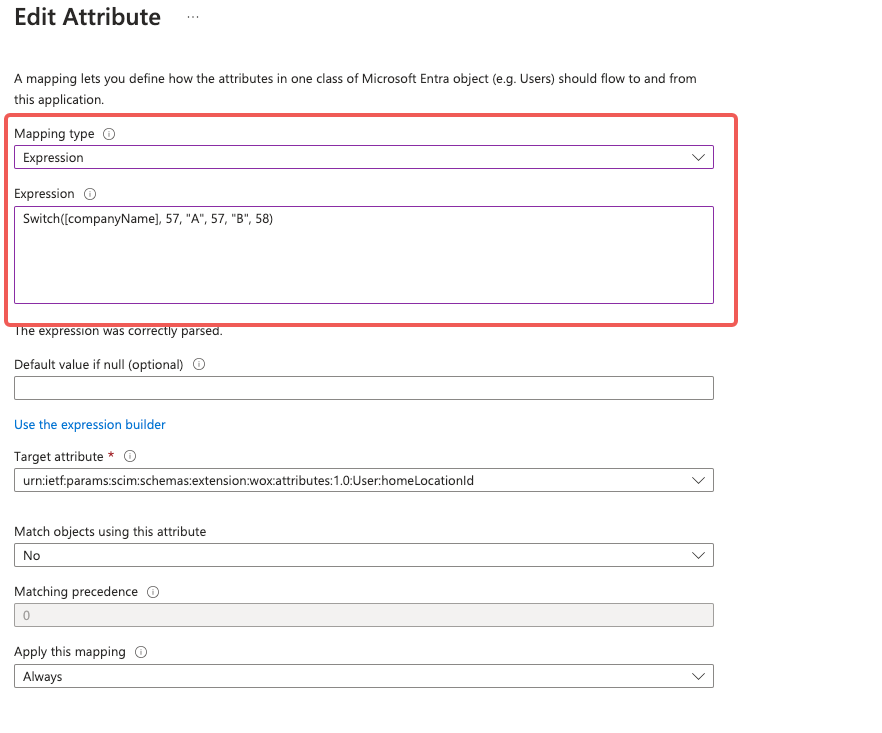

Mapear o usuário para uma localização diferente de acordo com outro atributo

Algumas vezes você quer atribuir usuário a localização diferente. Neste caso, alguns dos seus atributos de utilizador do Azure AD devem ser utilizados para identificar de forma única a que local o utilizador pertence.

Por exemplo, suponha que [companyName]é um atributo que denota localização em seu sistema. Abaixo está um mapeamento imaginário entre [companyName]E a Location:

| [CompanyName] | Localização Id |

|---|---|

| A | 57 |

| B | 58 |

Neste exemplo, se [companyName]É A, o usuário deve ser atribuído ao site Id 57– A . (í a , , , , , í , . Se for B, o usuário deve ser atribuído ao site Id 58– A . (í a , , , , , í , .

Vamos usar uma expressão para configurar este mapeamento:

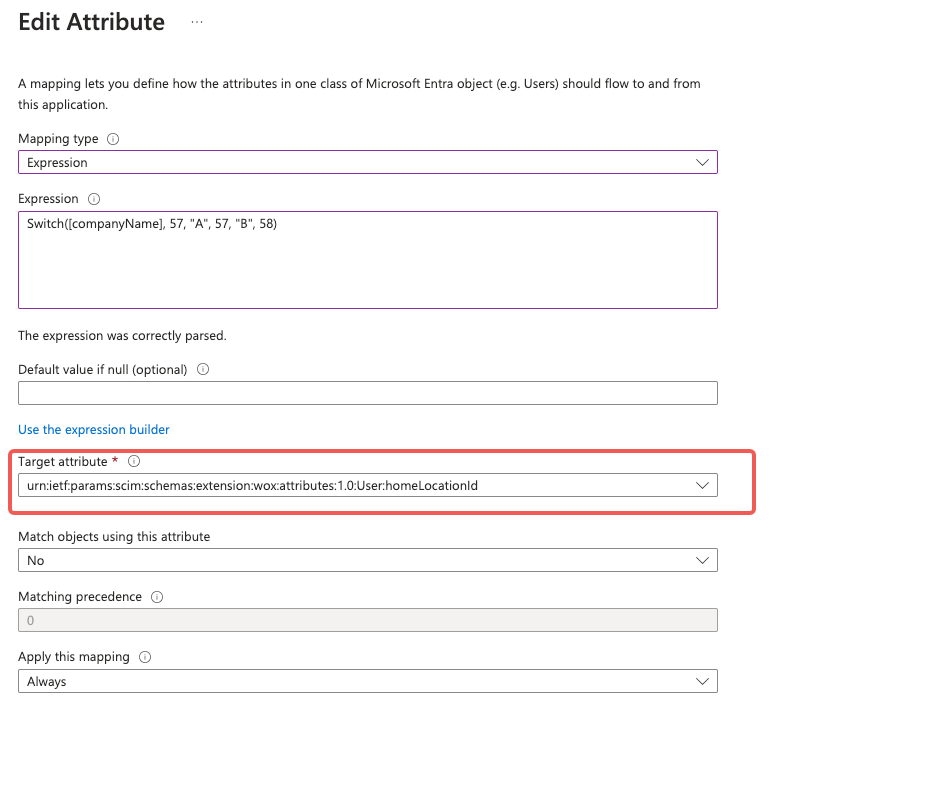

Selecione “Expressão” como “tipo de bate-mapping” e insira a “Expressão” como:

Switch([companyName], 57, "A", 57, "B", 58)

Escolha “urn:ietf:params:scim:schemas:extension:wox:attributes:1.0:User:homeLocationId” como “Target attribute”:

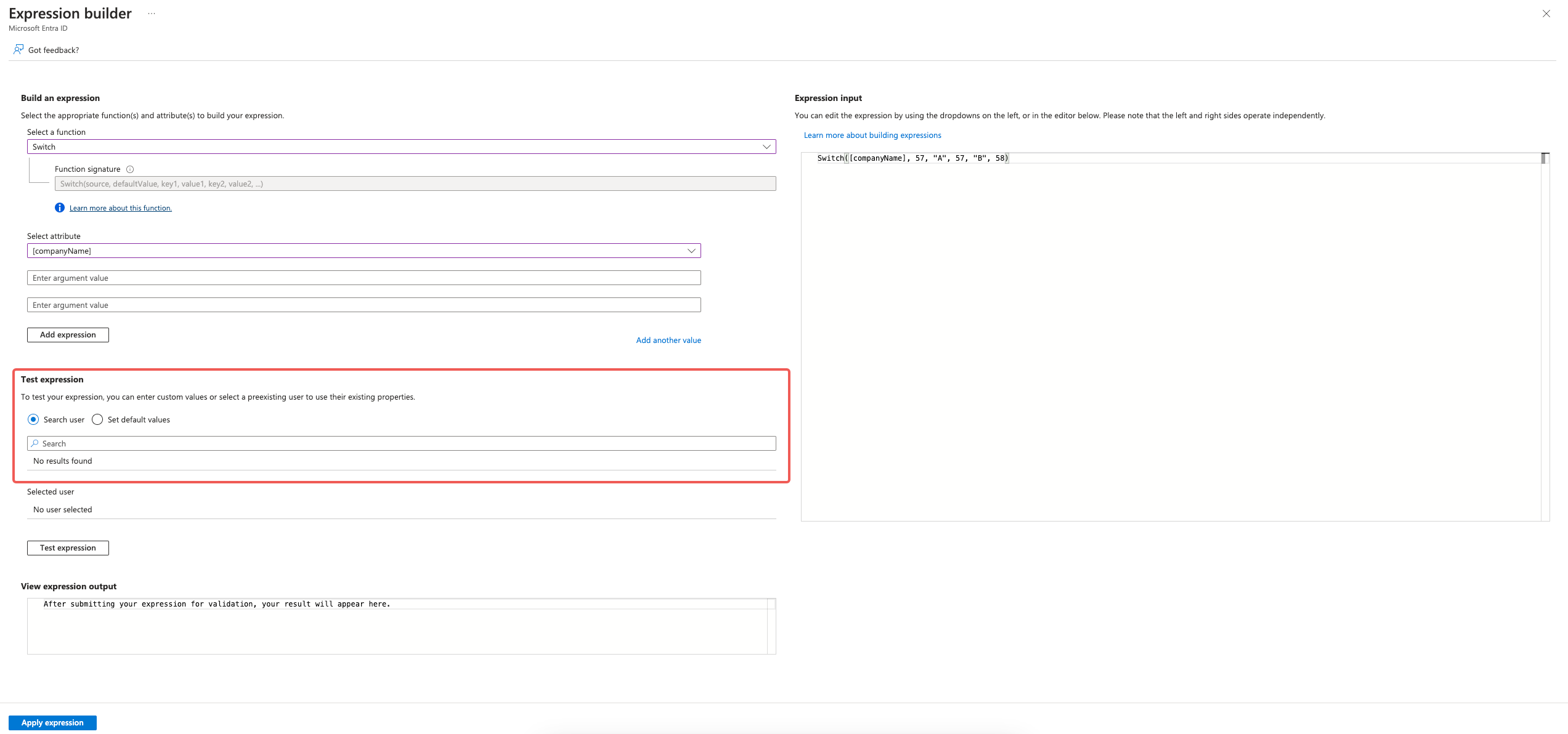

Você pode usar o “Expression Builder” para testar se o mapeamento está correto para algum usuário de teste:

Clique em “Salvar”. Isso irá mapear o usuário para casa Localização Id com base em seu [companyName]– A . (í a , , , , , í , .

:::: nota

Referências: Microsoft Azure AD SCIM ::

Okta

Okta é um provedor de serviços de gerenciamento de identidade que permite que os funcionários façam login em vários serviços usando um único login.

O que isto faz?

- Sincronizar contas de funcionários de Okta para WOX

- Permita que os funcionários façam login no WOX usando o Single Sign-On.

Pré-requisitos

- Conta de administrador de Okta

- Conta do administrador do espaço WOX

URL e token do inquilino do SCIM

Para configurar o SCIM, você precisa obter URL e token do inquilino do WOX. Você pode fazer login no WOX como administrador de espaço, clique em Space > Integrations > SCIM, clique em Configurar o botão Configurar para obter URL do Inquilino e Token. Tome nota desses valores.

Okta

-

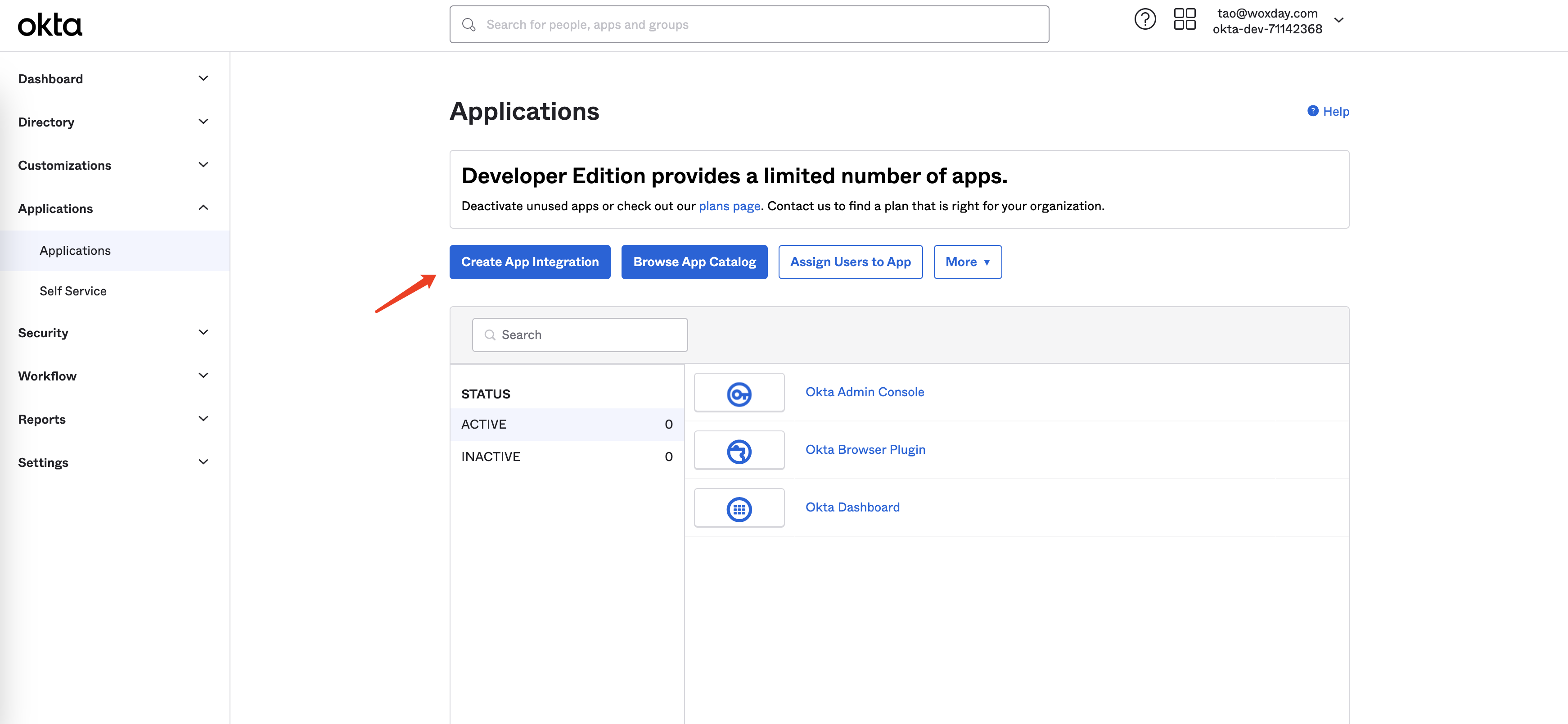

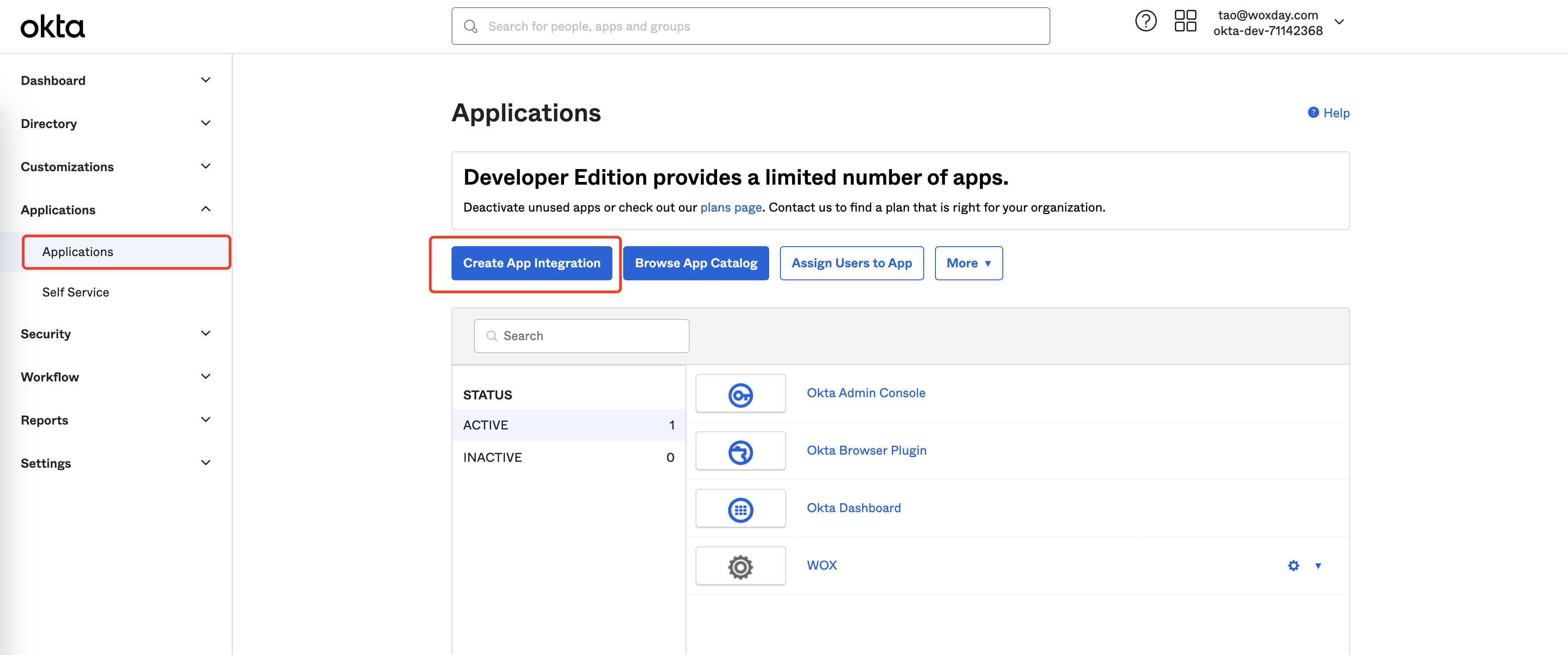

- Login Okta como Administrador.

- Clique em Criar Integração de Aplicativos:

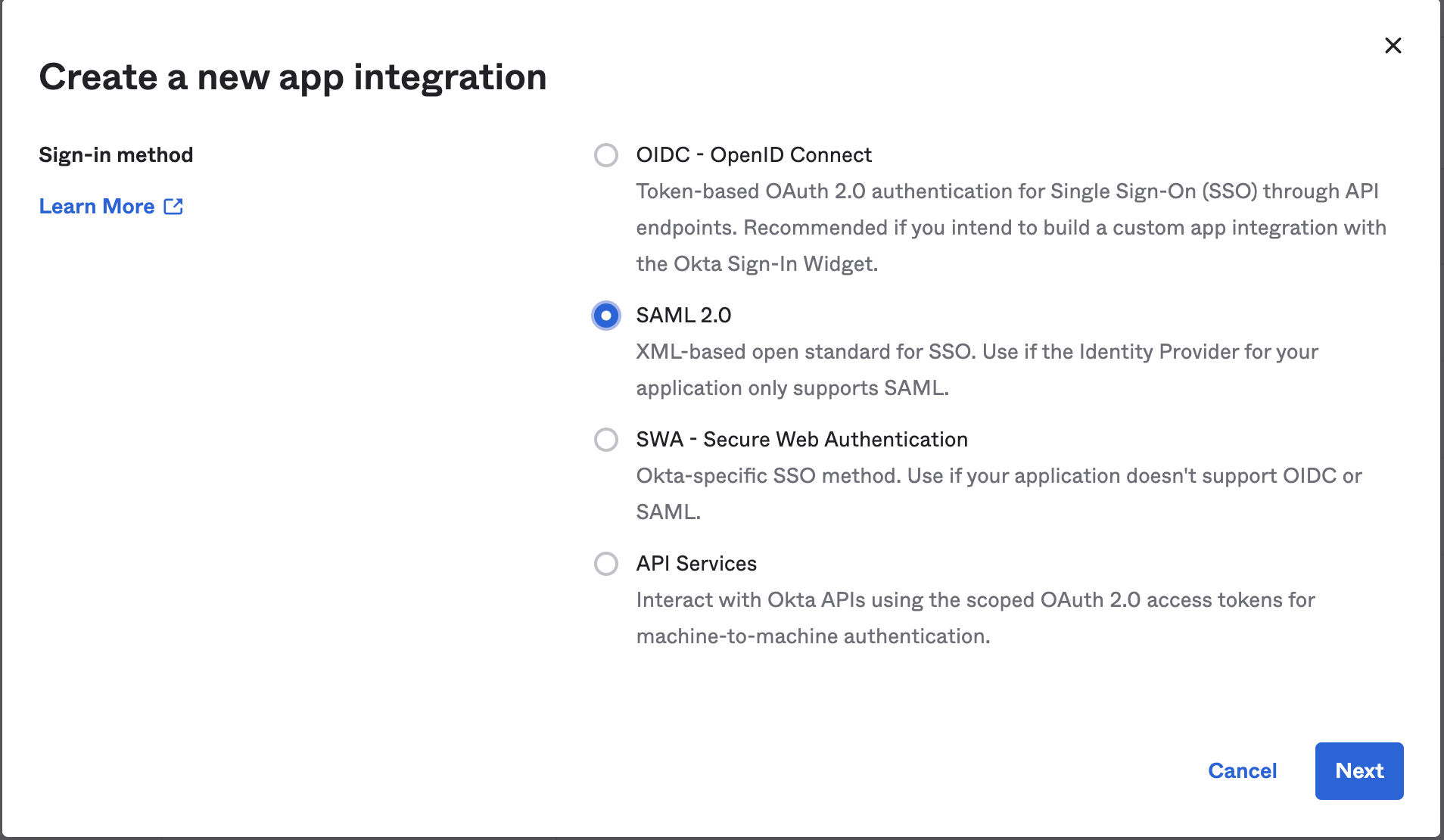

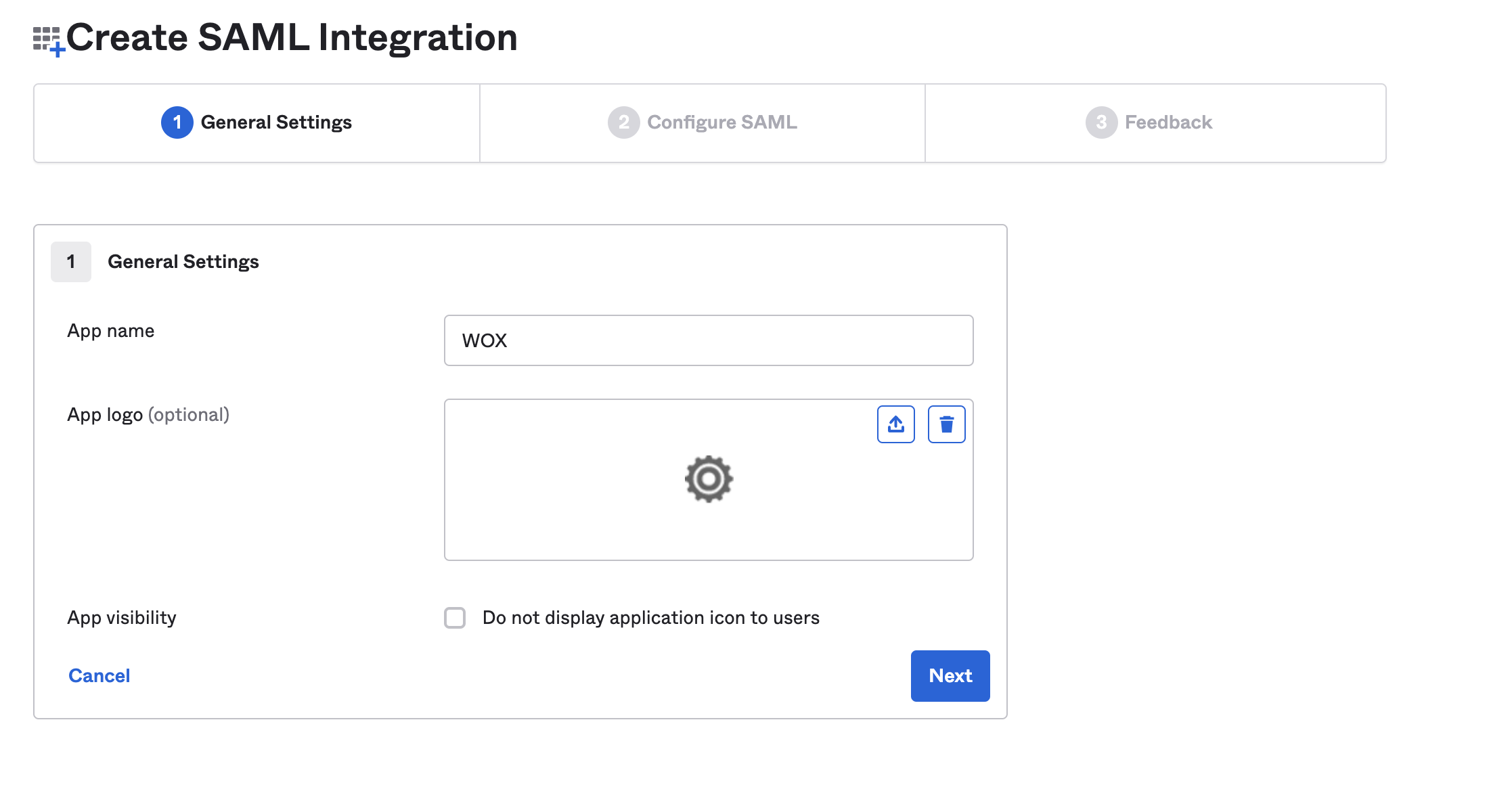

Na janela pop-up, selecione SAML 2.0 e clique em Avançar

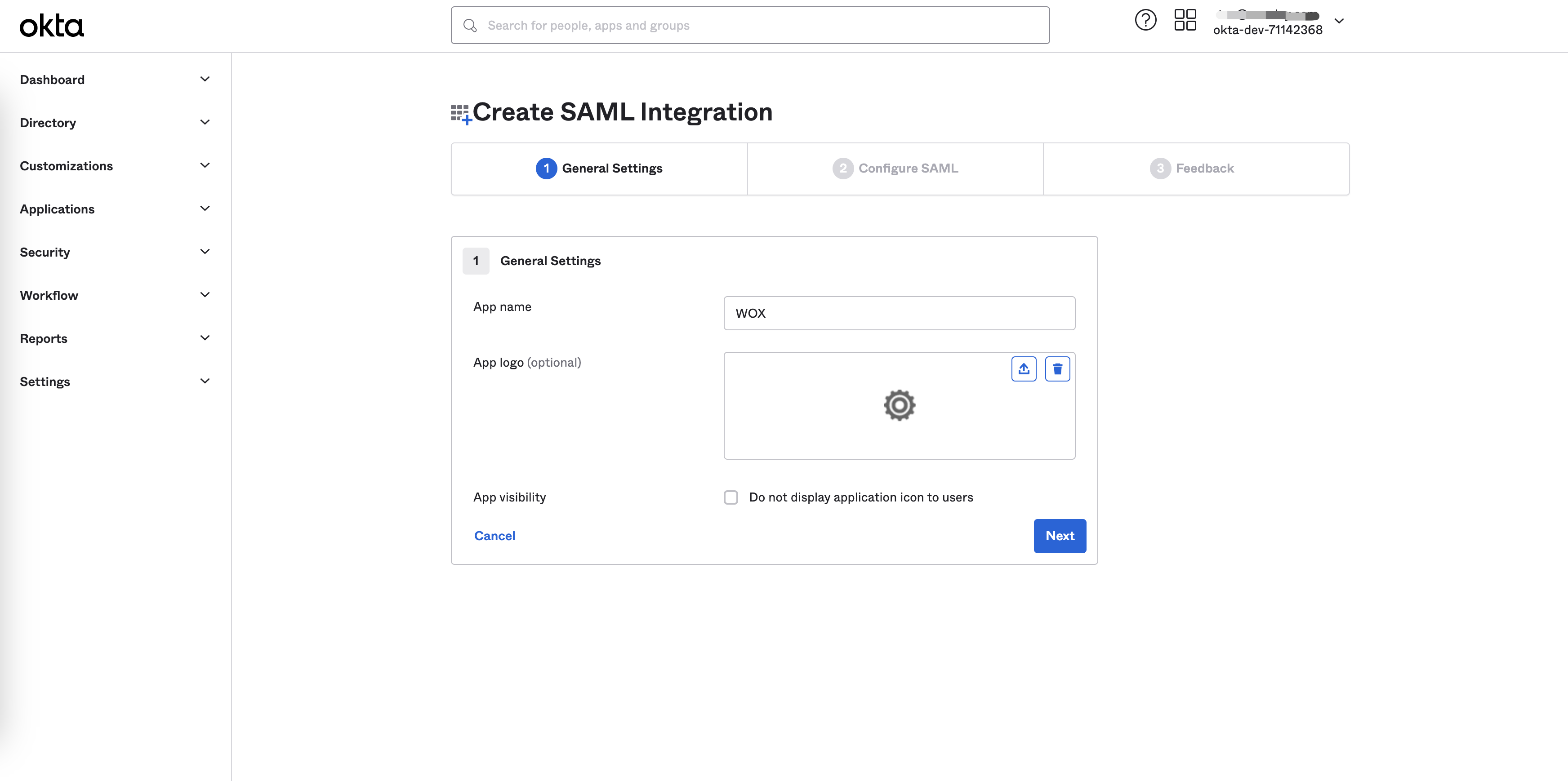

3. No novo formulário de inscrição, insira um nome de aplicativo, como “WOX” e clique em “Next”

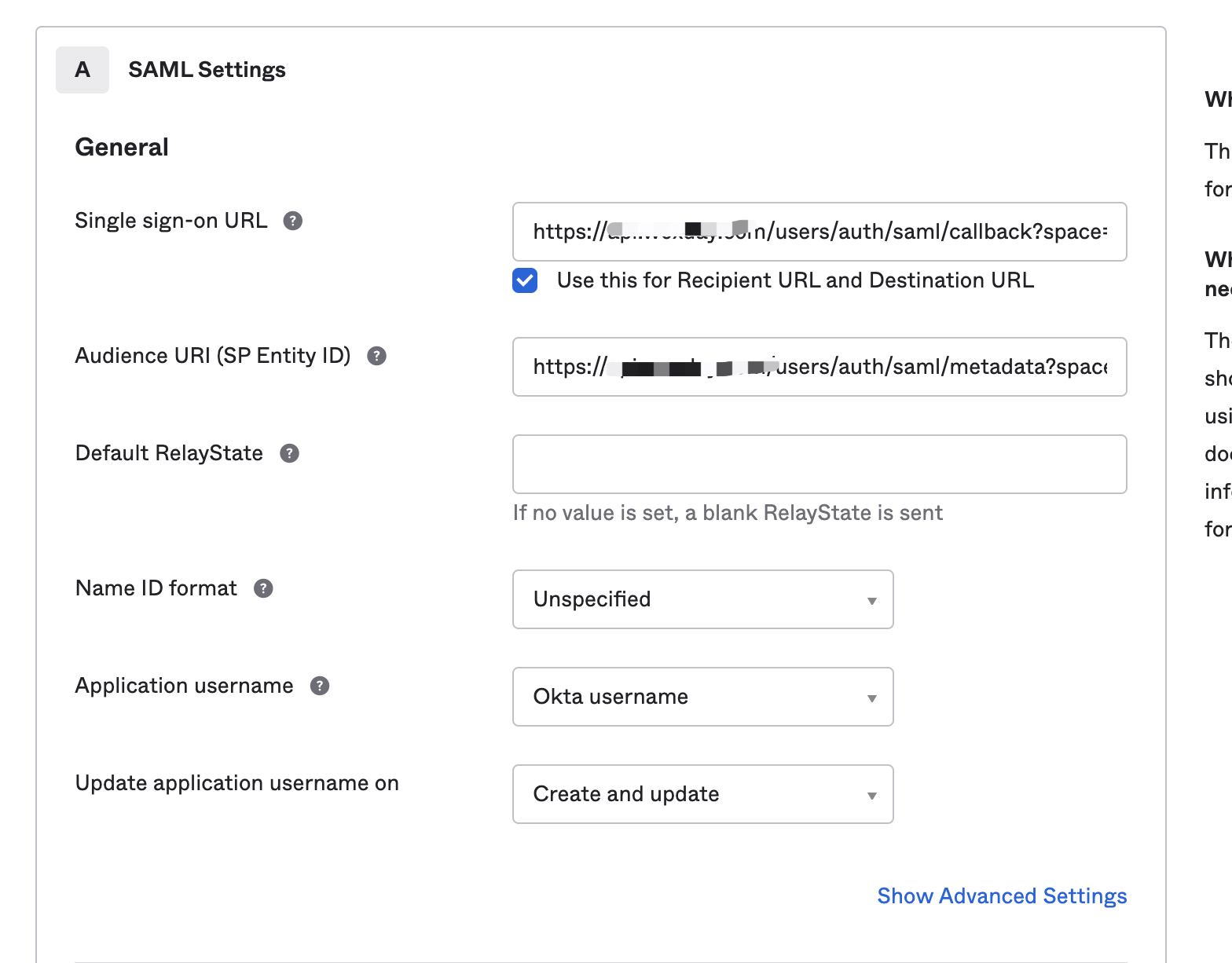

4. Siga o SSO para criar um aplicativo SAML SSO.

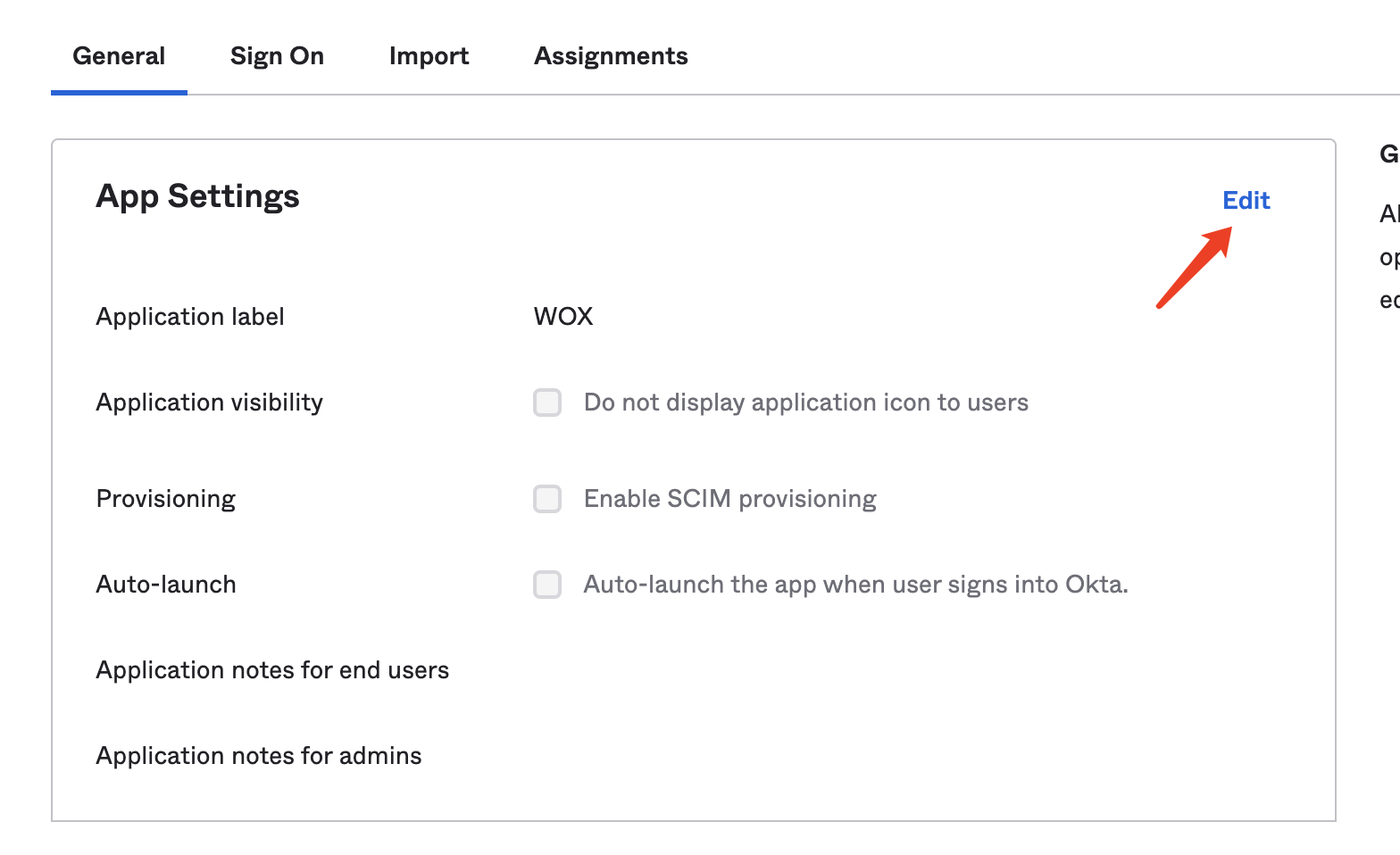

5. No aplicativo recém-criado, clique na guia Geral e, em seguida, em Editar:

6. Clique em Ativar provisionamento do SCIM e clique em Salvar.

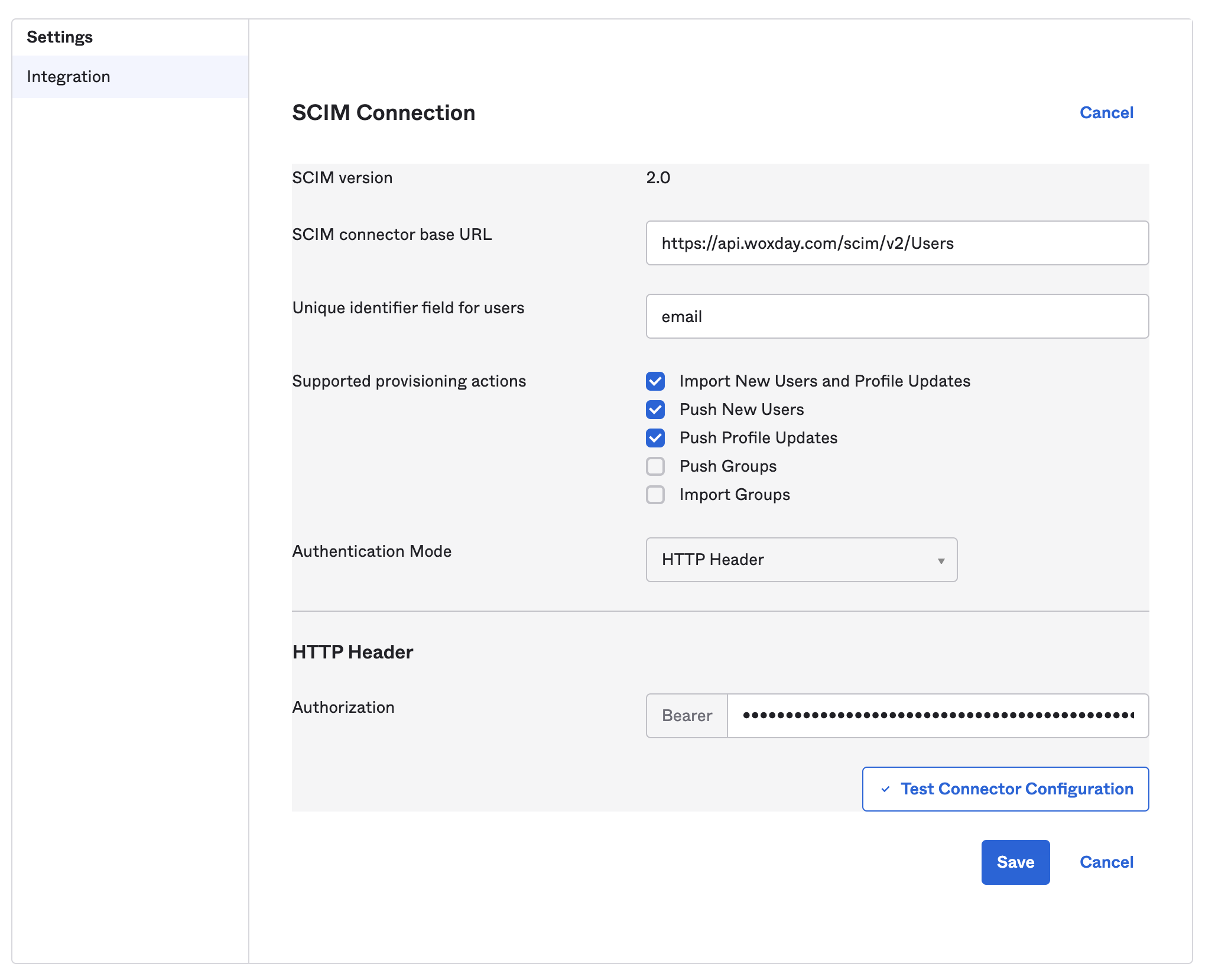

7. Na página de configurações da integração, escolha a guia Provisioning. As definições de ligação SCIM aparecem em Definições ? Integração. Clique em Editar.

8. Preencha o formulário da seguinte forma:

URL base do SCIM: https://api.woxday.com/scim/v2Campo identificador exclusivo para usuários: e-mail. Ações de provisionamento suportadas: Importar novos usuários e atualizações de perfil, enviar novos usuários, enviar atualizações de perfil no modo de autenticação: HTTP Header Authorization: [token acima]

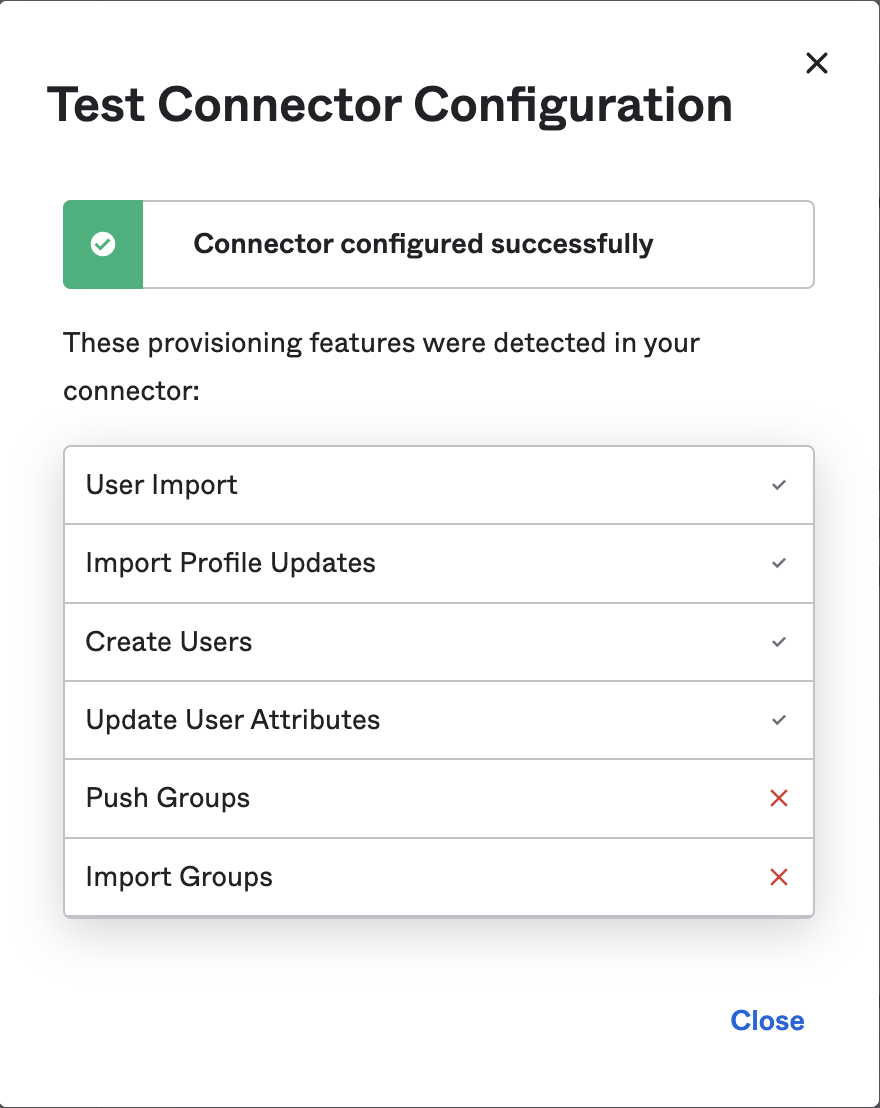

Clique em “Test Connector Configuration” para verificar se a conexão é bem-sucedida.

Você deve ver um pop-up bem sucedido:

Clique no botão Salvar.

:::: nota

Ignore o erro de grupos push e grupos de importação. Eles não são necessários.

:::

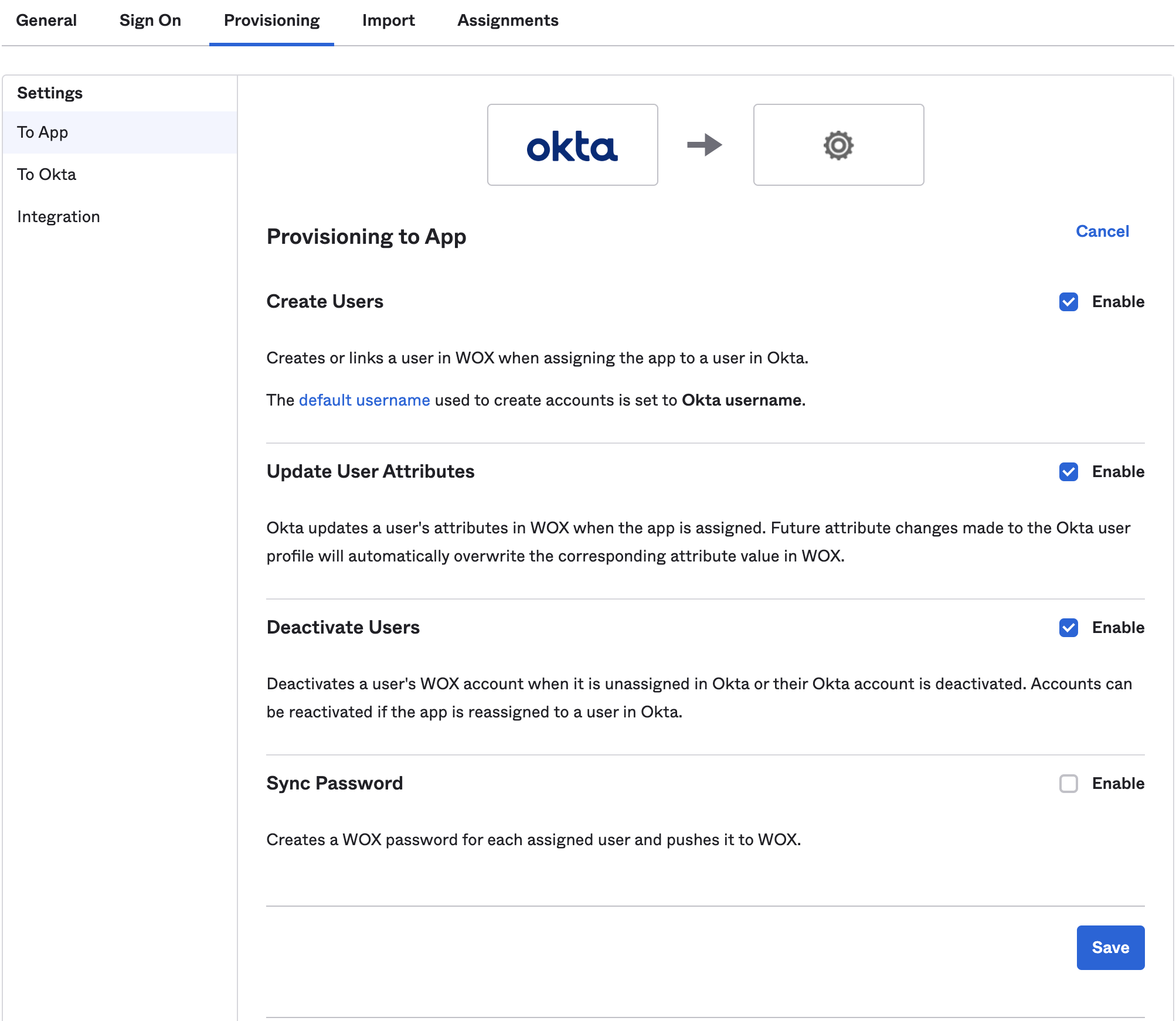

9. Na guia Provisionando, clique em Configurações para Aplicativo, clique em Editar, marque todas as opções, exceto Sincronizar senha, clique em Salvar

Ativar e desativar os usuários

- Quando os usuários e grupos do Okta são adicionados ao aplicativo atribuído, o usuário é ativado no WOX.

- Quando os usuários e grupos Okta são removidos do aplicativo atribuído, o usuário é desativado no WOX.

- Quando os usuários são desativados no Okta, o usuário é desativado no WOX

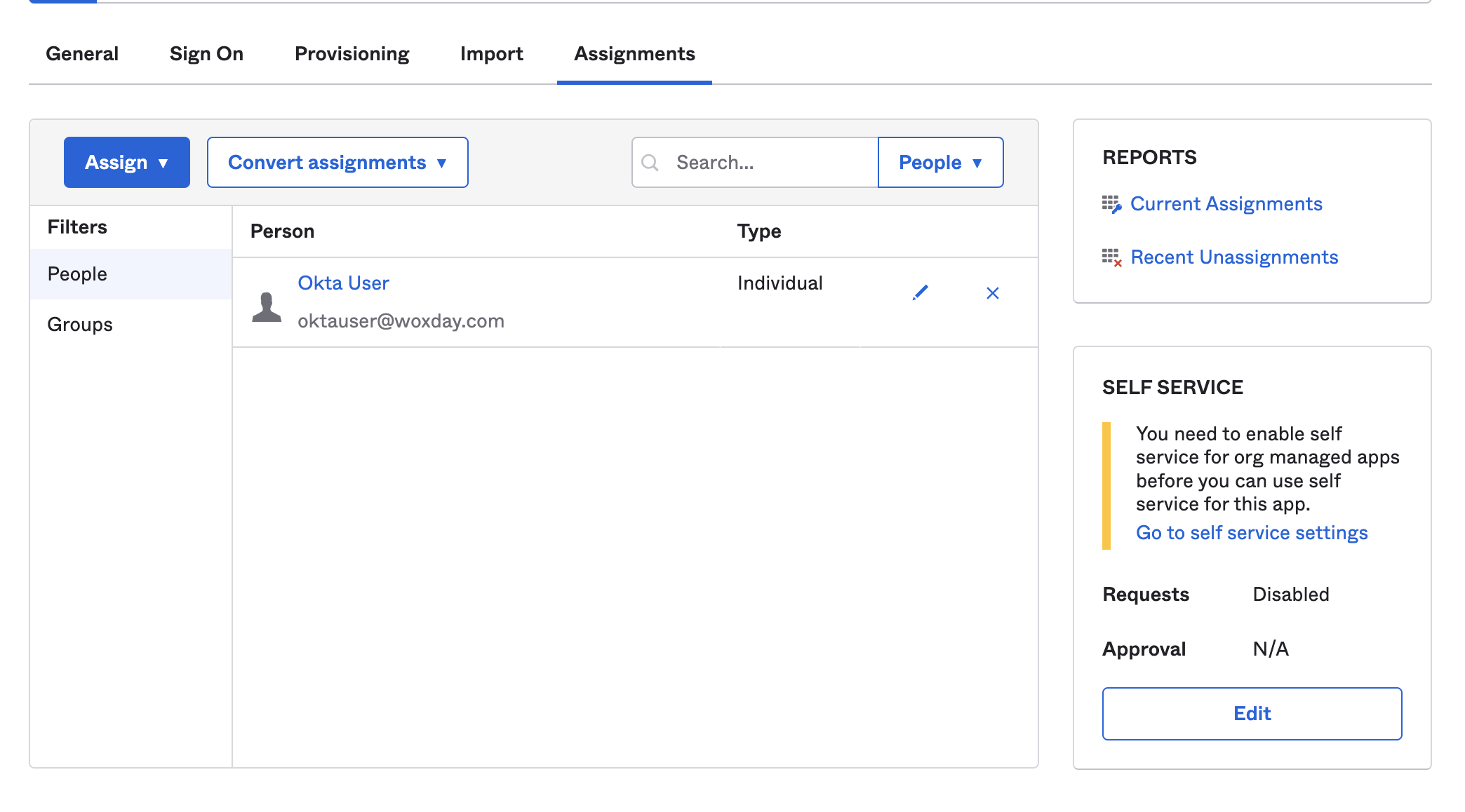

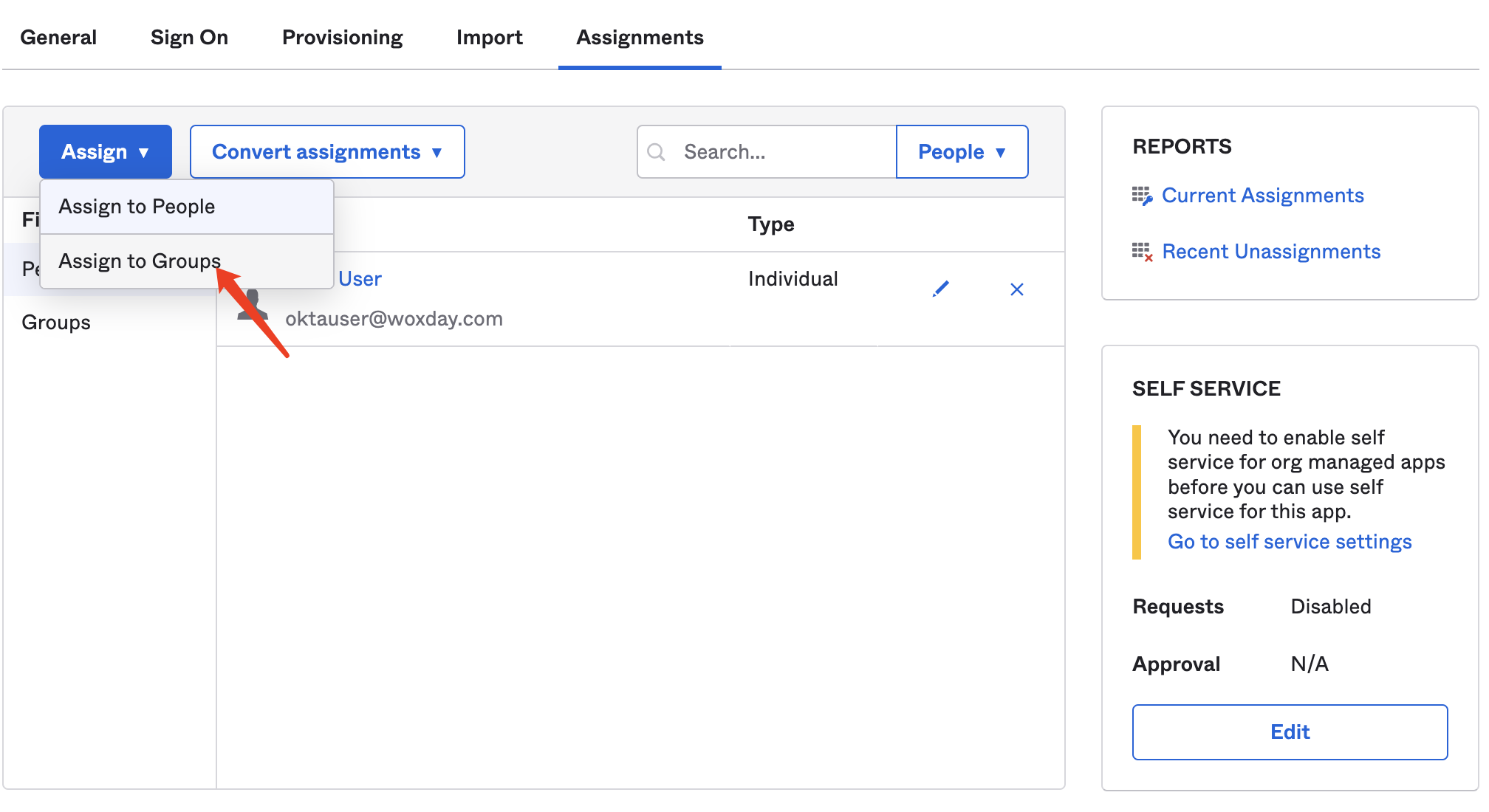

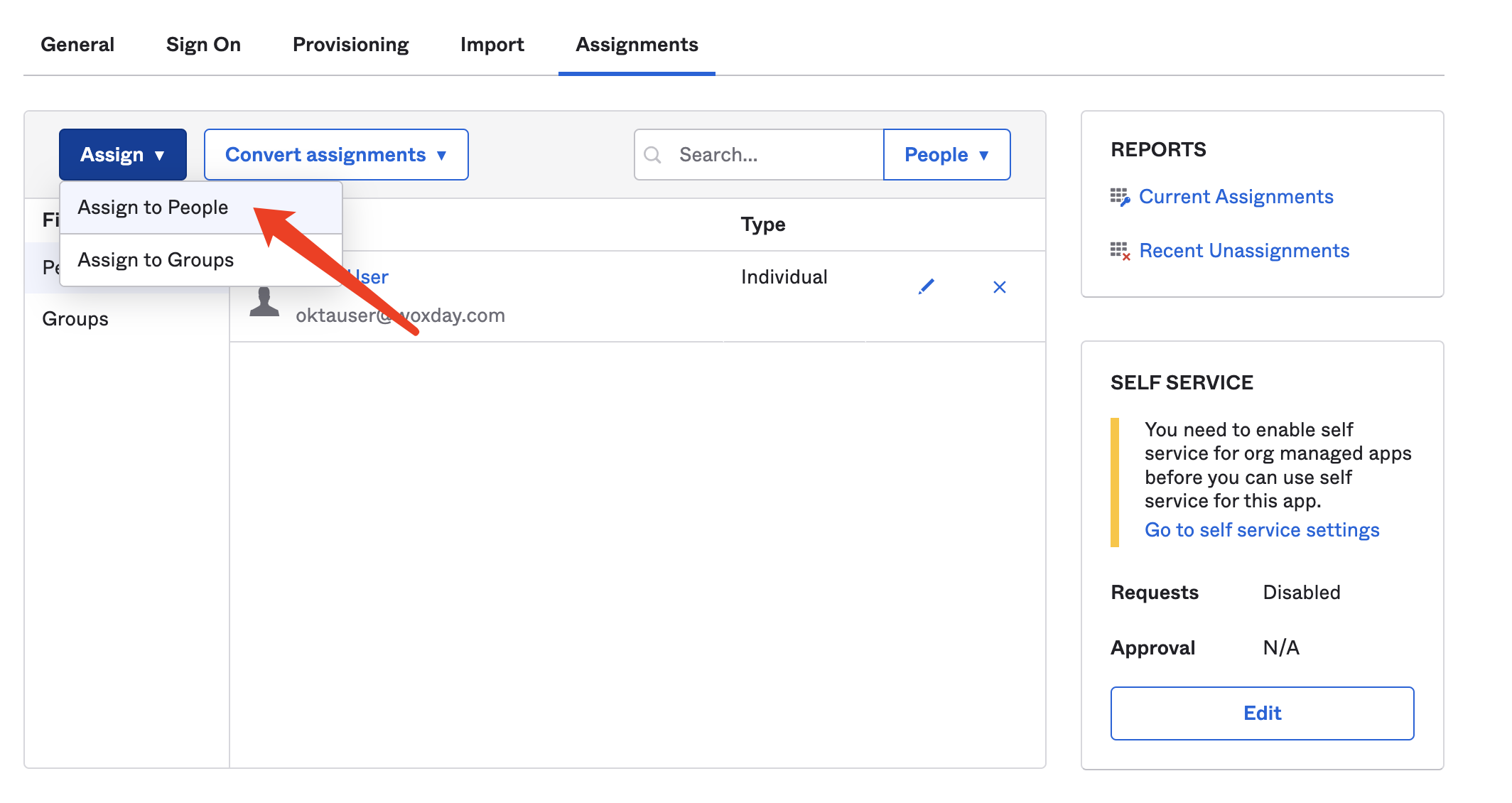

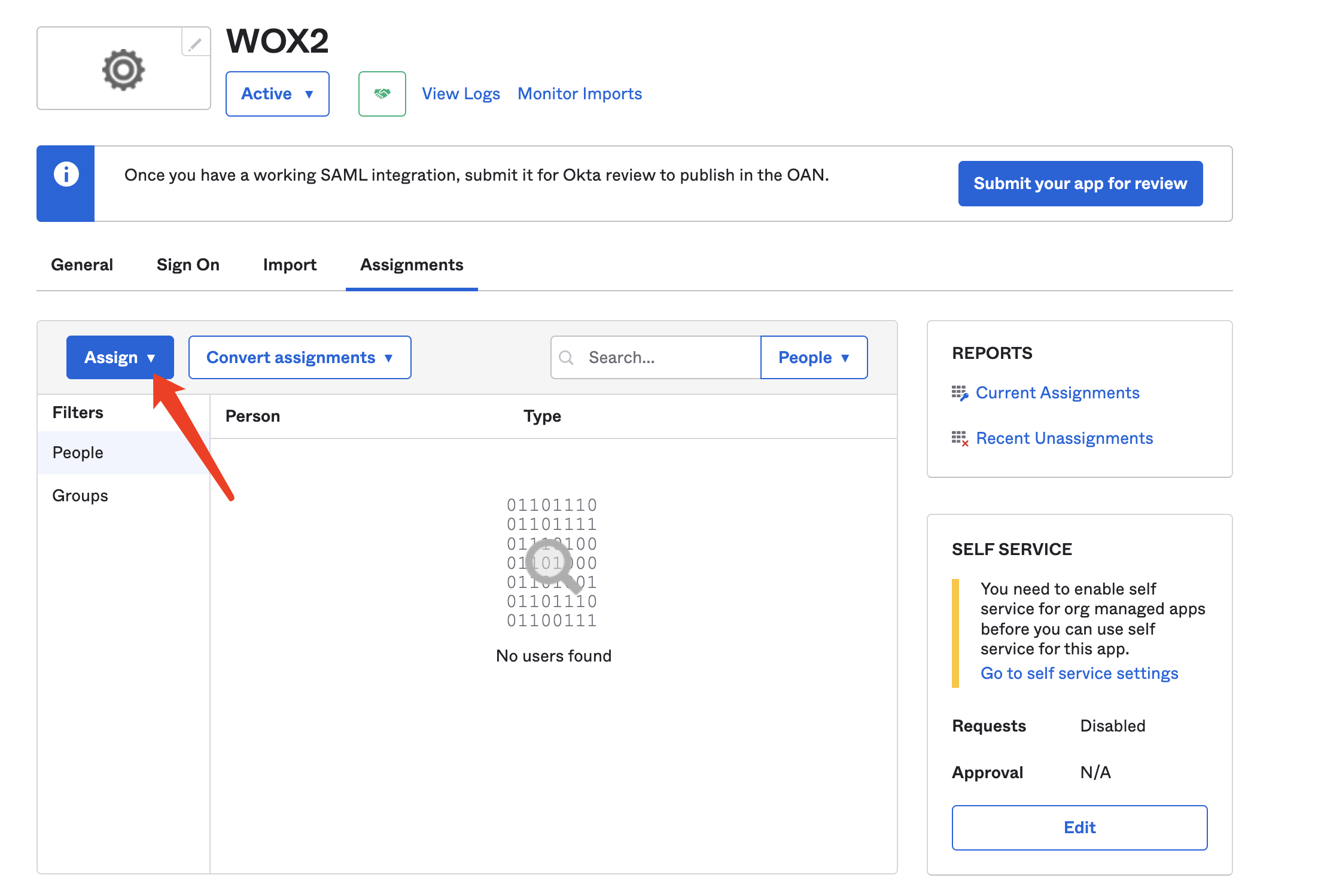

Atribua usuários ao WOX em Okta

- Clique em Atribuições em Okta

- Clique em Atribuir e, em seguida, selecione Atribuir a Grupo

ou você pode atribuir a usuários individuais selecionando Atribuir a Pessoas

- Selecione o grupo e clique no botão Atribuir. Todos os usuários do grupo serão sincronizados com o WOX.

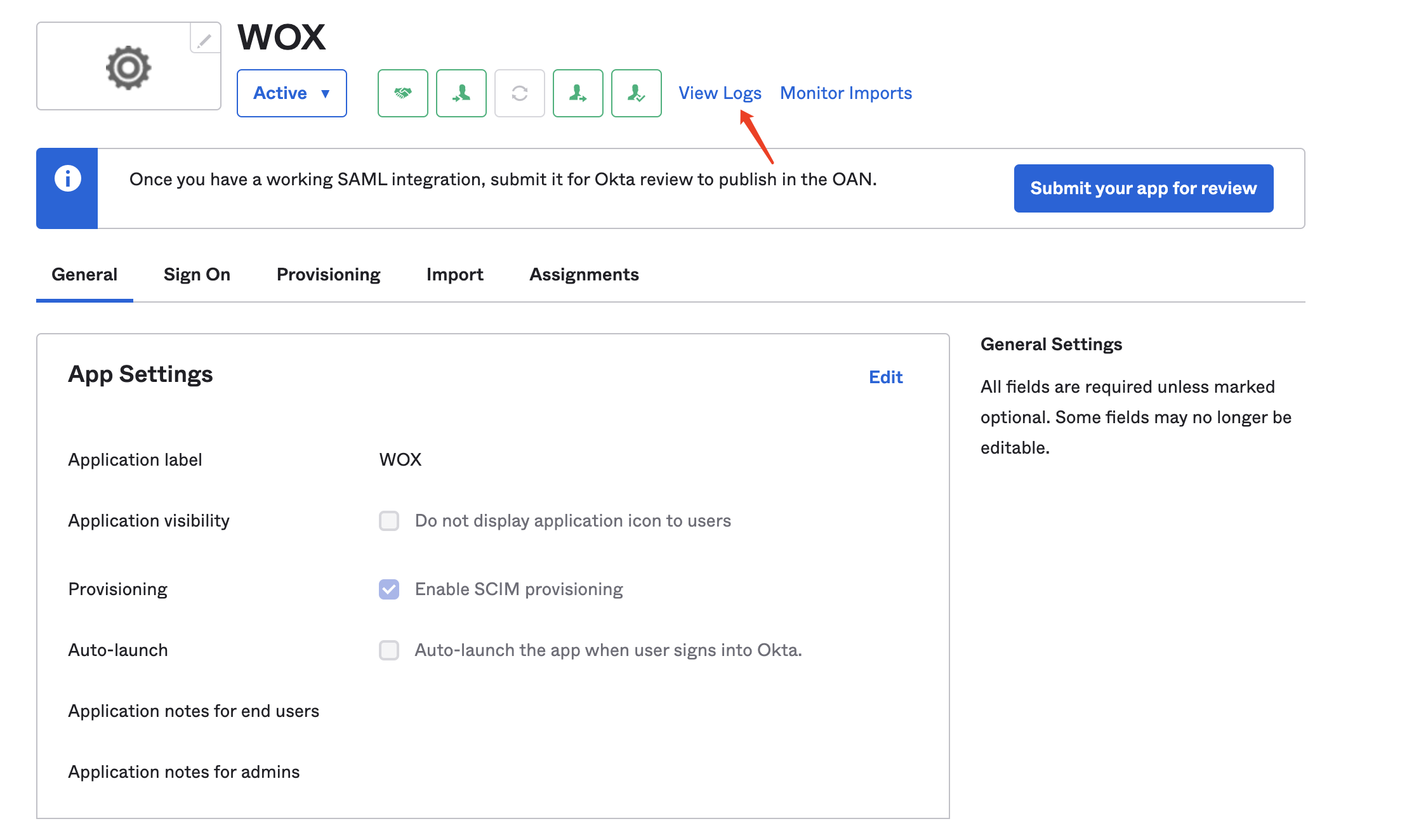

Ver os registos

Clique em Exibir logs para examinar todos os logs

Você pode ver se o usuário foi empurrado para o WOX com sucesso:

O que é o SSO?

Com um único login (SSO), seus usuários podem acessar o WOX sem ter que digitar seu nome de usuário e senha. Quando os funcionários inserem seu e-mail, o WOX sabe automaticamente que o email está habilitado para SSO e redireciona o usuário para o site do Identity Provider para fazer login. Após o login, o usuário é redirecionado de volta para o WOX e login para o portal automaticamente.

DICA

O SSO está disponível para clientes Premium e Enterprise Plan.

Configuração do SSO com o WOX como Provedor de Serviços

Dependendo das necessidades da sua organização, você pode configurar o Single Sign-On (SSO) com o WOX como seu provedor de serviços de várias maneiras. Os perfis de SSO que contêm as configurações do seu provedor de identidade (IdP) oferecem a flexibilidade de aplicar diferentes configurações de SSO a diferentes usuários.

Protocolos SSO suportados pelo WOX

O WOX oferece suporte a protocolos SSO baseados em SAML e OpenID Connect OIDC:

-

- Se todos os seus usuários entrarem em um IdP, usando o SAML, siga as etapas abaixo em “Configurar um perfil de SSO para sua organização”.

- Se você quiser excluir alguns usuários de usar o SSO e fazer com que eles entrem diretamente no WOX, siga as etapas em “Decidir quais usuários devem usar o SSO”. Aqui você pode atribuir ‘Nenhum’ para o perfil SSO.

- Se você usar vários IdPs para seus usuários ou usar OIDC, os passos seguidos dependem do protocolo usado pelo IdP (SAML ou OIDC):

-

- Para SAML: Siga as etapas em “Criar perfis SSO para cada um dos seus IdPs” e, em seguida, “Decidir quais usuários devem usar SSO”.

- Para OIDC: Certifique-se de ter configurado os pré-requisitos para OIDC no locatário do Azure AD da sua organização. Siga as etapas em “Decidir quais usuários devem usar SSO” para atribuir o perfil OIDC pré-configurado a OUs / grupos selecionados. Observe que a interface da linha de comando WOX Cloud não suporta atualmente a reautenticação com o OIDC.

-

Antes de configurar o perfil SAML SSO

Antes de configurar um perfil de SSO SAML, você precisará de algumas configurações básicas da equipe ou documentação de suporte do seu provedor de identidade (IdP). Estes incluem:

-

- URL da página de login: É aqui que os usuários fazem login no seu IdP e também é conhecido como URL SSO ou SAML 2.0 Endpoint (HTTP).

- URL da página de inscrição (Opcional): é para onde o usuário será direcionado depois de sair do aplicativo ou serviço do Google.

- Certificado : Este é um certificado X.509 PEM do seu IdP que é usado para chave SAML e certificado de verificação. Para obter mais informações sobre os certificados X.509, consulte a chave SAML e o certificado de verificação.

- Impressão digital: Esta é a impressão digital SHA1 para o certificado X.509 PEM acima. Um dos certificados ou a impressão digital SHA1 podem ser usados.

Configure o SSO para sua organização

Use essa opção se todos os usuários que usam SSO usarem um IdP.

No seu console WOX Admin…

-

- Faça login usando uma conta de administrador.

- Ir para a

SpaceE entãoIntegrations > SAML– A . (í - Verifique o

InstallO botão. - Preencha as seguintes informações para o seu IdP:

-

-

- Insira o URL da página de login e o URL da página de saída para o IdP. Nota: Todos os URLs devem ser inseridos e devem usar HTTPS, por exemplo https://sso.domain.com.

- Clique em

Upload certificatee localize e carregue o certificado X.509 fornecido pelo seu IdP. Para obter informações sobre como gerar um certificado, consulte Chave SAML e certificado de verificação. - Escolha se deseja usar um emissor específico de domínio na solicitação SAML do WOX.

-

-

- Se você tiver vários domínios usando o SSO com o IdP, use um emissor específico de domínio para identificar o domínio correto que emite a solicitação SAML.

-

-

- Verificado: O WOX envia um emissor específico para o seu domínio: wox.com/a/your_domain.com (onde your_domain.com é o seu nome de domínio WOX principal)

- Desmarcado: WOX envia o emissor padrão no pedido SAML: wox.com

-

-

- (Opcional) Para aplicar o SSO a um conjunto de usuários dentro de intervalos de endereços IP específicos, entre em uma máscara de rede. Para mais informações, consulte Resultados de mapeamento de rede. Observação: você também pode configurar o SSO parcial atribuindo o perfil SSO a unidades ou grupos organizacionais específicos.

- (Opcional) Insira um URL de senha de alteração para o seu IdP. Os usuários irão para este URL (em vez da página de senha de alteração do WOX) para redefinir suas senhas. Observação: Se você inserir um URL aqui, os usuários serão direcionados

Configurar o SSO para o seu IdP

Veja como configurar o SSO se você usar um provedor de identidade de terceiros (como o Microsoft Azure AD, o WOX Workspace ou o Okta) para autenticar seus usuários:

– Azure AD

– Google Workplace

– Okta

Azure AD

O Microsoft Azure Active Directory (Azure AD) é um serviço de gerenciamento de identidade e acesso baseado em nuvem oferecido pela Microsoft para permitir que os funcionários façam login em serviços usando o Single Sign-on.

O que isto faz?

- Permita que os funcionários façam login no WOX usando o Single Sign-On.

Pré-requisitos

- Conta de administrador do Microsoft Azure Active Directory

- Conta do administrador do espaço WOX

Configurar um único Sign-On

- Login Portal do Azure usando a conta de Administrador do Azure AD. Ou clique aqui: https://portal.azure.com/view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade//Overview

- Clique em Azure Active Directory

- Clique em Aplicações Enterprise

- Clique em Novo aplicativo para criar um novo aplicativo

- Clique em Criar seu próprio aplicativo no menu

Digite o nome do aplicativo, como o WOX na gaveta direita,

Selecione “Integrar qualquer outro aplicativo que você não encontrar na galeria (Non-gallery)” e clique em “Salvar”

- Depois de criar o aplicativo, clique no menu “Single Sign on” ou Inicie-se em Configurar uma única sessão no painel:

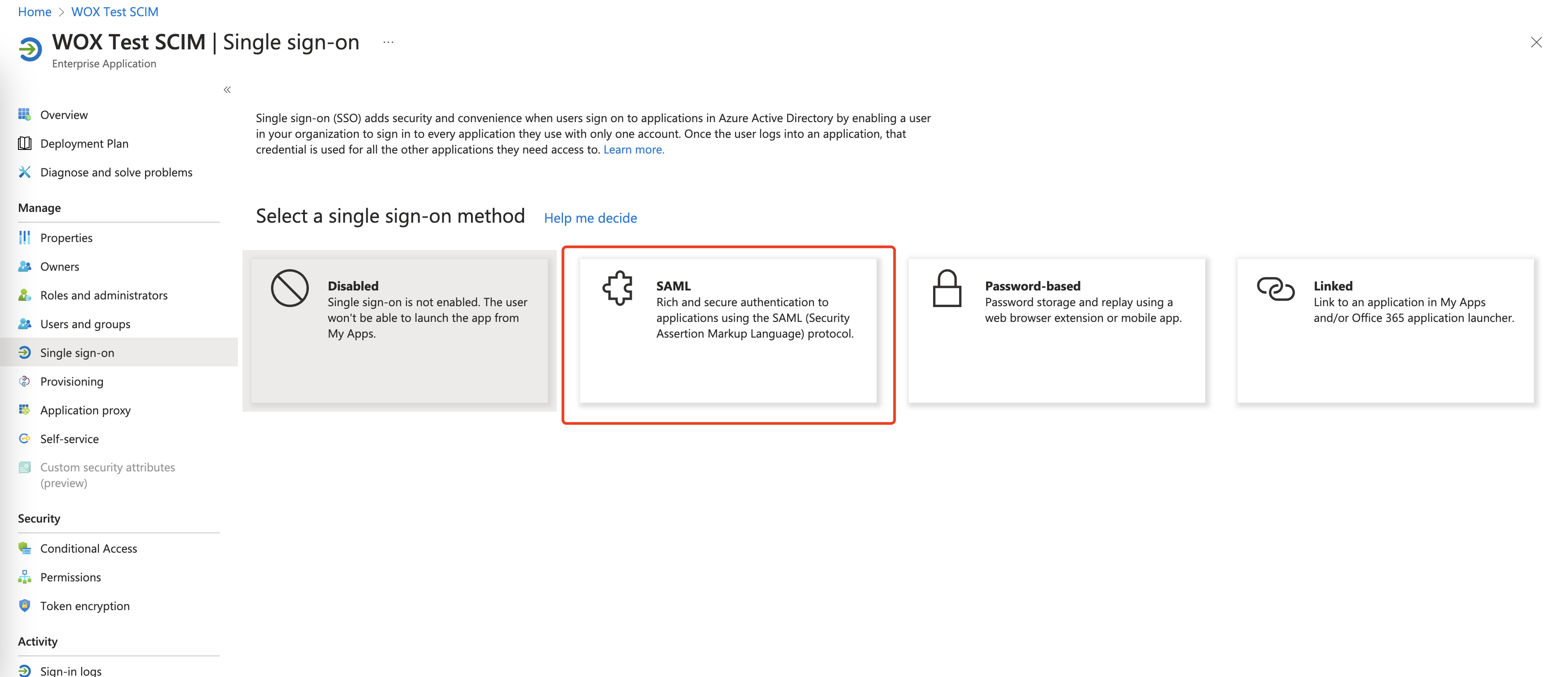

- Clique em “SAML” :

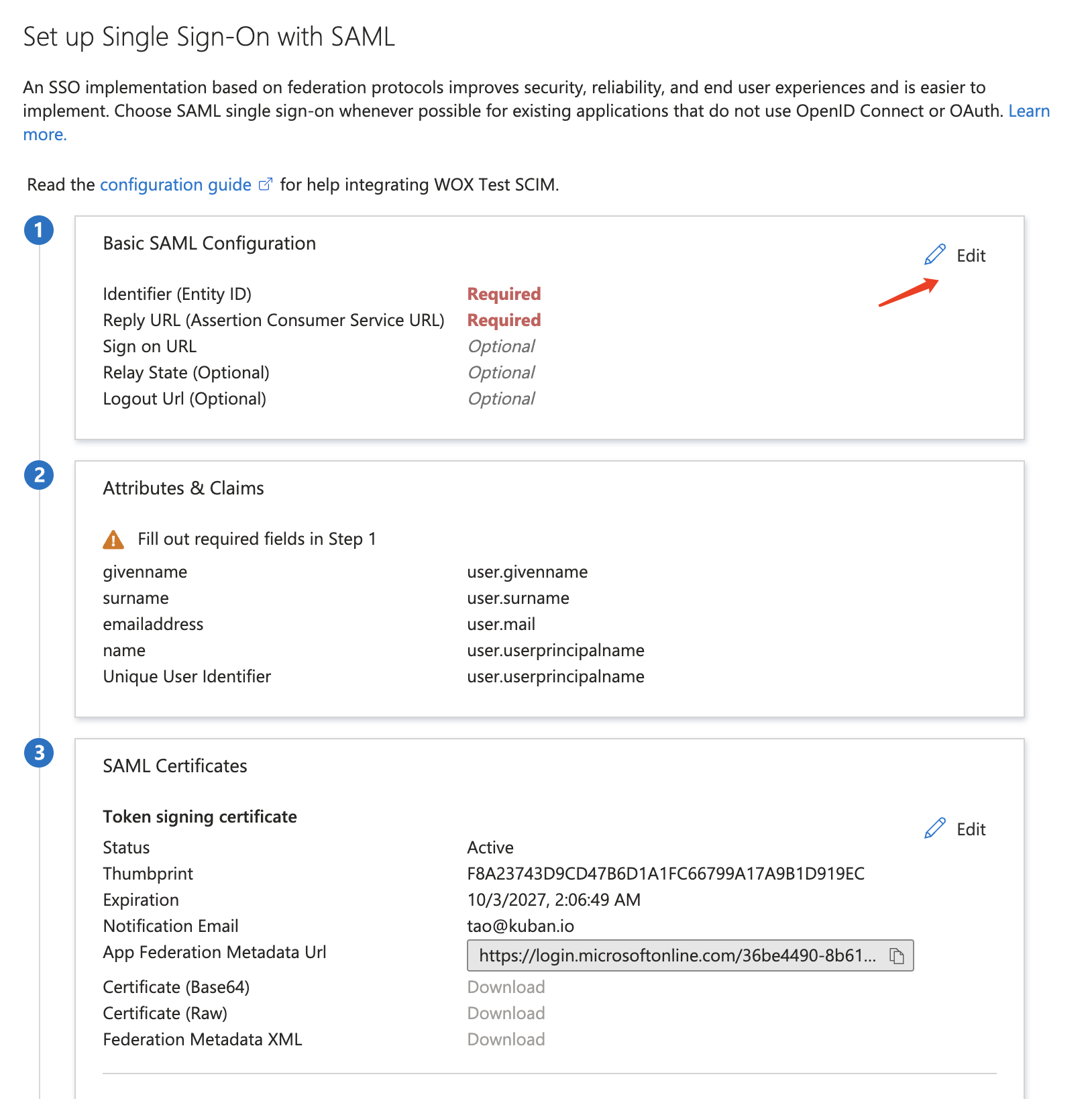

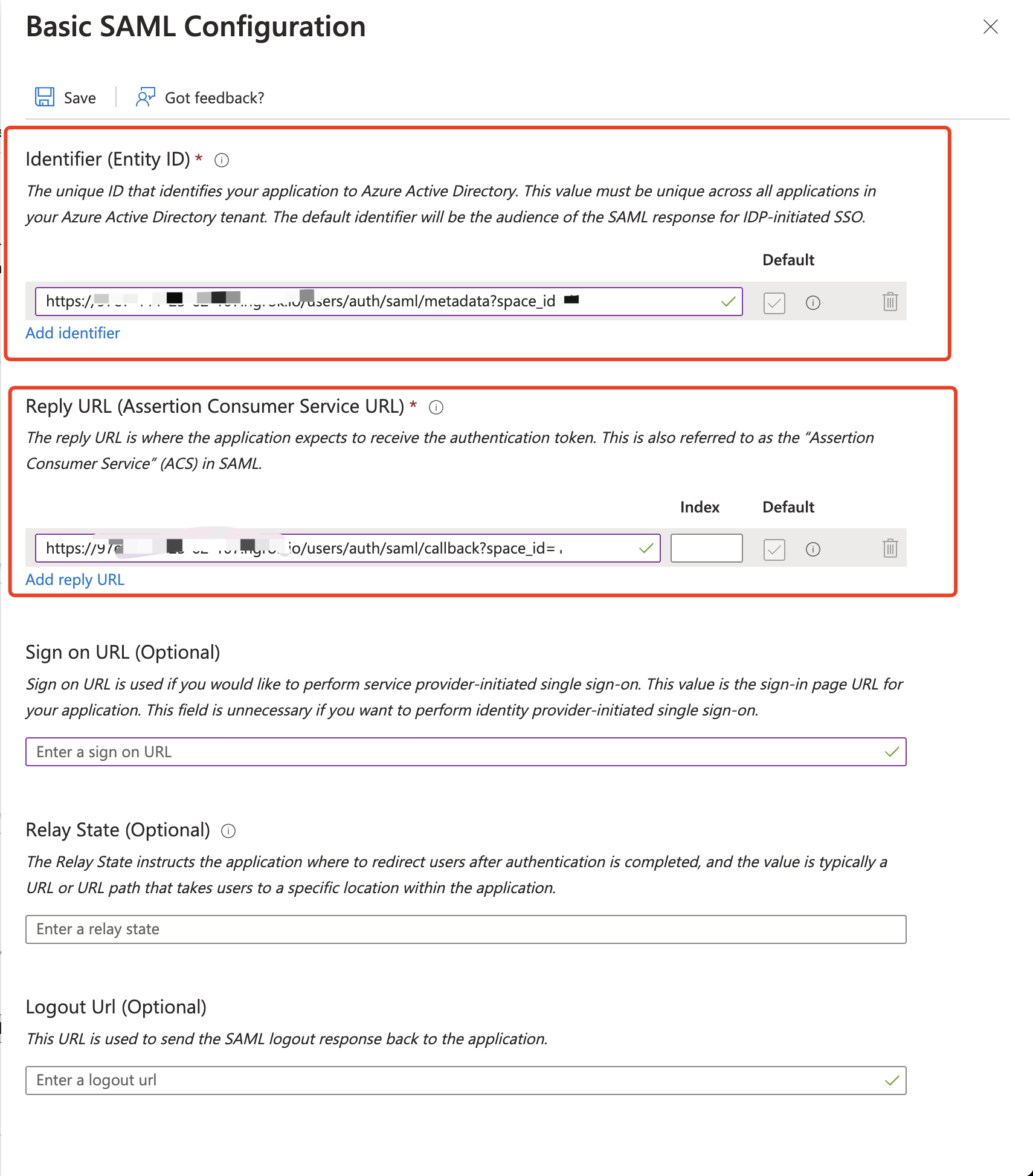

- Clique no botão Editar na configuração básica do SAML:

Digite o URL de resposta (URL do serviço ao consumidor de asserção) e o ID da Entidade e, em seguida, salve:

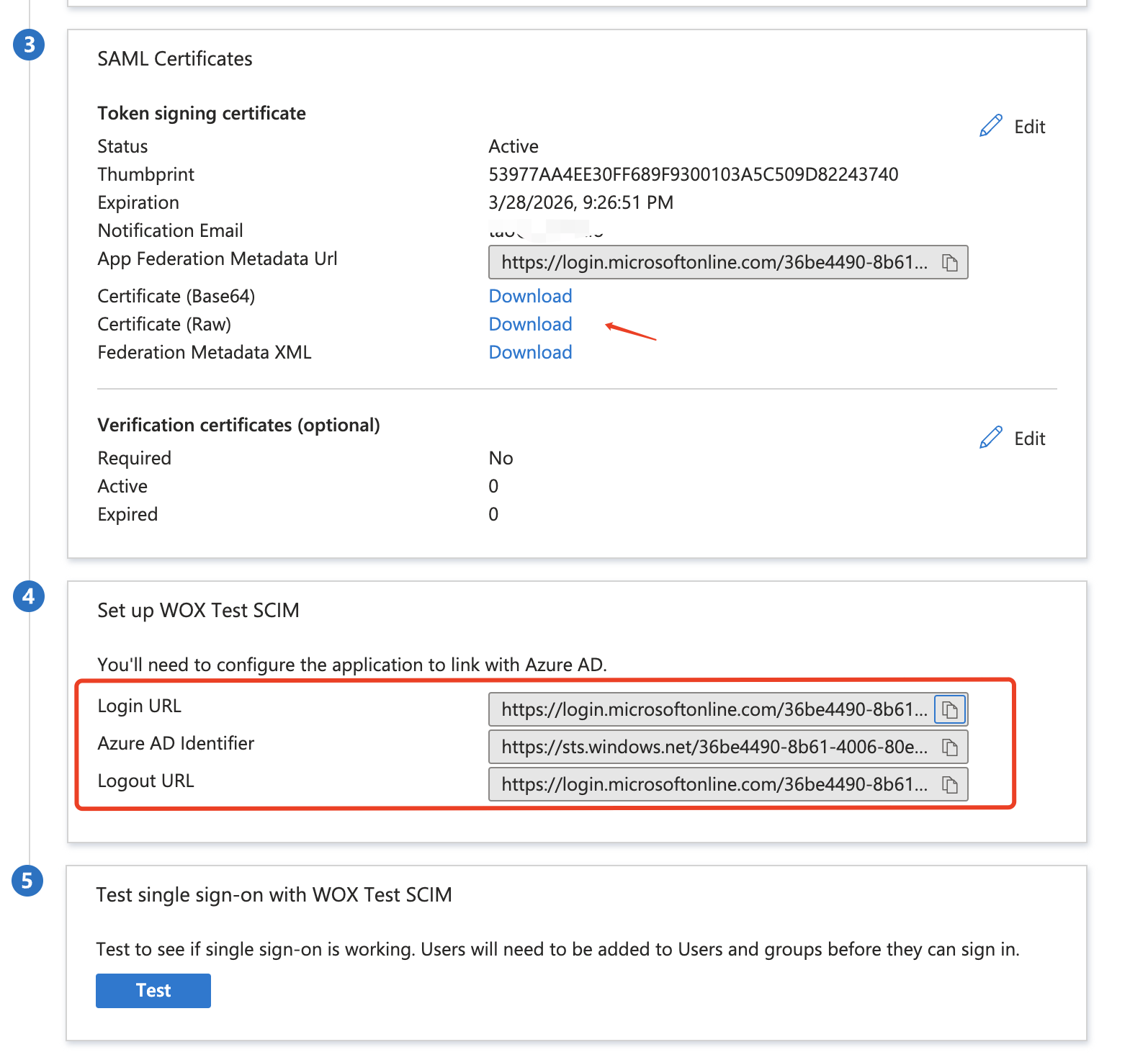

Baixe o certificado e observe o URL Login

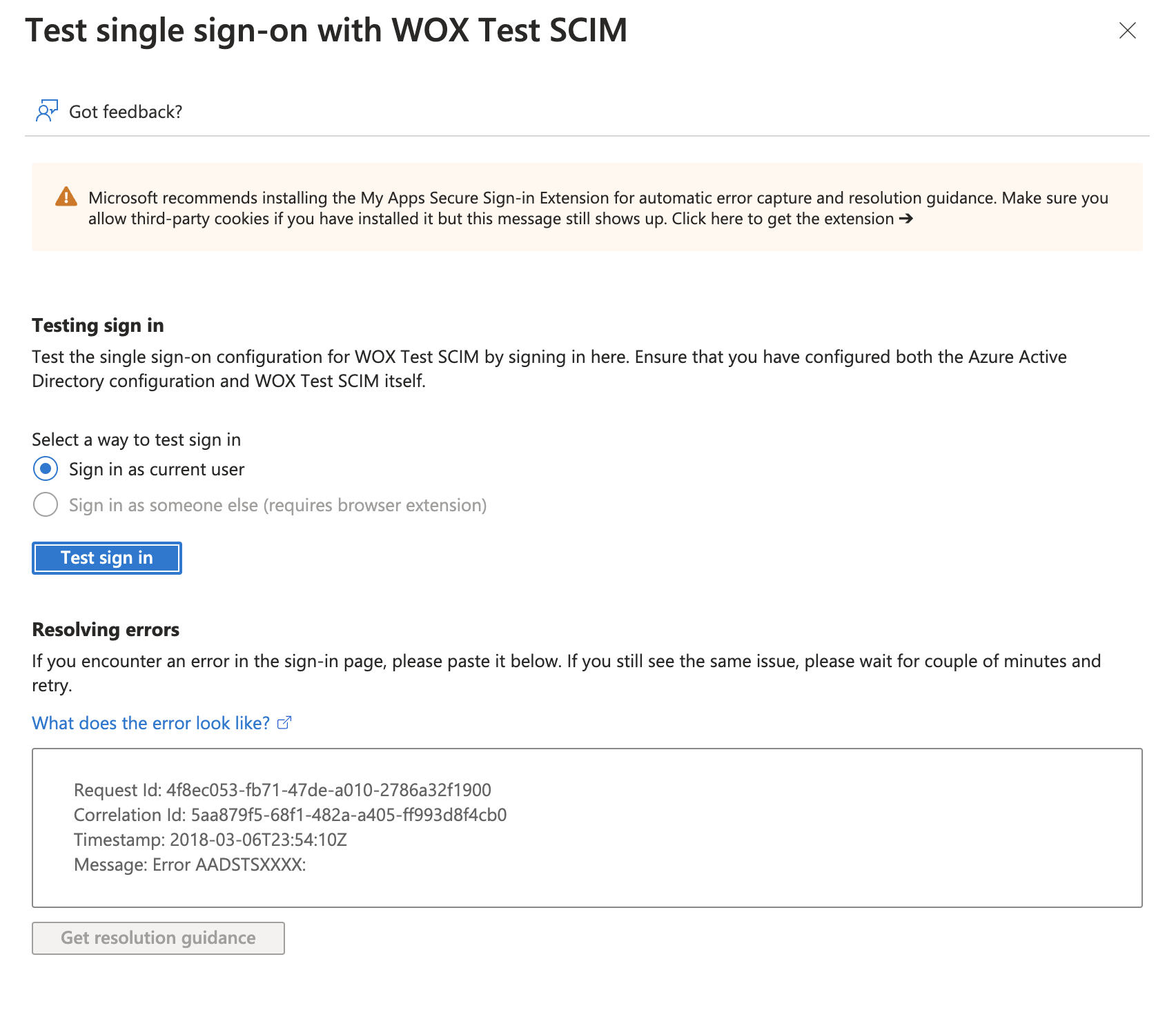

- Para testar, clique no botão Test

Google Workspace

O Google Workspace suporta a seguinte integração com o WOX:

- Autenticação SSO com SAML 2.0

Configuração do Google Workspace

Para acessar o Google Workspace Admin Console, faça o login em https://admin.google.com/

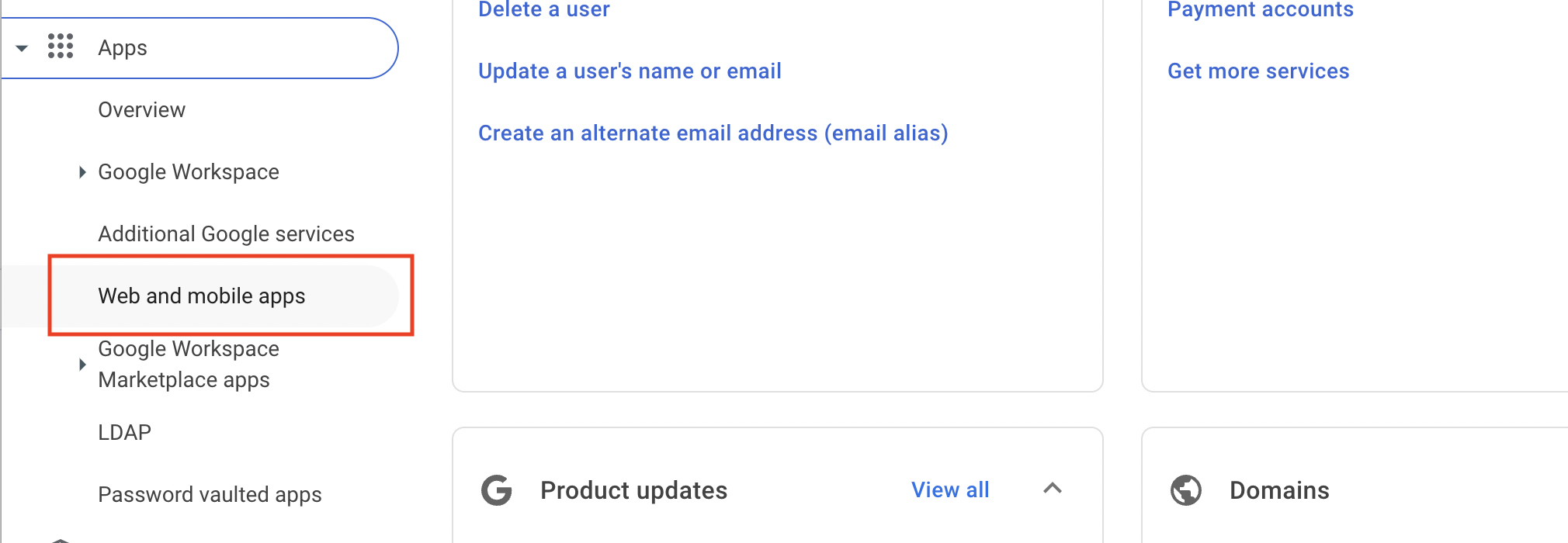

Clique no menu Apps ? Web e Mobile Apps:

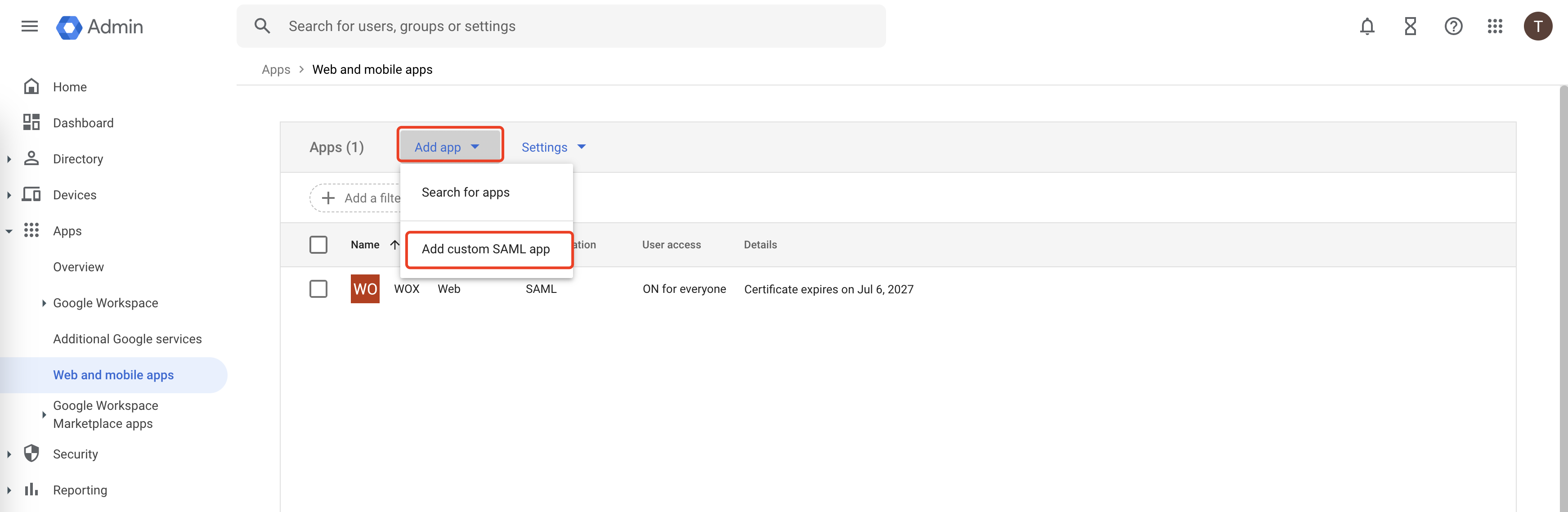

Clique em Adicionar app e, em seguida, adicionar app SAML personalizado :

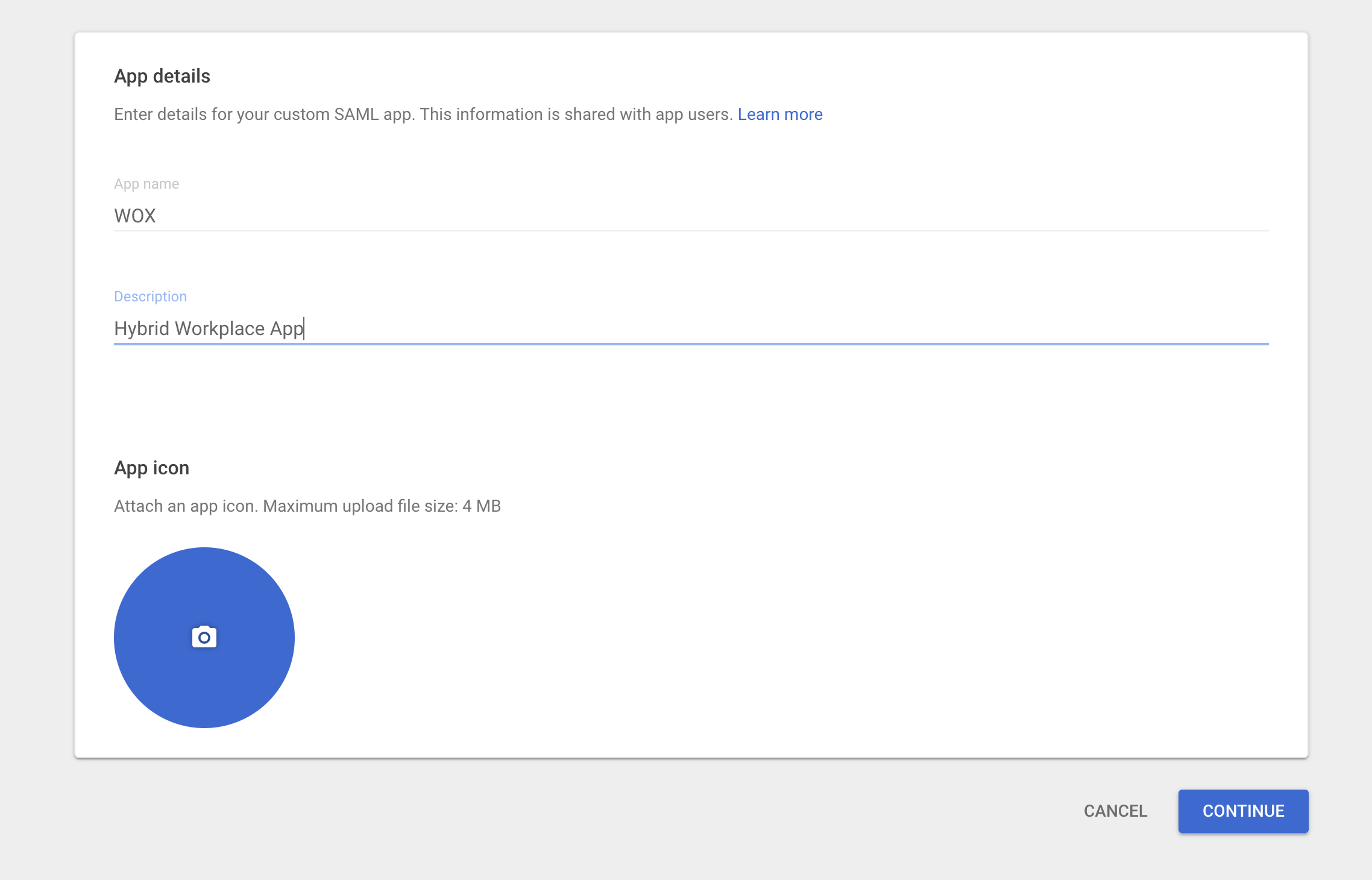

- Digite o nome do aplicativo, como “WOX”, e descrição, ícone do aplicativo. Em seguida, clique em Avançar :

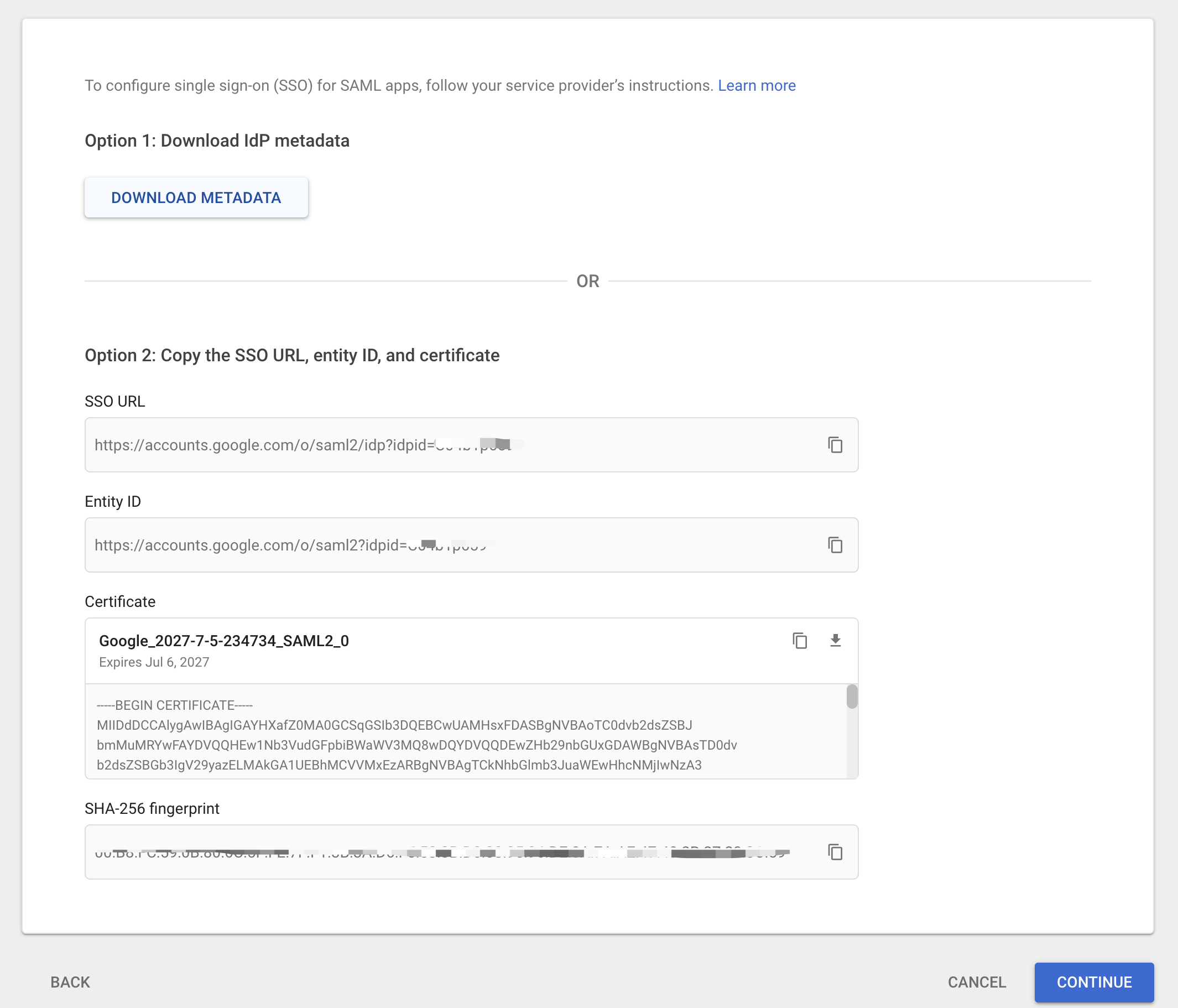

- Na próxima tela, clique em Continuar

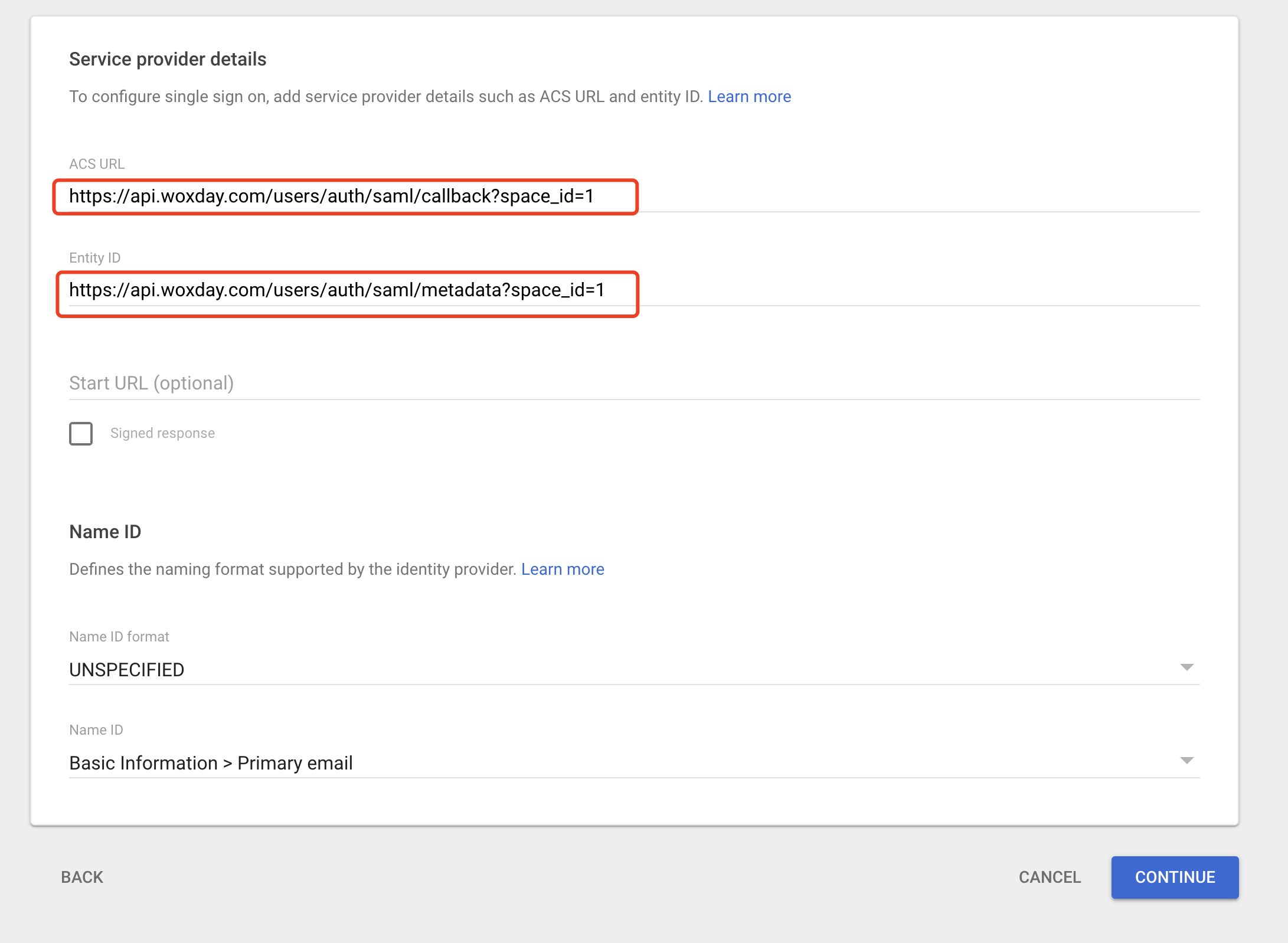

- Na tela enxt, preencha o formulário:

Digite ACS URL e Entity ID de acordo com o valor observado no WOX:

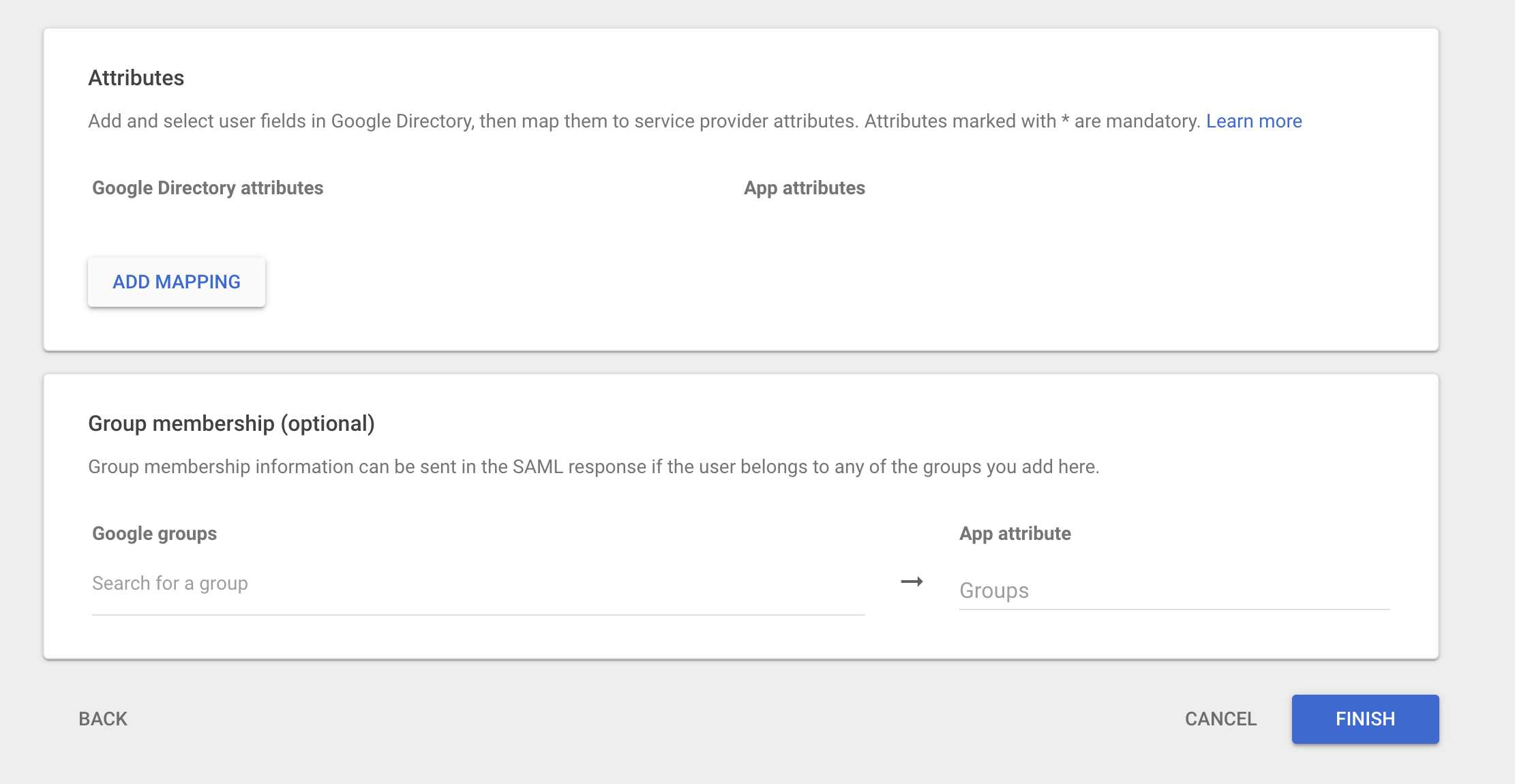

- Clique em Concluir

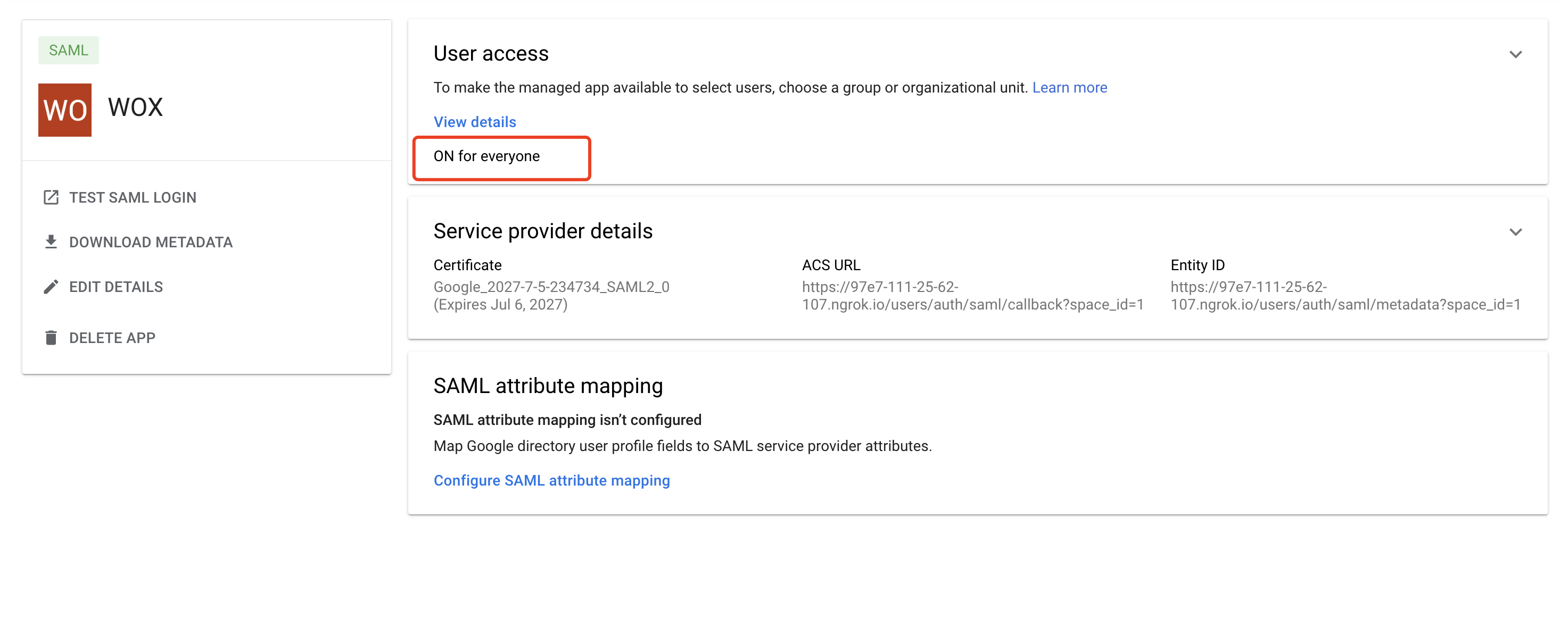

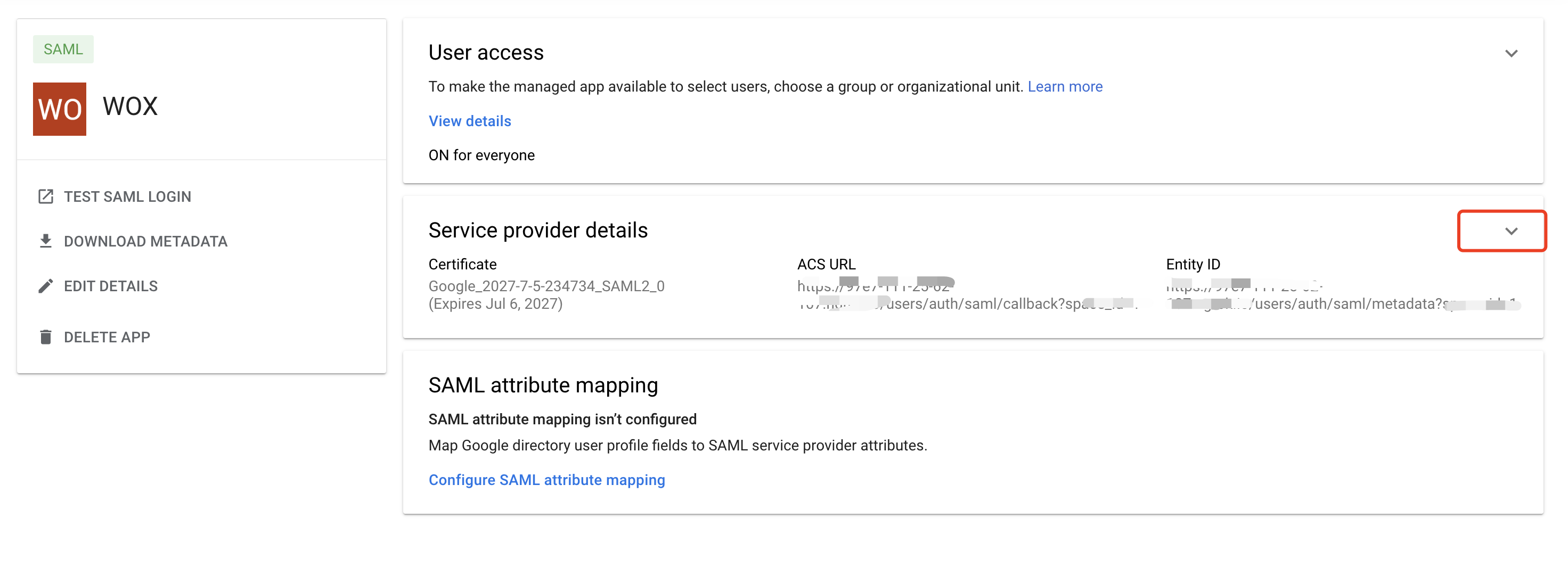

- Na página do aplicativo, verifique se o Acesso do Usuário está definido como ON para todos ou usuários que você deseja permitir o acesso ao WOX. Se não, clique na seta no canto superior direito para configurar a tarefa:

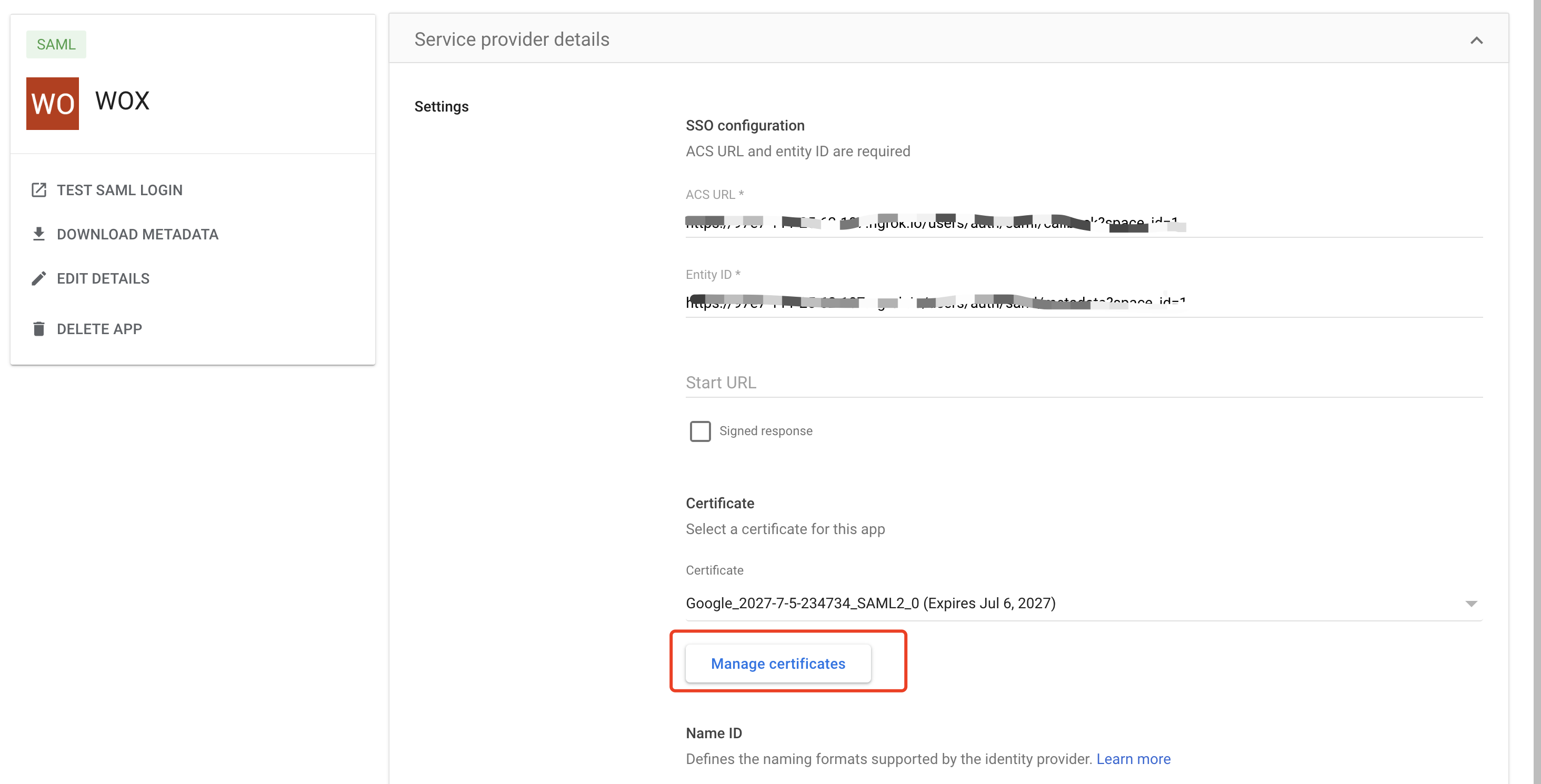

- Clique em Detalhes do provedor de serviços para abrir o painel:

- Clique em Gerenciar certificado:

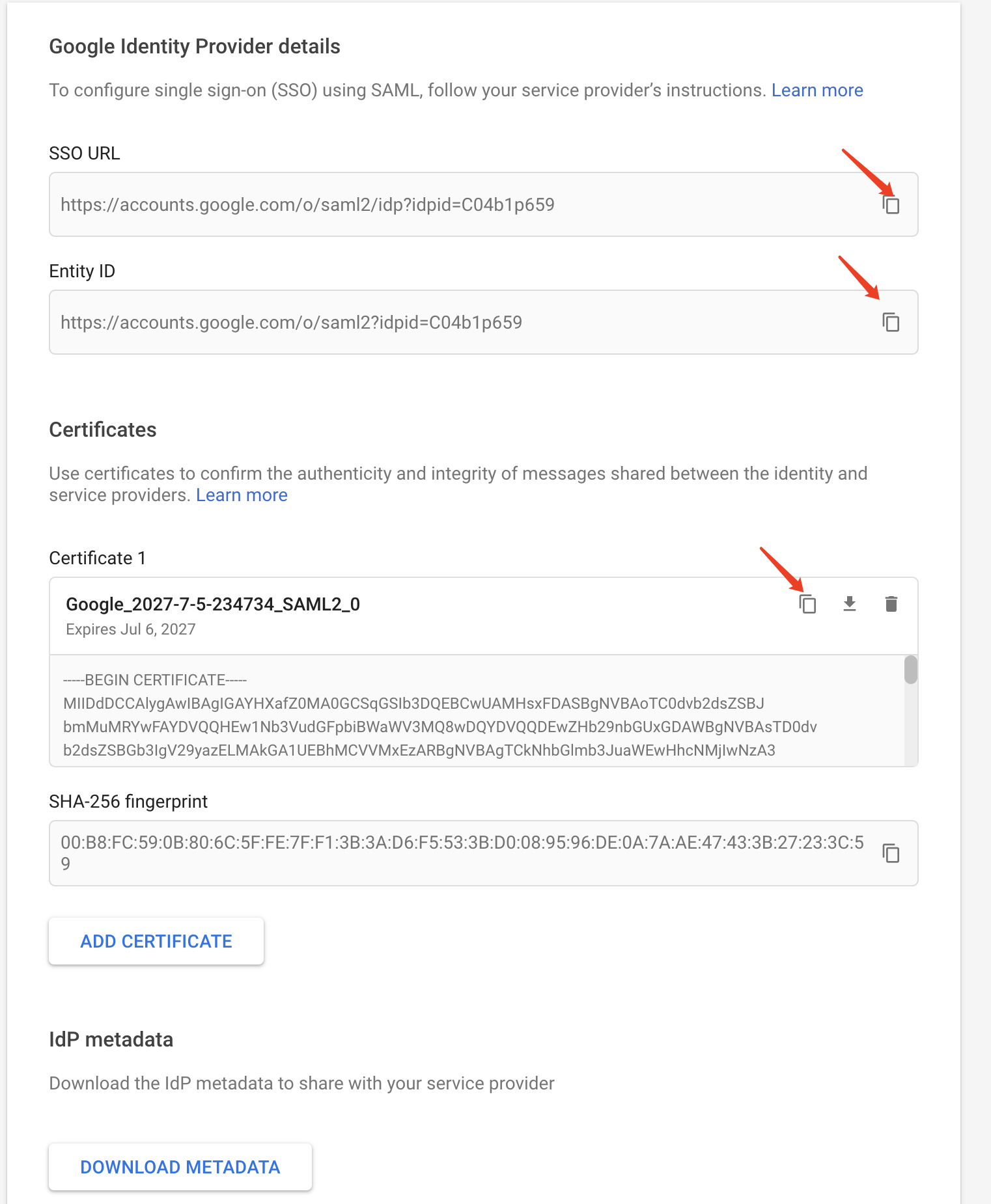

- Clique no botão Copiar para observar os seguintes valores a seguir para entrar no WOX:

- Abra o Portal de Administrador WOX ? Espaço ? Integrações ? ? ? Google Workspace

Insira os valores acima e clique em Salvar.

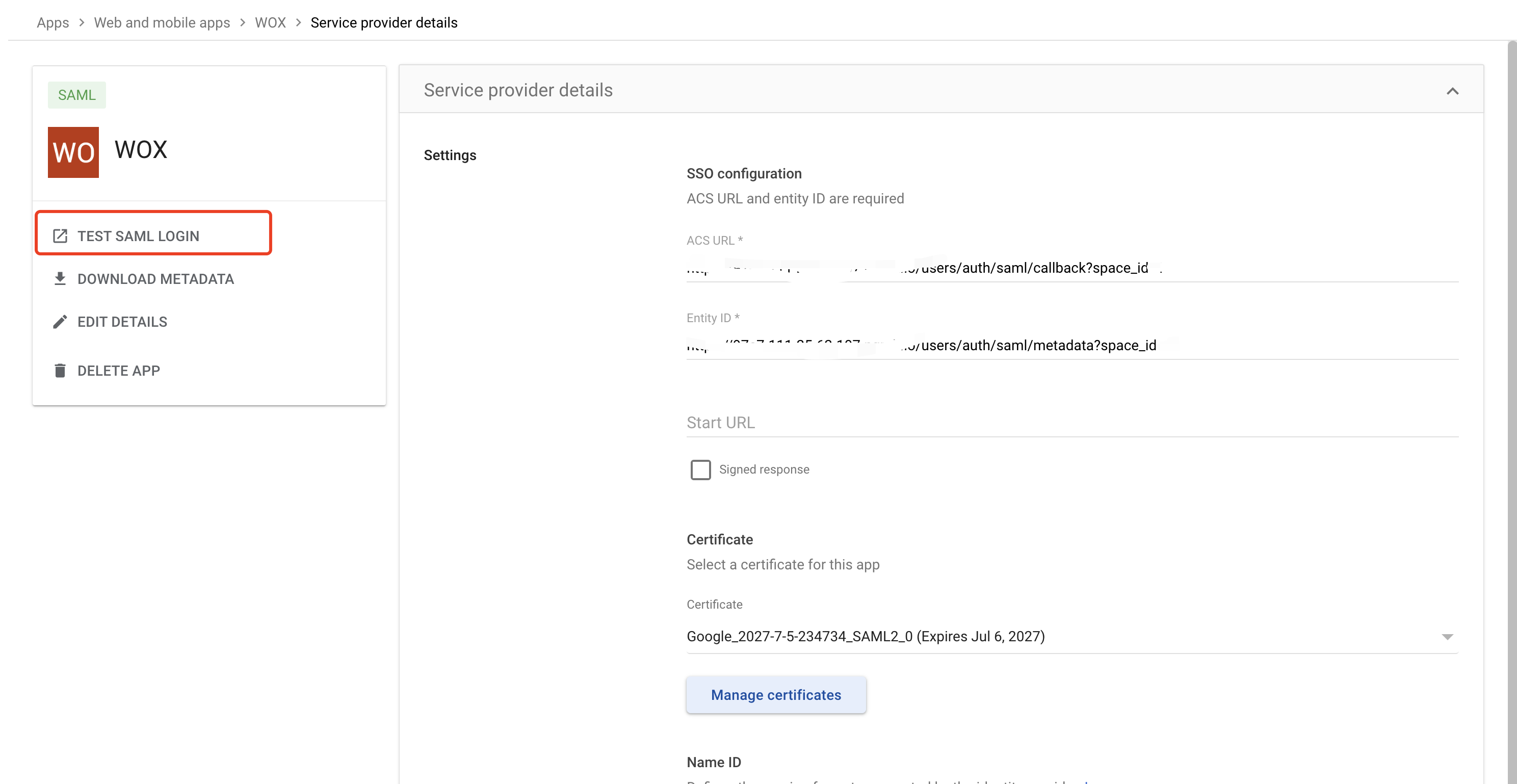

- Volte para o Google, clique em Test SAML Login para verificar se o login é bem-sucedido.

:::: nota

Você deve usar uma conta do Google que é atribuída ao WOX para fazer login. Caso contrário, você pode obter erros do Google.

:::

Okta

Okta é um provedor de serviços de gerenciamento de identidade que permite que os funcionários façam login em vários serviços usando um único login.

O que isto faz?

- Permita que os funcionários façam login no WOX usando o Single Sign-On.

Pré-requisitos

- Conta de administrador de Okta

- Conta do administrador do espaço WOX

Configurar um único Sign-On

1.Login Okta como Administrador.

2. Clique em Aplicações ? Aplicações, clique em Criar Integração de Aplicativos

- Selecione SAML 2.0, clique em Avançar:

- Digite um nome de aplicativo, como “WOX”. Digite descrição e ícone de aplicativo, se desejar.

- Preencha o formulário abaixo:Um único sinal no URL Audiência URI (SP Entity ID)

Clique em Avançar

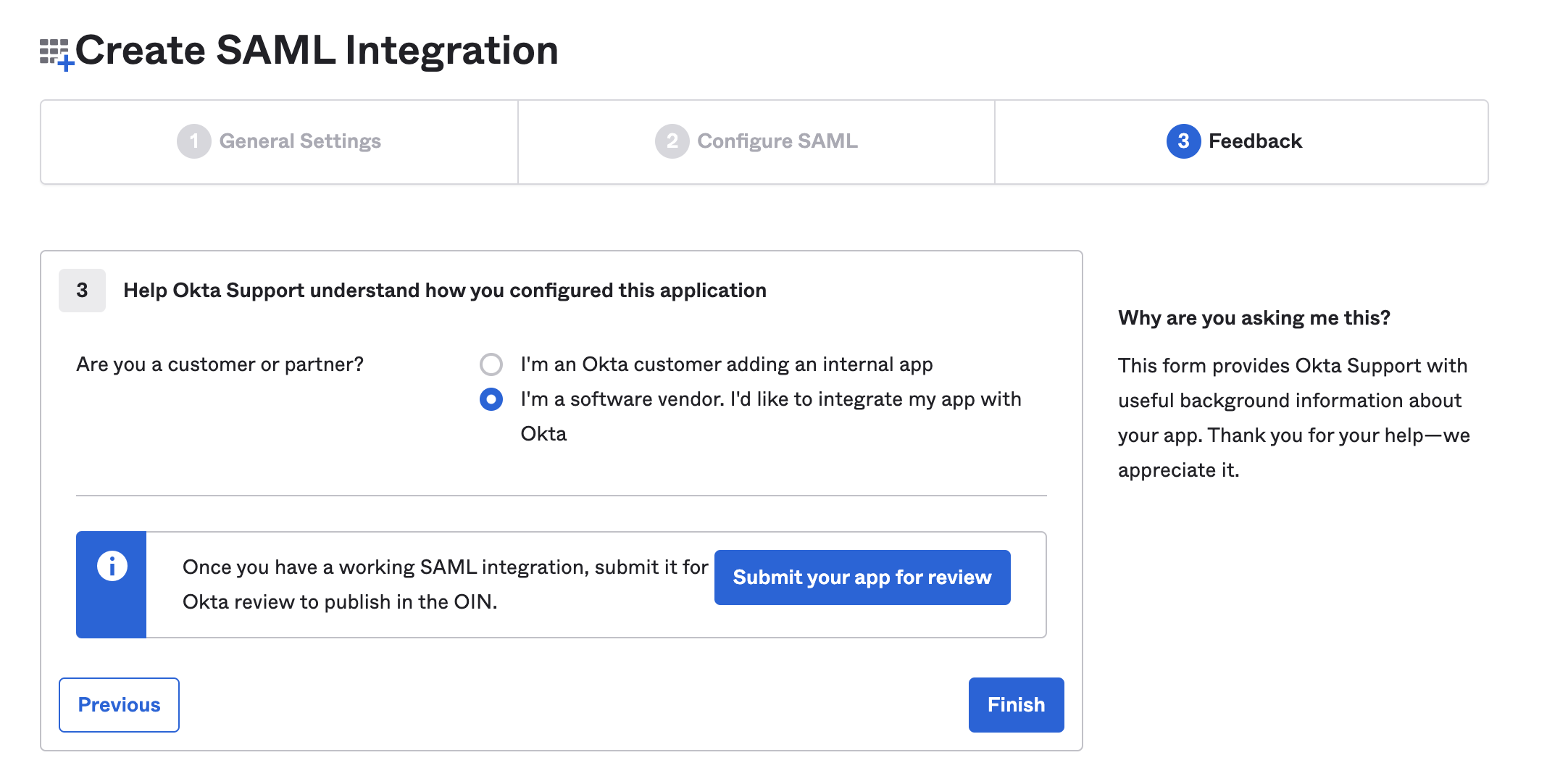

- Selecione “Eu sou um fornecedor de software. Gostaria de integrar meu aplicativo com o Okta”. e clique em Concluir:

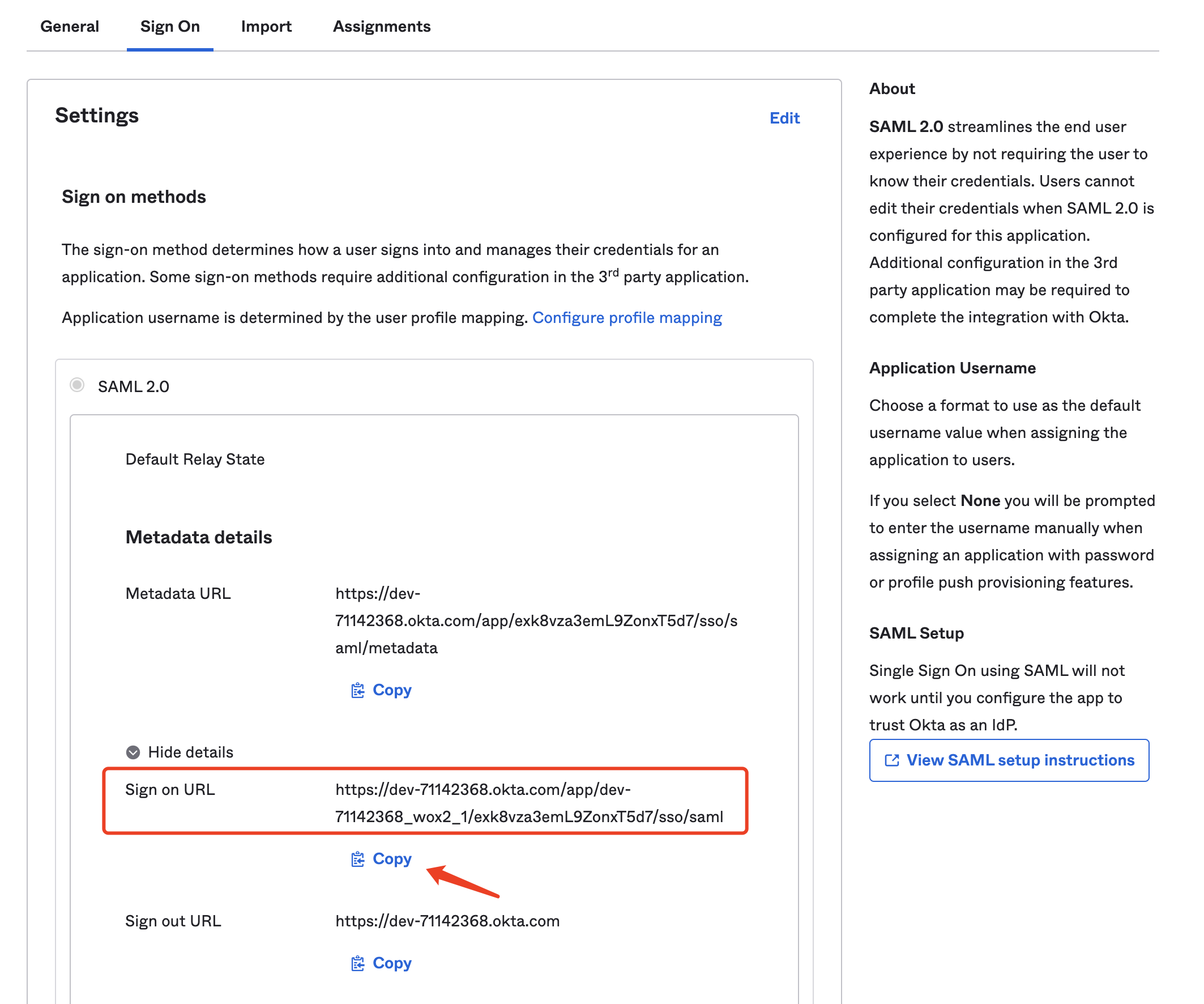

- Na guia Assinar, note Assinar na URL

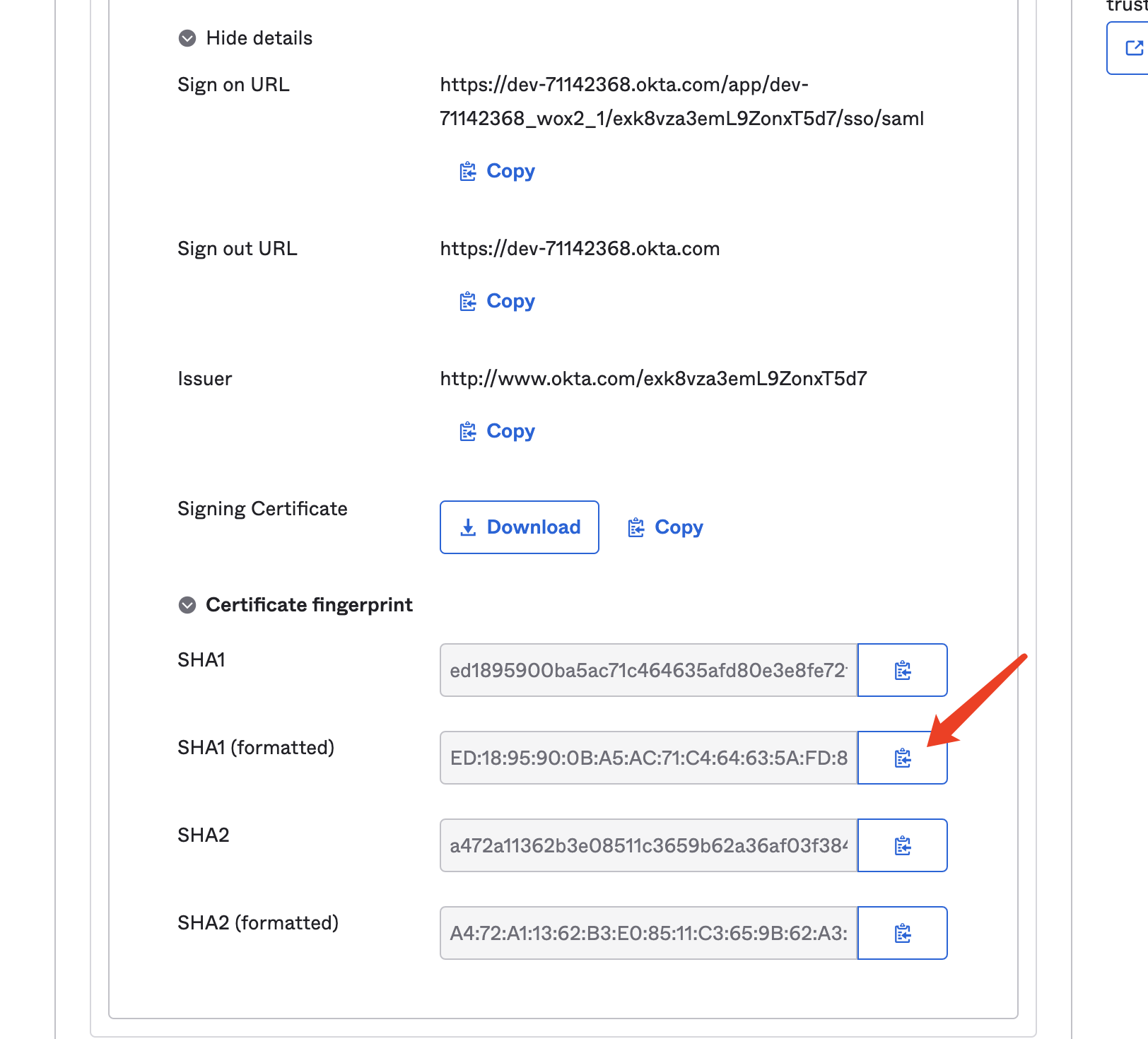

- Role para baixo e clique em Impressão digital Certificado, observe o valor SHA1 (formatado).

- Vá para o portal WOX Admin ? Espaço ? Integrações ? SSO ? Okta, insira os valores acima:

- Por padrão, nenhum usuário é atribuído ao aplicativo para que ninguém possa fazer login. Adicionar usuários ao aplicativo clicando na guia Atribuição e, em seguida, Atribuir:

Você pode atribuir usuários ou grupos individuais.

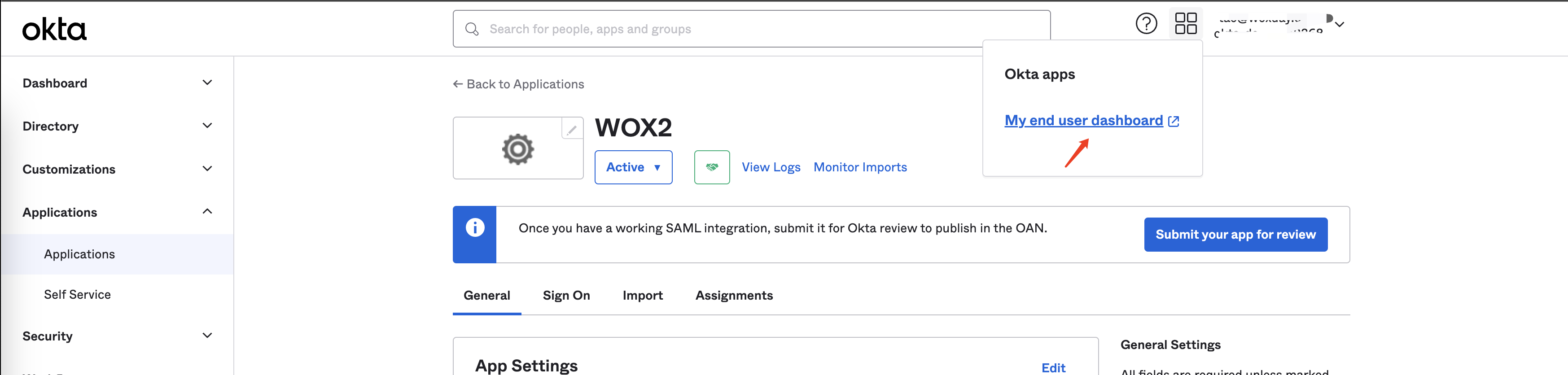

- Para verificar a configuração, clique em “Meu painel de usuário final”

- Clique no ícone WOX (ou o nome do aplicativo usado acima):

Você deve fazer login automaticamente no portal da web se o endereço de e-mail do usuário tiver uma correspondência no WOX.